Gli attacchi informatici guidati dall’AI stanno rapidamente trasformando il panorama delle minacce per le imprese, introducendo un nuovo livello di sofisticazione e rischio. I cybercriminali stanno utilizzando sempre più l’intelligenza artificiale per alimentare attacchi a scopo finanziario, con minacce informatiche come FunLocker ransomware e Koske malware come esempi più recenti.

In una recente scoperta, il Detection and Response Team (DART) di Microsoft ha identificato una backdoor altamente avanzata che sfrutta l’API degli OpenAI Assistants in modo completamente nuovo – come canale di comunicazione command-and-control (C2). Questo metodo consente agli attaccanti di gestire e coordinare discretamente operazioni malevole all’interno dei sistemi infetti, evitando le difese di sicurezza tradizionali. La scoperta evidenzia come l’AI sia utilizzata nel crimine informatico, sottolineando la necessità per le imprese di rimanere vigili e adattare le loro strategie di sicurezza.

Rilevare gli attacchi della backdoor SesameOp

Le organizzazioni stanno entrando in una nuova era di rischi informatici poiché gli attaccanti sfruttano sempre più l’intelligenza artificiale per prendere di mira i sistemi aziendali critici. L’AI generativa non solo sta creando nuove vulnerabilità ma sta anche permettendo metodi di attacco più sofisticati e adattivi. Il rapporto Splunk State of Security 2025 rivela che i leader della sicurezza prevedono che i malintenzionati utilizzeranno l’AI generativa per rendere gli attacchi più efficaci (32%), aumentarne la frequenza (28%), inventare tecniche di attacco completamente nuove (23%) e condurre una ricognizione dettagliata (17%). Queste tendenze sottolineano l’urgente necessità per le organizzazioni di ripensare le strategie di cybersecurity e adottare difese più intelligenti e proattive contro le minacce alimentate dall’AI.

Registrati sulla piattaforma SOC Prime per beneficiare delle capacità difensive dell’AI e rilevare gli attacchi della backdoor SesameOp nelle prime fasi dello sviluppo. La piattaforma offre tempestiva intelligence sulle minacce e contenuti di rilevamento attuabili, supportati da un set completo di prodotti per la difesa informatica in tempo reale. Clicca su Esplora le rilevazioni sotto per accedere a regole di rilevamento specificamente indirizzate all’attività di malware SesameOp, o utilizza il tag “SesameOp” nel Threat Detection Marketplace.

Tutte le rilevazioni sono compatibili con diverse soluzioni SIEM, EDR e Data Lake e mappate sul quadro di riferimento MITRE ATT&CK®. Inoltre, ogni regola è ricca di metadati dettagliati, inclusi riferimenti di intel sulle minacce tempistiche degli attacchi, raccomandazioni per il triage e altro.

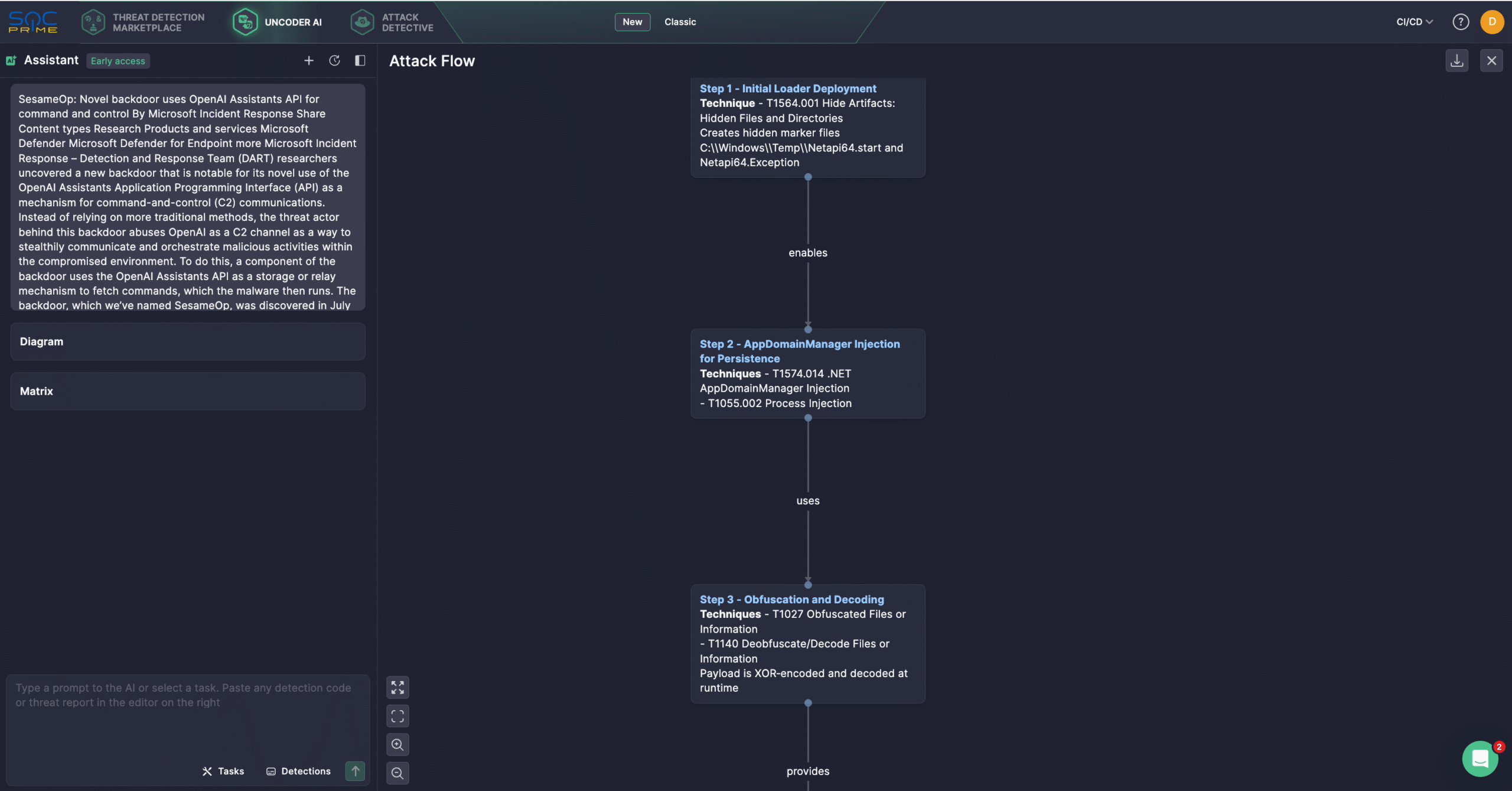

Gli ingegneri della sicurezza possono anche sfruttare Uncoder AI, un IDE e co-pilota per l’ingegneria del rilevamento. Con Uncoder, i difensori possono convertire istantaneamente gli IOCs in query di caccia personalizzate, creare codice di rilevamento da rapporti di minacce grezze, generare diagrammi di Attack Flow, abilitare la previsione dei tag ATT&CK, sfruttare l’ottimizzazione delle query guidata dall’AI e tradurre contenuti di rilevamento su più piattaforme. Ad esempio, i professionisti della sicurezza possono utilizzare i dettagli della ricerca di Microsoft per generare un diagramma di Attack Flow in pochi clic.

Analisi degli attacchi malware SesameOp

I ricercatori di Microsoft hanno recentemente identificato una nuova backdoor denominata SesameOp, caratterizzata dal suo uso innovativo dell’API degli OpenAI Assistants per le operazioni C2. A differenza dei metodi convenzionali, gli avversari hanno utilizzato l’API OpenAI come canale di comunicazione occulto per emettere e gestire i comandi all’interno di ambienti compromessi. Un componente del malware ha utilizzato l’API come meccanismo di inoltro per recuperare istruzioni ed eseguirle sui sistemi infetti. L’API degli OpenAI Assistants, utilizzata dalla backdoor per le operazioni C2, consente agli sviluppatori di incorporare agenti potenziati dall’AI in applicazioni e flussi di lavoro.

Scoperto nel luglio 2025 durante un’indagine di Microsoft su un’intrusione a lungo termine, SesameOp è stata trovata all’interno di una rete in cui gli attaccanti avevano mantenuto la persistenza per diversi mesi. L’analisi ha rivelato una struttura complessa di web shell interne collegate a processi malevoli persistenti incorporati in utilità di Microsoft Visual Studio compromesse tramite l’iniezione .NET AppDomainManager , una tattica nota per l’elusione delle difese.

Ulteriori ricerche di utilità di Visual Studio similmente alterate hanno rivelato componenti aggiuntivi progettati per supportare la comunicazione con la rete di web shell interne. Uno di questi componenti è stato identificato come il nuovo malware SesameOp. SesameOp è una backdoor personalizzata costruita per una persistenza a lungo termine, permettendo agli attaccanti di controllare furtivamente i sistemi compromessi, suggerendo che l’obiettivo principale dell’operazione fosse lo spionaggio prolungato.

La catena di infezione include un loader (Netapi64.dll) e una backdoor .NET (OpenAIAgent.Netapi64) che utilizza l’API degli OpenAI Assistants come canale C2. La DLL, fortemente offuscata con Eazfuscator.NET, è costruita per la furtività, la persistenza e la comunicazione crittografata. Al momento dell’esecuzione, Netapi64.dll viene iniettata nel processo host tramite .NET AppDomainManager iniezione, innescata da un file .config appositamente progettato associato all’eseguibile host.

OpenAIAgent.Netapi64 ospita la funzionalità principale della backdoor. Nonostante il suo nome, non utilizza SDK di OpenAI né esegue modelli localmente; piuttosto, interpella l’API degli OpenAI Assistants per recuperare comandi compressi e crittografati, li decripta ed esegue sull’host, per poi restituire i risultati come messaggi API. Compressione e crittografia sono utilizzate per mantenere sia i payload in ingresso che le risposte in uscita al di sotto del radar.

I messaggi malevoli utilizzano tre tipi di descrizione: SLEEP (mettere in pausa il thread), Payload (estrarre istruzioni dal messaggio ed eseguirle in un thread separato), e Result (restaurare il risultato dell’esecuzione a OpenAI con la descrizione impostata su “Result”). Sebbene le identità degli avversari legati alla campagna offensiva rimangano sconosciute, il caso evidenzia il continuo abuso di servizi legittimi per nascondere attività malevole. Per sensibilizzare, Microsoft ha condiviso le sue scoperte con OpenAI, che ha disabilitato la chiave API sospetta e l’account. OpenAI prevede di deprecare questa API nell’agosto 2026, sostituendola con il nuovo Responses API.

Come potenziali passaggi di mitigazione per prevenire attacchi della backdoor SesameOp, il fornitore raccomanda di sottoporre a regolare audit firewall e log del server web, proteggere tutti i sistemi esposti a Internet e utilizzare protezioni a livello di endpoint e rete per bloccare le comunicazioni C2. È essenziale assicurare che la protezione anti-manomissione e la protezione in tempo reale siano abilitate in Microsoft Defender, eseguire il rilevamento degli endpoint in modalità blocco e configurare l’indagine e la remediation automatizzata per affrontare rapidamente la potenziale minaccia. Inoltre, i team dovrebbero abilitare la protezione fornita dal cloud e bloccare le applicazioni potenzialmente indesiderate per ridurre il rischio posto dagli attacchi in evoluzione. L’uso crescente di attacchi informatici che impiegano metodi innovativi e tecnologia AI richiede una vigilanza aumentata dai difensori per rimanere un passo avanti rispetto agli avversari.

L’emergere di SesameOp, una backdoor che sfrutta in modo unico l’API OpenAI come canale C2 per coordinare segretamente attività malevola, riflette la tendenza di tattiche sempre più sofisticate impiegate dagli attori delle minacce. Affidandosi su la piattaforma d’intelligenza per il rilevamento nativo AI per i team SOC, che fornisce intelligence di rilevamento in tempo reale, cross-platform, per anticipare, rilevare, validare e rispondere alle minacce informatiche più rapidamente e in modo più efficace, le organizzazioni globali possono costruire un ecosistema di cybersecurity resiliente e prevenire attacchi che contano di più.