Operazioni di cyber-spionaggio collegate alla Cina stanno rapidamente aumentando, con attività sponsorizzate dallo stato in crescita del 150% e attacchi mirati ai settori finanziario, dei media, manifatturiero e industriale in aumento fino al 300%, secondo il Global Threat Report di CrowdStrike 2025. Recentemente, i difensori hanno identificato il backdoor BRICKSTORM utilizzato per mantenere una persistenza a lungo termine nelle organizzazioni statunitensi di più settori, inclusi studi legali e aziende tecnologiche. La campagna, attribuita ad APT UNC5221 e cluster connessi alla Cina, ha permesso un accesso non rilevato alle reti delle vittime per oltre un anno.

Rilevare il malware BRICKSTORM

In un contesto di crescenti tensioni geopolitiche, la minaccia posta dagli APT si sta intensificando. Gli attori sponsorizzati dallo stato stanno sempre più prendendo di mira le infrastrutture critiche, i sistemi finanziari e le reti governative attraverso exploit zero-day, spearphishing e malware avanzato.

La Cina continua a dominare il panorama degli APT, con gruppi provenienti da Cina, Corea del Nord, Iran e Russia che mostrano una crescente sofisticazione e adattabilità nel 2024, secondo il rapporto CyberThreat di Trellix. Questi attori rimangono tra i più attivi a livello globale, utilizzando operazioni di cyber per raggiungere i loro obiettivi geopolitici. Il cyber-spionaggio è diventato un punto centrale, con campagne sempre più mirate, coperte e tecnicamente avanzate.

La campagna di malware BRICKSTORM recentemente scoperta esemplifica questa evoluzione, sfruttando un approccio altamente sofisticato e multistadio per infiltrarsi nelle organizzazioni nel settore legale. Le sue tecniche evidenziano l’aumento della precisione delle operazioni di spionaggio moderno e la necessità urgente per i difensori di anticipare e contrastare queste minacce.

Registrati alla piattaforma SOC Prime e accedi alle ultime regole CTI e Sigma curate che affrontano gli attacchi malware BRICKSTORM. Basta premere il pulsante Esplora Rilevamenti qui sotto e accedi immediatamente a uno stack di rilevazione pertinente compatibile con soluzioni SIEM, EDR e Data Lake multiple, allineato con MITRE ATT&CK, e arricchito con CTI.

informazioni utilidifensori cibernetici che cercano di tracciare aggiornamenti sui contenuti sulla rilevazione del malware BRICKSTORM potrebbero navigare nel Threat Detection Marketplace utilizzando il tag “difensori cibernetici che cercano di tracciare aggiornamenti sui contenuti sulla rilevazione del malware BRICKSTORM potrebbero navigare nel Threat Detection Marketplace utilizzando il tag “APT” nella ricerca per esplorare una collezione più ampia contro attori statali.

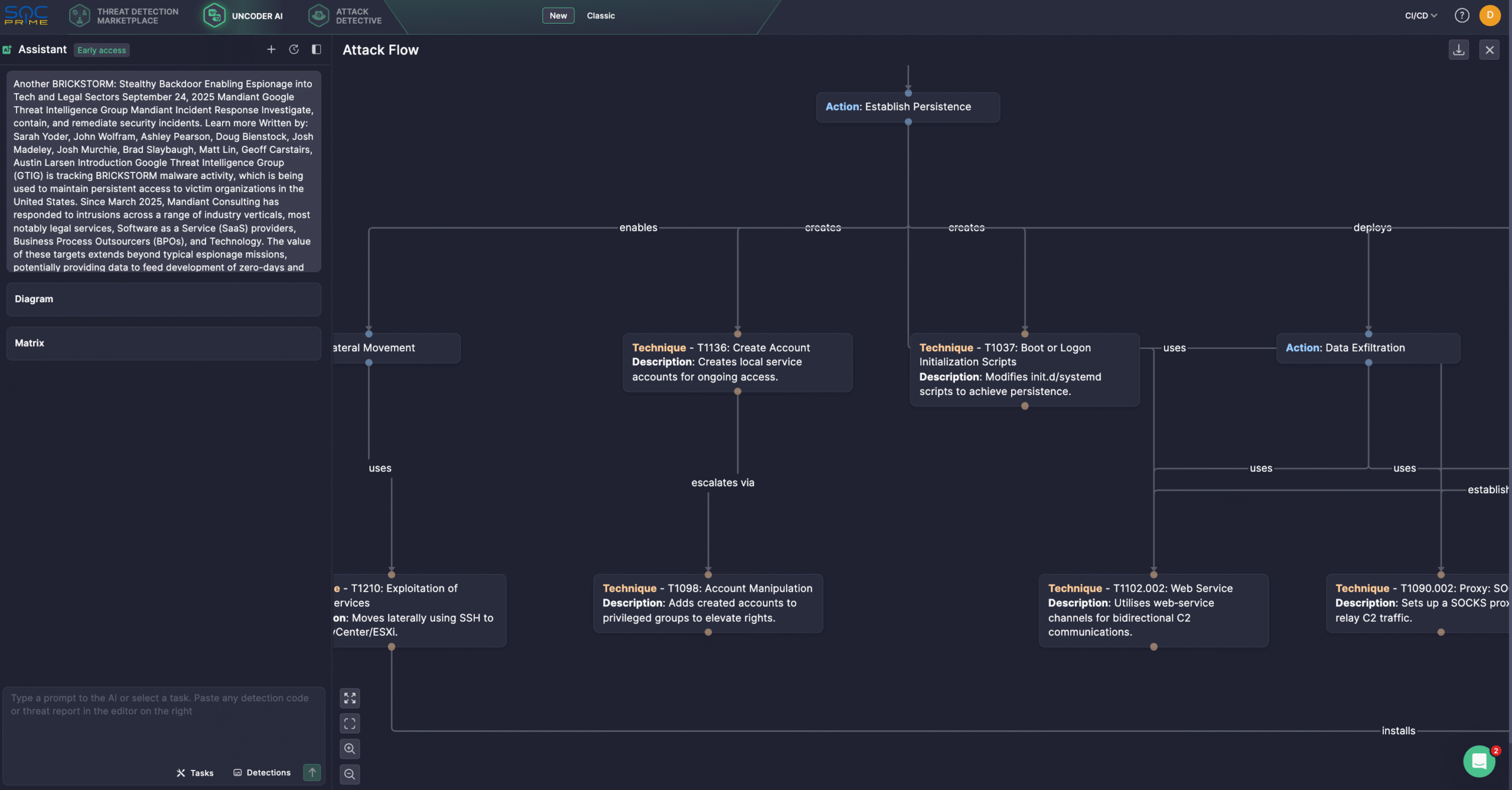

Per semplificare l’indagine sulle minacce, gli esperti di sicurezza potrebbero utilizzare Uncoder AI, un IDE e co-pilota per l’ingegneria della rilevazione, ora migliorato con una nuova modalità AI Chat Bot e il supporto degli strumenti MCP . Con Uncoder, i difensori possono convertire istantaneamente gli IOCs in query di caccia personalizzate, elaborare codice di rilevamento dai report di minacce raw, generare diagrammi di Attack Flow, abilitare la previsione dei tag ATT&CK, sfruttare l’ottimizzazione delle query guidata dall’AI e tradurre contenuti di rilevazione su più piattaforme. Ad esempio, i professionisti della sicurezza possono visualizzare l’Attack Flow utilizzando il report di Madinat & Google Threat Intelligence Group sul malware BRICKSTORM. Analisi del malware BRICKSTORM

I ricercatori di Google mettono in guardia

che attori collegati alla Cina hanno distribuito il backdoor BRICKSTORM, basato su Go, per spiare organizzazioni tecnologiche, legali, SaaS e BPO degli Stati Uniti, rubando dati inosservati per oltre un anno. La campagna è attiva da marzo 2025 ed è attribuita da Mandiant ad APT UNC5221, un gruppo legato alla Cina noto per sfruttare that China-linked actors have been deploying the Go-based BRICKSTORM backdoor to spy on U.S. tech, legal, SaaS, and BPO organizations, stealing data undetected for over a year. The campaign has been active since March 2025 and is attributed by Mandiant to APT UNC5221, a China-nexus group known for leveraging zero-day in operazioni di spionaggio.

Mentre UNC5221 a volte è stato collegato a Silk Typhoon, i difensori attualmente li trattano come cluster distinti. Il gruppo si concentra su accessi stealth di lungo termine distribuendo backdoor su appliance che mancano di supporto EDR tradizionale, utilizzando tecniche di movimento laterale e furto di dati che generano poca o nessuna telemetria. Modifiche al backdoor BRICKSTORM, basato su Go e dotato di funzionalità proxy SOCKS e supporto cross-platform, hanno permesso agli avversari di rimanere sotto il radar negli ambienti delle vittime per oltre un anno.

I ricercatori hanno osservato BRICKSTORM su appliance basate su Linux e BSD di diversi fornitori, prendendo costantemente di mira host VMware vCenter e ESXi. In diversi casi, BRICKSTORM è stato distribuito su appliance di rete prima di passare a sistemi VMware utilizzando credenziali valide, probabilmente rubate. Notevolmente, gli attaccanti hanno persino installato BRICKSTORM su un server vCenter dopo che la risposta all’incidente era iniziata, dimostrando la loro adattabilità.

In almeno un’intrusione, UNC5221 ha sfruttato una vulnerabilità zero-day; in altre, script post-exploitation con capacità anti-forensiche hanno oscurato i punti di ingresso. I campioni di BRICKSTORM sono spesso mascherati per imitare processi legittimi, e l’infrastruttura C2 ha sfruttato Cloudflare Workers, app Heroku e servizi DNS dinamici come sslip.io or nip.io. Nessun dominio C2 è stato riutilizzato tra le vittime, evidenziando l’attenzione del gruppo alla sicurezza operativa.

In un caso, gli attaccanti hanno compromesso un server vCenter installando un filtro Servlet Java dannoso sull’interfaccia web Apache Tomcat. Utilizzando un dropper personalizzato in memoria, hanno aggirato la necessità di modifiche alla configurazione o riavvii. Il filtro, denominato BRICKSTEAL, ha intercettato le richieste di login HTTP decodificando le credenziali dall’autenticazione HTTP Basic, spesso account Active Directory con alti privilegi.

In un incidente, l’attaccante ha sfruttato credenziali di amministratore valide per muoversi lateralmente in un sistema che eseguiva Delinea (precedentemente Thycotic) Secret Server, dove prove forensi hanno indicato l’uso di uno strumento, come un secret stealer, per estrarre e decriptare automaticamente le credenziali memorizzate.

BRICKSTORM di solito serviva come backdoor principale per attività dirette, con appliance aggiuntive compromesse che fungevano da backup. Per distribuirlo, gli avversari spesso si connettevano tramite SSH utilizzando credenziali legittime. In alcuni casi, queste sono state recuperate da una cassaforte di password precedentemente accessata o scoperte in uno script PowerShell. Gli attaccanti sono stati anche osservati abilitando SSH tramite l’interfaccia web ESXi o VAMI prima di installare BRICKSTORM.

Gli avversari usavano anche credenziali valide per il movimento laterale in ambienti VMware, mantenendo la persistenza modificando init.d, rc.local, o systemd file in modo che il backdoor si avviasse automaticamente al riavvio. In altri casi, hanno distribuito una shell web JSP, tracciata come SLAYSTYLE (anche noto come BEEFLUSH), per eseguire comandi OS arbitrari tramite richieste HTTP.

Le indagini mostrano che gli avversari spesso prendevano di mira le email del personale chiave, utilizzando Microsoft Entra ID Enterprise Applications con mail.read or full_access_as_app scope per accedere a qualsiasi casella di posta. Gli obiettivi includevano sviluppatori, amministratori e individui legati a priorità economiche o di spionaggio della Repubblica Popolare Cinese.

Per il furto di dati, UNC5221 ha utilizzato il proxy SOCKS di BRICKSTORM per tunnellare nei sistemi delle vittime, accedendo a repository di codice interni con credenziali rubate per scaricare archivi o sfogliare direttamente i file via percorsi UNC. In alcune intrusioni, BRICKSTORM è stato successivamente rimosso, ma l’analisi forense dei backup ha rivelato la sua precedente presenza. La campagna BRICKSTORM è un’operazione altamente sofisticata che elude le difese di sicurezza avanzate e prende di mira organizzazioni di alto valore. L’accesso di UNC5221 permette loro di spostarsi nei clienti di fornitori SaaS compromessi o sfruttare vulnerabilità zero-day nei sistemi aziendali, sottolineando la necessità di una risposta rapida e proattiva da parte dei difensori. Sfruttando l’intera suite di prodotti SOC Prime supportata dai migliori esperti di cybersecurity, AI, capacità automatizzate e intelligence sulle minacce in tempo reale, le organizzazioni possono difendersi in modo proattivo dagli attacchi APT e da altre minacce critiche che anticipano di più.