Ciao di nuovo, come promesso, oggi portiamo alcune informazioni più dettagliate (Ricerca Intel) su quello che crediamo fosse la Fase 1 di Fire Sale l’attacco informatico che ha colpito l’intera industria dei media in Ucraina durante le elezioni. Prima la buona notizia, c’è già un riepilogo dell’incidente da parte del CERT ucraino locale che puoi trovare qui: http://cert.gov.ua/?p=2370.

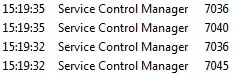

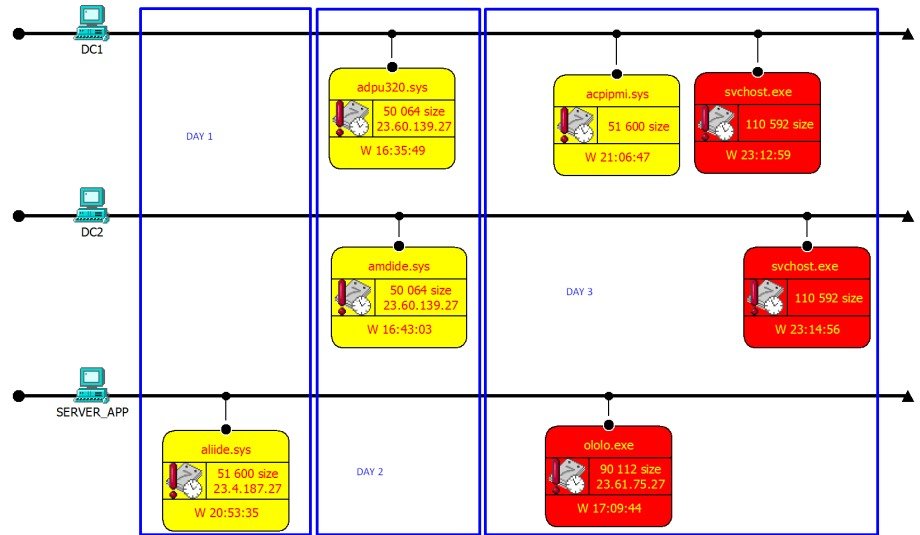

Ora abbiamo la prova che l’attacco è stato eseguito utilizzando 2 componenti principali: una backdoor per la consegna e payload/arma cybernetica e ha effettivamente colpito l’intera industria (come discusso in precedenza) ma non ha interrotto la trasmissione delle elezioni – forse non era mai stato intenzionato a farlo. Questo è un po’ preoccupante in quanto o si trattava di un test per qualcosa di peggio a venire o siamo stati più veloci a rilevare di quanto pensassero fosse possibile, o fortunati o una miscela di più fattori.La parte Backdoor di “Fire Sale”I file Backdoor si chiamano: aliide.sys, amdide.syse man mano che la ricerca è progredita, abbiamo scoperto altri file: acpipmi.sys, adpu320.syso qualsiasi nome di driver casuale .sys. I file *.sys dannosi sono i file situati nella directory Windows/System32/drivers , facendo finta di essere driver legittimi, i più comuni sono aliide.sys and amdide.sys.

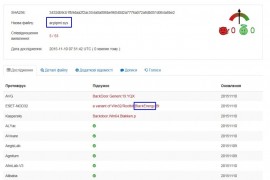

Un modo semplice per distinguere un driver legittimo da uno illegittimo è confrontare le dimensioni: il driver legittimo è < 20 KB, mentre il virus è > 20KB, tipicamente fino a 50 KB. Inizialmente abbiamo caricato i file su VirusTotal e nessun antivirus li ha segnalati come dannosi.

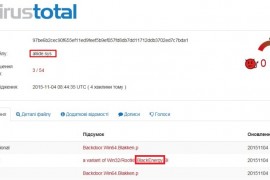

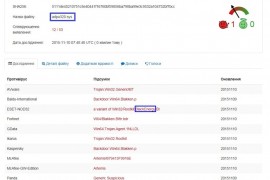

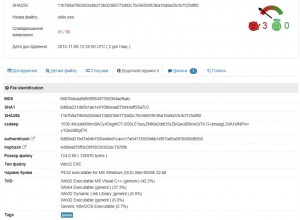

Poi abbiamo iniziato a contattare direttamente i fornitori di AV e uno per uno hanno rilasciato firme e confermato l’origine del malware (quindi benvenuto mondo!!). Ecco i risultati freschi di VirusTotal sui campioni arrivati nelle mie mani:

Mentre il rilevamento è ancora allo stadio iniziale, non fare errori – stiamo affrontando un noto malware di BlackEnergy , che era già stato utilizzato nel 2015 per colpire sistemi ICS, come riportato da CyberX.

In questo scenario, BlackEnergy è stato piantato attraverso il controller IDE falso e i driver CPU mesi prima della data delle elezioni (25 ottobreth). Vi lascerò pensare a questo e se era pianificato o no…

C’è un’ipotesi molto plausibile riguardante la backdoor pubblicata dal CERT-UA che fondamentalmente afferma che i driver originali hanno una firma del certificato valida, mentre quelli sostituiti (backdoors / rootkit, ecc.) sono auto-firmati (è una buona notizia, giusto?!).

Conclusione 1: BlackEnergy è risorto e sta agendo come un sistema di trasporto nascosto per consegnare armi informatiche avanzate, è installato per fingere di essere un driver Windows legittimo, con un nome casuale ma una firma del certificato auto-firmata. Penso che stia arrivando qualcosa di più sinistro… Ma ehi, è solo l’opinione di un 1D10t 😉Il PayloadI file payload/arma che sono stati scoperti si chiamano ololo.exe o un svchost.exe infetto (che è classicamente posizionato in c:Windows invece del corretto percorso in c:WindowsSystem32) file come payload dannoso.

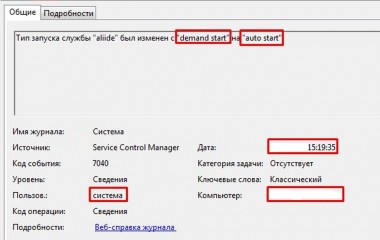

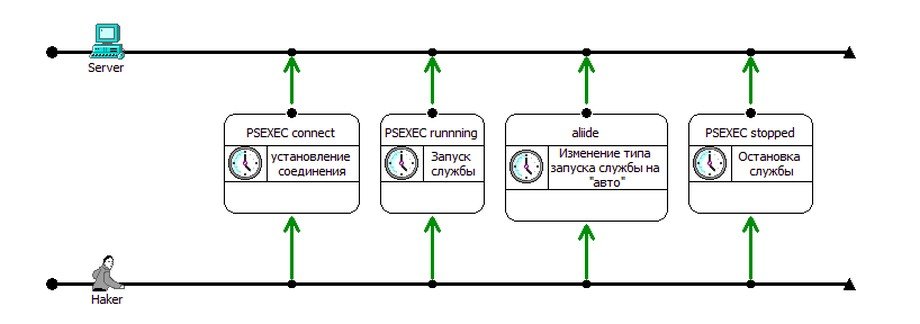

Prima di tutto, cosa succede esattamente durante il giorno dell’attacco? La backdoor si attiva e cambia persino i parametri di avvio del processo da “demand start” a “auto start” su tutte le macchine infette/backdooreate in pochi secondi. Questo è ciò che ha permesso all’attacco di accadere in tutto l’industria contemporaneamente – immagina che qualcuno abbia appena premuto un telecomando o un grilletto, eccetto che è stato realmente necessario avviare una connessione di rete agli obiettivi!

ololo.exe/svchost.exe .

Questa è la parte più pericolosa di questo attacco mirato poiché la backdoor BlackEnergy è costruita per ogni attacco individualmente (pensateci un attimo…) ed è distribuita molto selettivamente (di nuovo pensateci…).

Possiamo ancora una volta confermare e concludere che il botnet BlackEnergy è tutt’altro che morto, è riemerso in una forma nuova e molto avanzata, e (spoiler!) non si trova in nessuna blacklist pubblica o flusso di intel. Tornando ai dettagli del payload/arma, avere solo i nomi dei file di

Tornando ai dettagli del payload/arma, avere solo i nomi dei file di ololo.exe/svchost.exe non è sufficiente per servire come pieno IOC (Indicatore di Compromesso), ma qui ci sono gli hash da VirusTotal che ora sono disponibili poiché abbiamo inviato campioni di malware ai fornitori di AV.

Lo studio (e il completo reverse) del payload/arma è ancora in corso, ma è già chiaro che è davvero un’opera d’arte – ha oltre 309 funzioni ora e oltre 140 variabili che controlla, imposta, con cui lavora. La maggior parte del codice è scritto in Visual C++ e il codice appare bello e molto professionale.

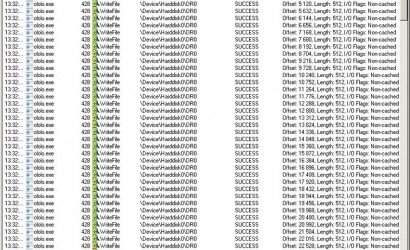

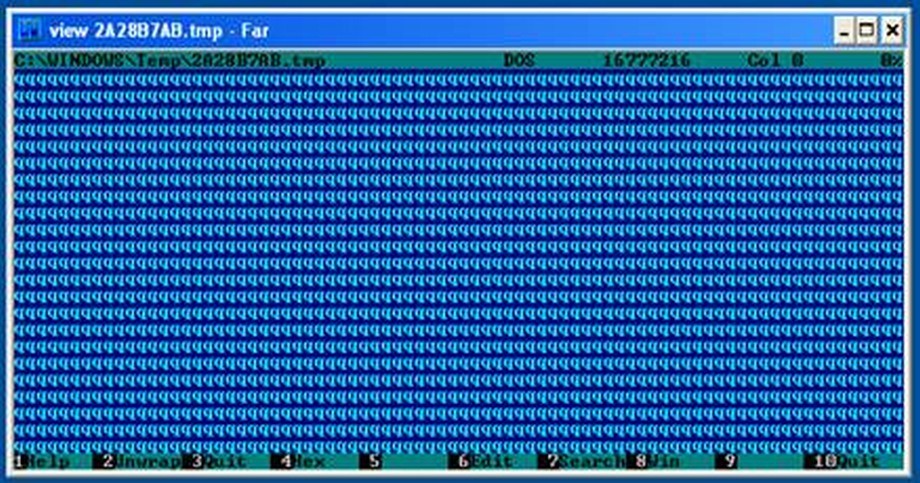

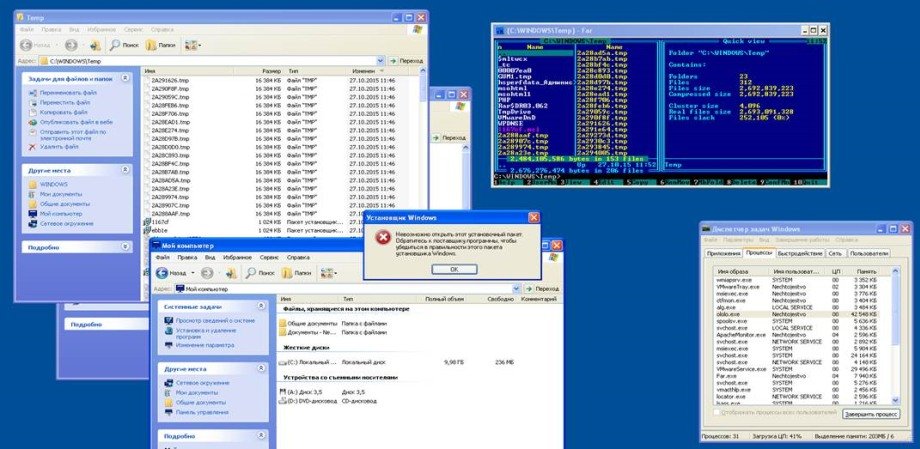

Non sono delle persone $Casuali che hanno creato questo, sono i ragazzi che sanno esattamente cosa stanno facendo. Questo file .exe ha più funzioni/input e passaggi che guardano al contesto utente, all’ambiente, ecc. Il comportamento dipende anche da quale utente è riuscito a farlo funzionare. Avviandosi da un account non-amministratore, ololo.exe/svchost.exe crea un evento che riempie il disco rigido (WindowsTemp_random_name.tmp) con file da 16 MB che contengono un carattere ASCII casuale che si ripete finché non si raggiunge la dimensione di 16 MB.

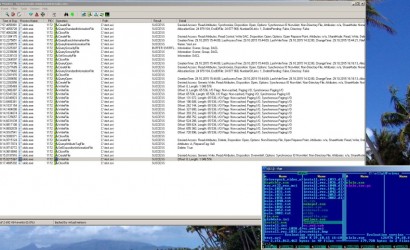

Ecco alcuni schermi dall’host infetto dove puoi individuare ololo.exe come processo e crea un popup per chiamare l’admin! (abbastanza cool secondo la mia opinione per quanto riguarda il lavoro)

Ecco alcuni schermi dall’host infetto dove puoi individuare ololo.exe come processo e crea un popup per chiamare l’admin! (abbastanza cool secondo la mia opinione per quanto riguarda il lavoro)

Questo evento (supponiamo) è utilizzato per forzare qualsiasi utente su un client Windows che non sia amministratore locale a chiedere un admin per aiutare a risolvere il problema sul loro rispettivo laptop / desktop. Una volta che il malware ha notato che l’account admin (cambio di contesto, agisce in modo completamente diverso. Innanzitutto, il payload conduce una piena ricognizione dell’ambiente dell’obiettivo per un certo tempo, fino a 40 minuti come osservato da una delle vittime. Le azioni dannose inizialmente iniziano modificando il record di avvio / il loader del PC/laptop infetto.

Questo evento (supponiamo) è utilizzato per forzare qualsiasi utente su un client Windows che non sia amministratore locale a chiedere un admin per aiutare a risolvere il problema sul loro rispettivo laptop / desktop. Una volta che il malware ha notato che l’account admin (cambio di contesto, agisce in modo completamente diverso. Innanzitutto, il payload conduce una piena ricognizione dell’ambiente dell’obiettivo per un certo tempo, fino a 40 minuti come osservato da una delle vittime. Le azioni dannose inizialmente iniziano modificando il record di avvio / il loader del PC/laptop infetto.

E poi inizia a cercare file sul computer infetto.

Dopo che il virus trova ciò che sta cercando, inizia a cancellare ogni traccia o prova della sua esistenza dal computer infetto scrivendo zeri a tutti i file che stava cercando (e nell’industria dei media significava cercare qualsiasi .avi, .mpeg, .mjpeg e qualsiasi altra cosa che possa essere trovata su workstation di editing video).

Tra l’altro, il numero totale di tipi di file per estensione che il malware sta esaminando raggiunge oltre 2830 – questo include ogni possibile documento, multimedia, archivio, database, eseguibile, codice sorgente o qualsiasi cosa tu possa pensare, forse è selezionato intellettualmente dal payload C&C? Non è chiaro in questa fase cosa esattamente viene cercato per 40 minuti, o se 40 minuti sono rilevanti – c’è una possibilità MOLTO BASSA che questo sia un timer, ma piuttosto un indicatore di quanto velocemente è stata eseguita la ricerca su determinate macchine infette, quindi è richiesto ulteriore reverse engineering dei campioni di malware… La cosa interessante qui è anche che agisce come altri spyware dagli attacchi che ho visto in passato, di nuovo forma la tua opinione su chi sia veramente l’attaccante e qual è il gioco finale…

Ora pensaci un secondo su altre minacce che questo può causare? Beh, poiché il malware varia il comportamento in base a ciò che trova, può fare praticamente qualsiasi cosa voglia l’attacco, come il recupero del file SAM dal domain controller, per esempio per il futuro upload degli hash delle password al “luogo d’origine”, distribuisce ulteriormente backdoor e payload attorno alla rete, apre tunnel, ecc. Questo stabilisce anche la persistenza della minaccia (ciao APT) poiché l’obiettivo dell’attacco avrà bisogno di molto tempo e risorse per pulire il pasticcio, e mentre l’azienda pulirebbe le backdoor, i tunnel sarebbero ancora aperti, mentre pulendo i tunnel avrebbero già precaricato nuove armi non rilevabili dagli AV, risciacquare, ripetere…

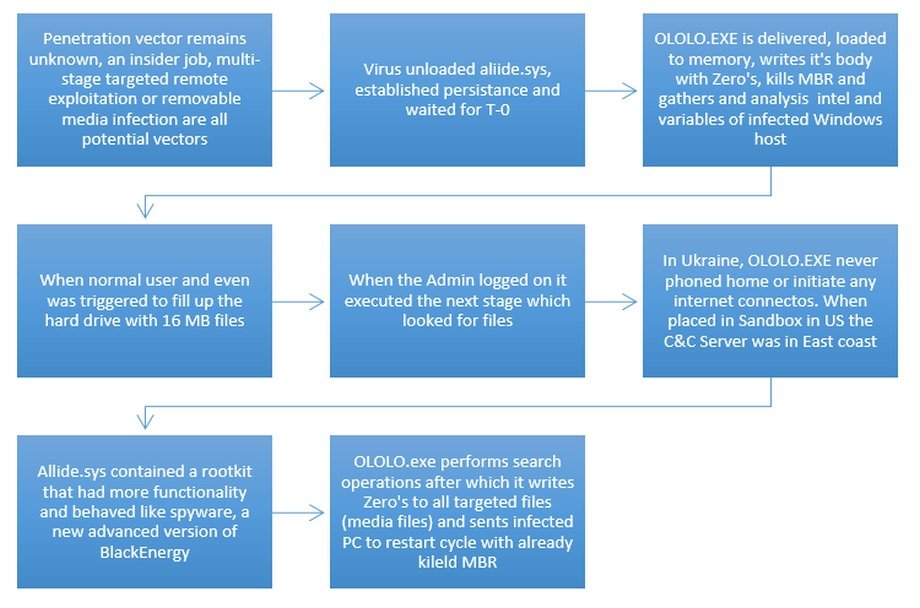

Inoltre abbiamo scoperto che il virus è anche consapevole della posizione o del tempo. Abbiamo inviato un campione di malware a più sandbox in tutto il mondo e nessuna di loro ha trovato il malware, tranne uno. Quella sandbox era negli USA e indicava una connessione: un comando/funzione inizia a connettersi a un server a Cambridge, Mass presso il NTT Americas Data Center e con l’indirizzo IP del server 23.61.75.27.  Questo può significare o una fase successiva di attacco mirato agli USA, o che il C&C è negli USA, o che il C&C è dietro un CDN (Akamai) situato negli USA o che il malware è semplicemente consapevole del tempo e arriva alla C&C solo dopo che è trascorso un certo tempo (forse la sandbox USA è stata l’unica a far partire il timer). Indipendentemente da ciò, l’unico IP trovato e il payload sono qui sotto:Ora possiamo riassumere le fasi dell’attacco e fare le prime conclusioni:

Questo può significare o una fase successiva di attacco mirato agli USA, o che il C&C è negli USA, o che il C&C è dietro un CDN (Akamai) situato negli USA o che il malware è semplicemente consapevole del tempo e arriva alla C&C solo dopo che è trascorso un certo tempo (forse la sandbox USA è stata l’unica a far partire il timer). Indipendentemente da ciò, l’unico IP trovato e il payload sono qui sotto:Ora possiamo riassumere le fasi dell’attacco e fare le prime conclusioni:

- Ricognizione esterna (mancanza di informazioni? OSINT sulla campagna elettorale forse?)

- Penetrazione – iniezione della backdoor BlackEnergy.

- Ricognizione interna – malware sta studiando l’ambiente, eseguendo più di 140 controlli variabili simili a un AI primitiva e cambia le sue ulteriori azioni basate sui risultati

- Stabilendo persistenza – tunnel, varie backdoor per diventare difficili da pulire e resistenti agli AV.

- Esecuzione temporizzata e sincronizzata dello scopo dell’attacco – consegnando e eseguendo OLOLO.exe/SVCHOST.exe o altre armi.

Mappa delle fasi dell’attacco

Una volta che il malware/payload ha finito il suo sporco lavoro si cancella, insieme a tutti i file multimediali (o altri file di cui è alla ricerca) e ai file di consegna (backdoor, quale backdoor?) e azzera lo spazio che occupava per eliminare la sua firma e le prove della sua esistenza. È importante notare che BlackEnergy si comporta in modo molto furtivo e poi viene semplicemente cancellato (copre le tracce, eh?).

Una volta che il malware/payload ha finito il suo sporco lavoro si cancella, insieme a tutti i file multimediali (o altri file di cui è alla ricerca) e ai file di consegna (backdoor, quale backdoor?) e azzera lo spazio che occupava per eliminare la sua firma e le prove della sua esistenza. È importante notare che BlackEnergy si comporta in modo molto furtivo e poi viene semplicemente cancellato (copre le tracce, eh?).

Mentre ora abbiamo una chiara comprensione di come individuare l’infezione, sappiamo ancora poco sul C&C e sulla rete di distribuzione. Avendo l’indirizzo IP e gli hash del malware li abbiamo eseguiti tramite tutti i feed di Open Threat Intelligence conosciuti, inclusi Zeus tracker, OTX, VxVault, IPvoid, VirusTotal e oltre 100 feed ma ne abbiamo ricavato 0 hit. Abbiamo anche controllato hash e IP rispetto a 10 fonti commerciali, inclusi feed molto buoni ma ancora una volta senza risultato. Questo significa che BlackEnergy ha un nuovo botnet che viene utilizzato in modo molto segreto e attualmente aggira la maggior parte delle soluzioni di Threat Intelligence. Un altro punto importante è che la backdoor non ha avviato alcuna comunicazione internet, quindi cose come il protocollo di tunneling (cioè DNS, DHCP, ICMP) non sono state scoperte (ANCORA!). Non sto dicendo che la Threat Intelligence non sia efficace, al contrario è il modo più veloce per costruire una difesa su scala globale, ma è stata la prima volta che l’attacco (o la prova del concetto dell’attacco?) è stato visto.

Sto fornendo diverse CERT con i dettagli dell’attacco che sono rilevanti così come parlando con le aziende su come l’attacco e i futuri attacchi possono essere fermati utilizzando la nostra e la tecnologia dei partner. Al momento SOC Prime ha rilasciato firme di rilevamento degli attacchi che funzionano con QUALYS (modo più veloce per rilevare se hai backdoor o no); SNORT, OSSEC, ARCSIGHT, SPLUNK e QRADAR. Per favore contatta SOC Prime direttamente per gli strumenti di rilevamento che sono forniti gratuitamente a tutti coloro che ne hanno bisogno. Pubblicherò aggiornamenti man mano che l’indagine progredisce e diventa disponibile il completo reverse engineering dei campioni di malware.