I ransomware continuano a essere una minaccia globale primaria per le organizzazioni, con attacchi che diventano più frequenti e sempre più sofisticati. Recentemente, un nuovo gruppo Ransomware-as-a-Service (RaaS), Repellent Scorpius, è emerso, intensificando la sfida per i difensori informatici. Questo nuovo attore guida la distribuzione del ransomware Cicada3301, impiegando una tattica di doppia estorsione per massimizzare i profitti mentre espande la loro rete di affiliati.

Rilevamento del Ransomware Cicada3301

Gli ultimi mesi sono stati caratterizzati da un netto aumento degli attacchi ransomware, alimentato dall’emergere di Zola and BlackSuite , dall’aumento dell’attività di Akira, e dal ritorno di Black Basta. Aggiungendo al “calore estivo”, Repellent Scorpius è apparso sulla scena a maggio 2024, spingendo il recentemente emerso ransomware Cicada3301 nella mischia.

Per anticipare gli attacchi di Repellent Scorpius e identificare proattivamente potenziali infezioni da ransomware Cicada3301, i professionisti della sicurezza potrebbero fare affidamento su SOC Prime Platform per la difesa informatica collettiva offrendo un set dedicato di regole Sigma accompagnato da una suite completa di prodotti per l’ingegneria della rilevazione potenziata dall’IA, la caccia automatizzata alle minacce e la rilevazione avanzata delle minacce. Basta premere il pulsante qui sotto e andare immediatamente in profondità a una raccolta di regole pertinenti per rilevare attività malevole associate alle infezioni Cicada3301.

Regole Sigma per Rilevare Cicada3301

I difensori informatici alla ricerca di ulteriori regole Sigma che affrontano le tattiche, tecniche e procedure (TTP) di Repellent Scorpius possono accedere a uno stack di rilevazione personalizzato sfogliando Threat Detection Marketplace con l’etichetta “Repellent Scorpius” o semplicemente premendo il pulsante qui sotto.

Regole Sigma per Rilevare le TTP di Repellent Scorpius

Le regole sono compatibili con oltre 30 piattaforme SIEM, EDR e Data Lake e mappate al framework MITRE ATT&CK. Inoltre, tutte le rilevazioni sono arricchite con estesi dati meta, inclusi cronologie di attacco, riferimenti di intelligence sulle minacce e raccomandazioni di triage.

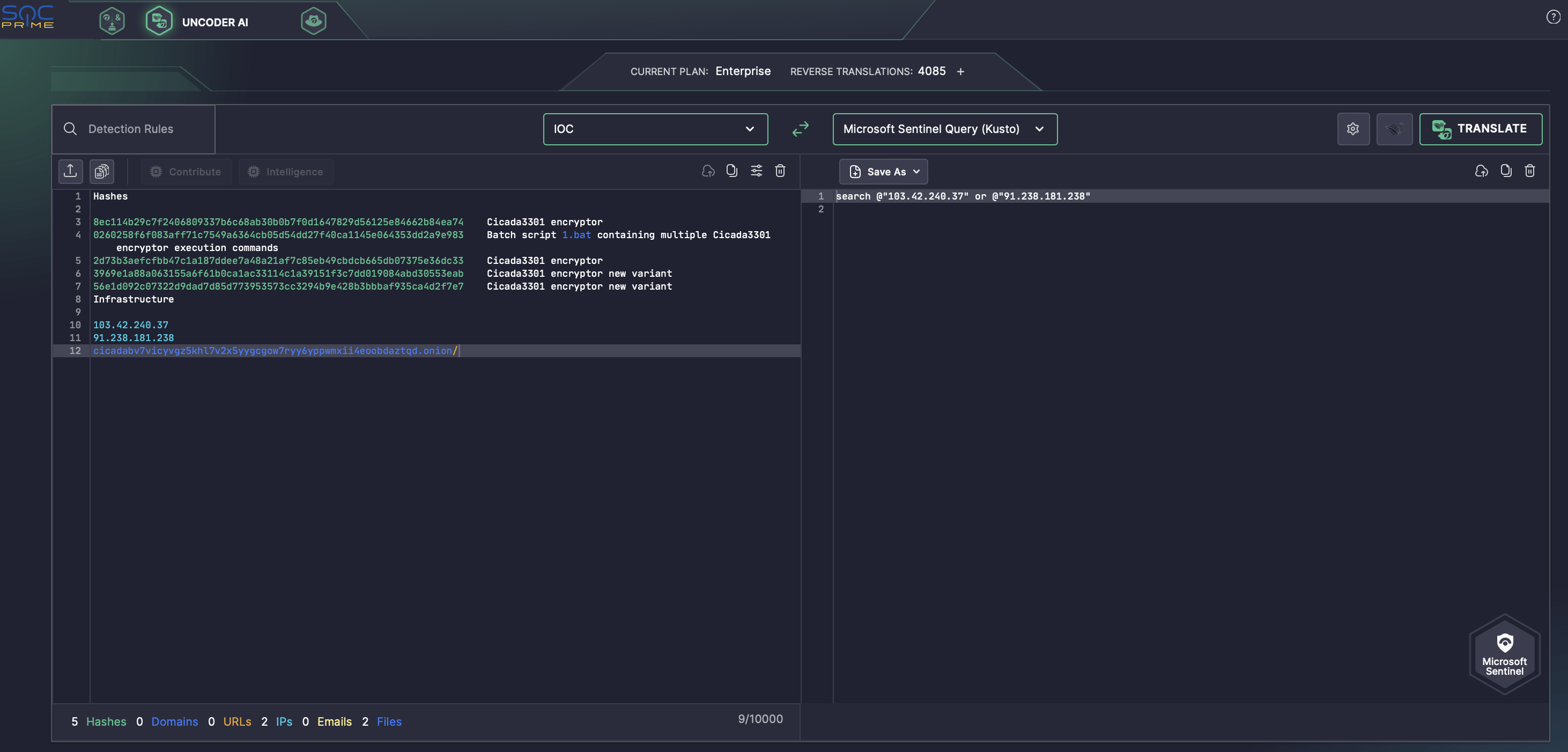

Per cacciare istantaneamente indicatori di compromissione (IOC) correlati elencati nella ricerca di Palo Alto Networks Unit42, gli ingegneri della sicurezza possono usare Uncoder AI, un IDE di ingegneria della rilevazione professionale e co-pilota, che serve da impacchettatore IOC per analizzare senza problemi gli IOC e convertirli in query di caccia personalizzate pronte da eseguire nel SIEM o EDR di scelta.

Analisi degli Attacchi del Ransomware Cicada3301

Il recente rapporto di Palo Alto Networks Unit 42 rivela l’emergere di un nuovo gruppo ransomware-as-a-service che sta attivamente espandendo la lista delle loro vittime. Soprannominato Repellent Scorpius, il gruppo ha iniziato operazioni attive a maggio 2024 distribuendo il ransomware Cicada3301 a livello globale.

Nonostante il suo lancio recente, Repellent Scorpius sta rapidamente guadagnando terreno organizzando un programma di affiliazione e reclutando attivamente broker di accesso iniziale (IAB) e intrusi di rete nei forum del cybercrimine in lingua russa. Sebbene l’origine del gruppo sia attualmente sconosciuta, l’attenzione agli affiliati di lingua russa e la restrizione a prendere di mira i paesi della CSI potrebbero fornire un indizio sulle origini del gruppo.

Mentre Unit42 ha monitorato le attività del gruppo da maggio-giugno 2024, i ricercatori hanno anche identificato connessioni a incidenti di compromissione passati non correlati a Cicada3301. Ciò suggerisce che il gruppo potrebbe aver operato in precedenza sotto un nome diverso o aver acquisito dati da altri attori ransomware. Notoriamente, Cicada3301 presenta somiglianze sorprendenti con l’operazione ora defunta BlackCat (noto anche come ALPHV) .

Repellent Scorpius sfrutta credenziali rubate per l’accesso iniziale, facendo affidamento sugli IAB per acquistarle. Inoltre, gli attaccanti impiegano uno strumento legittimo PsExec per eseguire il payload del ransomware contro più host all’interno della rete presa di mira. Per l’esfiltrazione dei dati, viene utilizzato l’utility open-source Rclone. Curiosamente, l’indirizzo IP pubblico utilizzato per l’esfiltrazione era stato precedentemente sfruttato da altri collettivi ransomware, inclusi Bashful Scorpius (alias Nokoyawa) e Ambitious Scorpius (alias ALPHV/BlackCat), sottolineando ancora una volta i legami di Repellent Scorpius con BlackCat.

Il payload di Cicada3301 è scritto in Rust e utilizza ChaCha20 per la crittografia, essendo il ceppo di ransomware capace di colpire sia host Windows che Linux/ESXi.

Con un numero crescente di tendenze e intrusioni più sofisticate, il ransomware è stata la maggiore sfida per la maggior parte delle organizzazioni dal 2021, comprese le imprese su larga scala. Con l’intera suite di prodotti di SOC Prime per l’Ingegneria della Rilevazione potenziata dall’IA, la Caccia automatizzata alle Minacce & la Validazione dello Stack di Rilevazione, i difensori possono minimizzare i rischi di intrusioni e massimizzare il valore degli investimenti in sicurezza.