I ricercatori CERT-UA hanno recentemente pubblicato un nuovo avviso che copre attacchi di phishing in corso contro l’Ucraina che coinvolgono la distribuzione di Remcos RAT. Il gruppo responsabile di questa campagna offensiva, che comporta la distribuzione su larga scala di email di spoofing con un falso mittente che si maschera come il Servizio di Sicurezza dell’Ucraina, è tracciato come UAC-0050.

Analisi dell’attacco UAC-0050 coperta nell’allerta CERT-UA#8026

Il 13 novembre 2023, CERT-UA ha rilasciato un avviso di sicurezza che svela una nuova campagna di phishing che distribuisce Remcos RAT ed attribuita al gruppo UAC-0050. Quest’ultimo è considerato responsabile di un paio di attacchi di phishing contro organizzazioni ucraine nel febbraio 2023. Entrambe le operazioni malevole hanno coinvolto la diffusione del Trojan Remcos e si basavano su un falso mittente per attirare le vittime ad aprire email armate.

Nell’ultima campagna, gli attaccanti sfruttano email di phishing impersonando il mittente come il Servizio di Sicurezza dell’Ucraina e coinvolgono file RAR esca. L’ultimo archivio all’interno della email malevola include un file EXE che porta al dispiegamento di Remcos sugli istanze colpite. Gli avversari mantengono la persistenza creando un ingresso nel Registro del sistema operativo sotto la chiave Run.

Il file di configurazione del malware contiene 8 indirizzi IP dei server C2 collegati al noto provider di hosting web malese conosciuto come Shinjiru. È notevole che i nomi di dominio siano registrati tramite la società russa REG.RU.

Rileva i più recenti attacchi di phishing di UAC-0050 usando Remcos RAT

Nel corso del 2023, UAC-0050 ha lanciato una serie di attacchi contro l’Ucraina abusando del vettore di attacco phishing e distribuendo il Trojan Remcos, inclusa la più recente campagna avversaria trattata nell’allerta CERT-UA#8026. La piattaforma SOC Prime fornisce ai difensori algoritmi di rilevamento contro minacce esistenti ed emergenti, affinché le organizzazioni possano migliorare continuamente la loro resilienza informatica. Segui il link sottostante per ottenere le regole Sigma rilevanti filtrate dal tag personalizzato “CERT-UA#8026” per rilevare proattivamente gli attacchi di phishing coperti nel più recente avviso CERT-UA.

Regole Sigma per rilevare gli attacchi di UAC-0050 coperti nell’allerta CERT-UA#8026

Per raggiungere l’elenco completo del contenuto SOC per altri attacchi contro l’Ucraina collegati a UAC-0050, premi Esplora Rilevamenti. Il contenuto di rilevamento è mappato al quadro MITRE ATT&CK, arricchito con CTI e metadati rilevanti, e può essere utilizzato su più piattaforme di analisi della sicurezza colmando il divario tra vari formati linguistici.

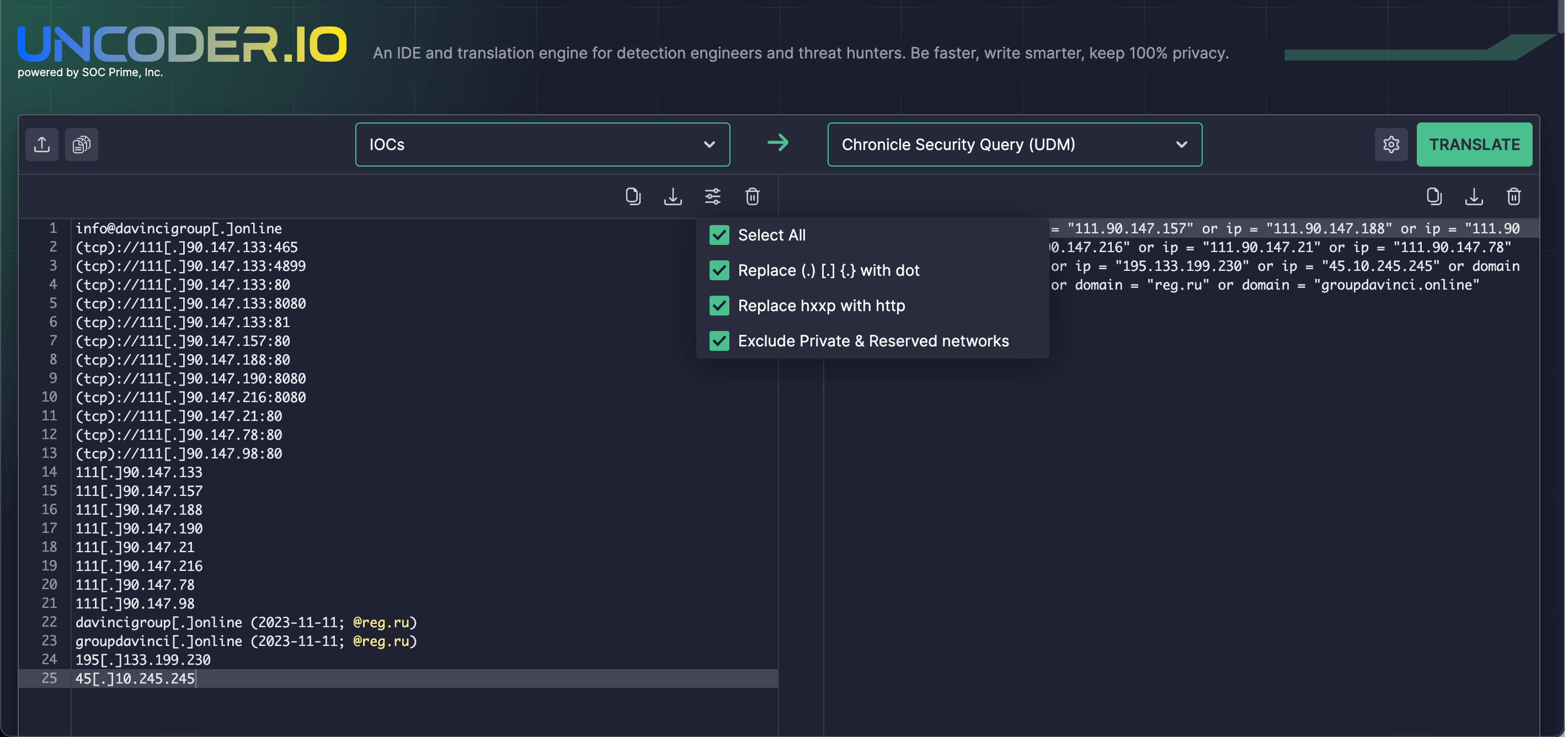

I team possono anche cacciare file, host e rete IOC forniti da CERT-UA utilizzando l’IDE open-source di SOC Prime per la Detection Engineering che ora supporta l’impacchettamento degli IOC. Prova Uncoder IO per creare automaticamente query di ricerca ottimizzate per le prestazioni e eseguirle immediatamente nel tuo ambiente SIEM o EDR risparmiando secondi sull’indagine delle minacce.

Contesto MITRE ATT&CK

Sfruttare MITRE ATT&CK fornisce una visibilità granulare nel contesto delle operazioni offensive attribuite a UAC-0050. Esplora la tabella sottostante per vedere l’elenco completo delle regole Sigma dedicate che affrontano le tattiche, tecniche e sotto-tecniche corrispondenti dell’ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: Unix Shell (T1059.004) | |

Privilege Escalation | Exploitation for Privilege Escalation (T1068) | |

Defense Evasion | Abuse Elevation Control Mechanism (T1548) | |

Abuse Elevation Control Mechanism: Sudo and Sudo Caching (T1548.003) | ||

Hide Artifacts: Hidden Files and Directories (T1564.001) | ||

| Exploitation for Credential Access (T1212) | |

Modify Authentication Process: Pluggable Authentication Modules (T1556.003) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Non-Application Layer Protocol (T1095) | |

Exfiltration | Exfiltration Over Web Service (T1567) |