Remcos Trojan (Controllo remoto e sorveglianza) è frequentemente distribuito da attori delle minacce che sfruttano vettori di attacco di phishing. Il malware riemerge attualmente nell’arena delle minacce informatiche per colpire le entità governative ucraine.

Il 6 febbraio 2023, i ricercatori di cybersecurity hanno rilasciato un nuovo avviso CERT-UA#5926 che dettaglia la distribuzione massiva di email che impersona la JSC Ukrtelecom mirata a diffondere il malware Remcos su sistemi compromessi. Gli attaccanti hanno sfruttato un allegato RAR malevolo in email di phishing rivolte agli enti statali ucraini. Secondo l’indagine, l’attività avversaria è attribuita al collettivo di hacker tracciato come UAC-0050.

Attività malevola di UAC-0050 che diffonde il malware Remcos: analisi dell’attacco

Remcos è un software di accesso remoto sviluppato da BreakingSecurity. Una volta installato, lo strumento apre una backdoor sul sistema compromesso, consentendo pieno accesso all’utente remoto. Dal 2020, gli attaccanti hanno attivamente sfruttato Remcos RAT in attacchi di phishing sfruttando l’argomento COVID-19. Gli operatori del malware si avvalgono di numerosi TTP nelle loro campagne avversarie, utilizzando Remcos per spiare le vittime, per il furto di credenziali, l’esfiltrazione di dati e l’esecuzione di comandi.

L’ultimo avviso CERT-UA#5926 avvisa i difensori cyber della nuova attività malevola osservata che sfrutta il malware Remcos. In questi attacchi, gli attori delle minacce sfruttano il vettore di attacco di phishing per diffondere email che mascherano il mittente come la JSC Ukrtelecom. Gli avversari mirano ad attirare le vittime ad aprire email con oggetto lettera di richiesta contenente un allegato di archivio RAR che impersona i dettagli del pagamento finanziario richiesto. L’archivio esca contiene un file di testo con il codice personale di accesso e un altro file RAR protetto da password. Quest’ultimo include un file eseguibile che installa il malware di amministrazione remota Remcos sul computer della vittima.

I ricercatori CERT-UA collegano l’attività malevola al collettivo di hacker UAC-0050, che è sotto i riflettori almeno dal 2020. Secondo l’indagine, gli attori delle minacce avevano lanciato i loro attacchi precedenti sfruttando un altro software di amministrazione remota noto come RemoteUtilities. Basando sui modelli di comportamento avversari osservati e sulle capacità offensive del malware, gli attacchi in corso contro gli enti statali ucraini sono altamente probabilmente collegati a operazioni di cyber-spionaggio.

Rilevamento di attacchi informatici da parte di UAC-0050 contro enti statali ucraini coperti nell’avviso CERT-UA#5926

Con i volumi in costante crescita degli attacchi informatici di phishing, i difensori stanno cercando di rafforzare le loro capacità per identificare tempestivamente l’infezione. SOC Prime consente alle organizzazioni di stare un passo avanti agli avversari e difendere proattivamente contro attacchi informatici di qualsiasi scala, sfruttando più ceppi di malware. La Piattaforma di rilevamento come codice di SOC Prime cura un set di regole Sigma per il rilevamento del malware Remcos utilizzato nei continui attacchi di phishing e attribuiti all’attività avversaria del gruppo di hacker UAC-0050. Per una ricerca di contenuti semplificata, tutti gli algoritmi di rilevamento sono filtrati dai tag personalizzati corrispondenti (“UAC-0050” o “CERT-UA#5926”) basati sul gruppo e sugli ID di avviso CERT-UA.

Clicca il pulsante Esplora rilevamenti qui sotto per accedere immediatamente alle regole Sigma dedicate coperte nell’avviso CERT-UA#5926. Tutti i rilevamenti sono pronti per essere distribuiti alle soluzioni SIEM, EDR, BDP e XDR leader del settore e sono arricchiti con un contesto di minaccia informatica approfondito, come riferimenti MITRE ATT&CK® , link CTI, binari eseguibili insieme ai metadati operativi.

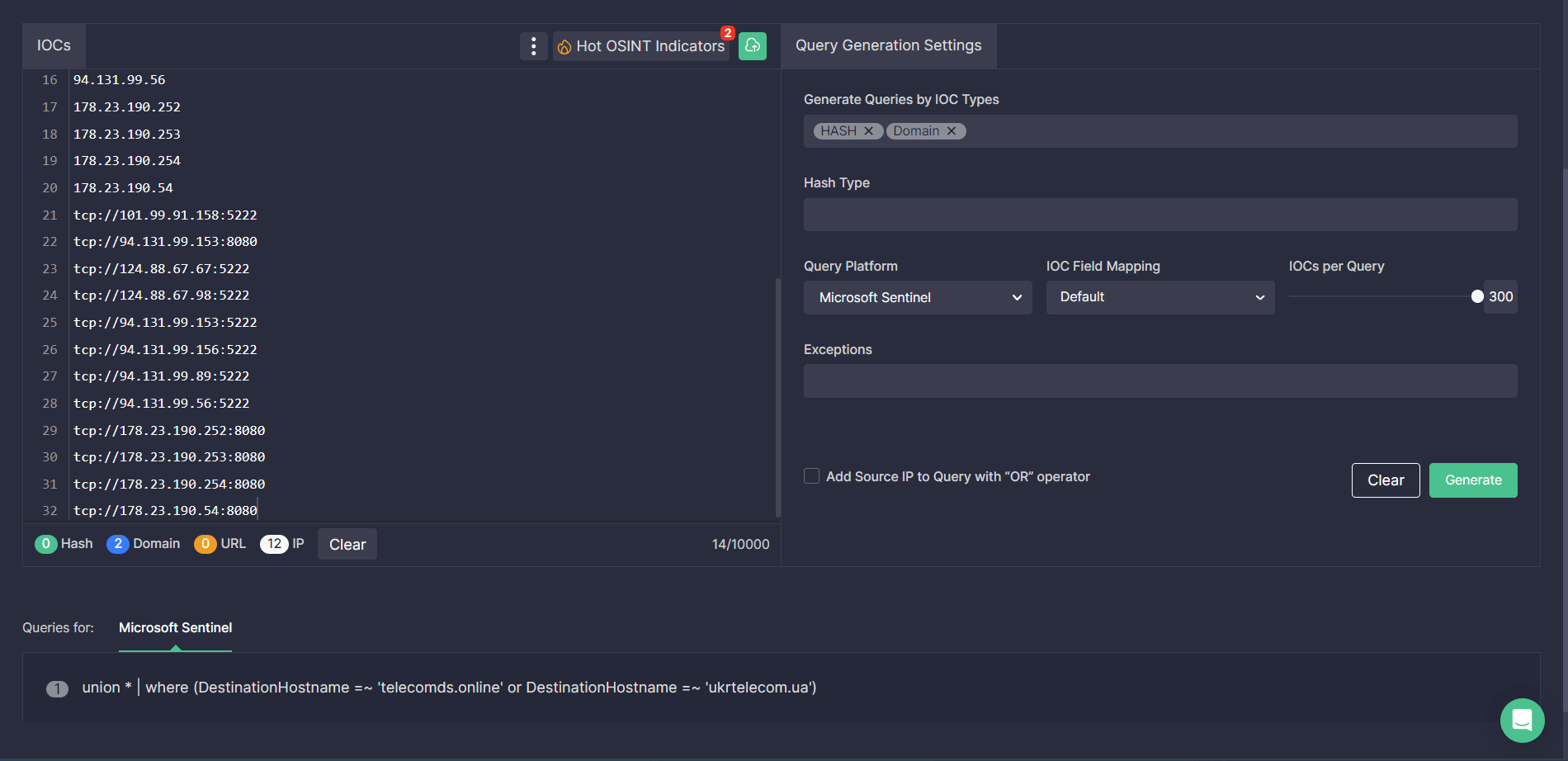

Inoltre, gli ingegneri della sicurezza possono semplificare la loro ricerca di indicatori di compromissione associati all’attività malevola di UAC-0050 sfruttando lo strumento Uncoder CTI . Basta incollare il file, l’host o la rete IOC forniti da CERT-UA nella UI e generare istantaneamente query di caccia personalizzate pronte per cercare minacce correlate a Remcos nel tuo ambiente selezionato.

Contesto MITRE ATT&CK

Per immergersi nel contesto completo dietro la campagna avversaria del gruppo UAC-0050 coperta nell’ultimo avviso CERT-UA, tutte le regole Sigma sopra menzionate sono etichettate con ATT&CK v12 affrontando le corrispondenti tattiche e tecniche:

Sfoglia il motore di ricerca delle regole Sigma di SOC Prime per raggiungere l’intero stack di rilevamento contro il malware Remcos e per apprendere minacce attuali ed emergenti più velocemente che mai, dare priorità in pochi minuti e distribuire il tuo codice di rilevamento al volo.