Il collettivo di hacker di cyber-spionaggio nefasto tracciato come EarthKapre o RedCurl APT è riemerso per colpire le organizzazioni del settore legale usando temi di Indeed phishing. Nell’ultimo attacco, gli avversari noti per le capacità offensive altamente sofisticate hanno applicato comandi e strumenti di ricognizione, esfiltrato dati e distribuito il loader EarthKapre/RedCurl.

Rileva gli Attacchi APT RedCurl/EarthKapre

Nel 2024, i gruppi cyber sponsorizzati dallo stato di Cina, Corea del Nord, Iran e russia hanno migliorato notevolmente le loro capacità offensive, dimostrando una maggiore sofisticazione e adattabilità. Questi attori di minaccia sono rimasti tra i più attivi nel dominio cyber, impiegando tecniche avanzate per portare avanti le loro agende geopolitiche. Il cyber-spionaggio è emerso come un obiettivo primario, con campagne sempre più mirate e segrete. Un esempio notevole è l’ultima operazione di RedCurl (alias EarthKapre APT), che dimostra un approccio altamente sofisticato per infiltrarsi nelle organizzazioni del settore legale.

Per superare le nuove minacce e rimanere al passo degli attacchi potenziali RedCurl APT, SOC Prime Platform offre un set di regole Sigma curate che affrontano le TTP utilizzate nell’ultima operazione offensiva. Basta premere il pulsante Esplora Rilevazioni qui sotto e approfondire immediatamente lo stack di rilevazione rilevante per la rilevazione degli attacchi RedCurl.

Le regole sono compatibili con soluzioni multiple SIEM, EDR e Data Lake e sono mappate su MITRE ATT&CK® per semplificare le indagini sulle minacce. Le rilevazioni sono anche arricchite con metadati estesi, inclusi CTI link, cronologie di attacco, raccomandazioni di triage e altro.

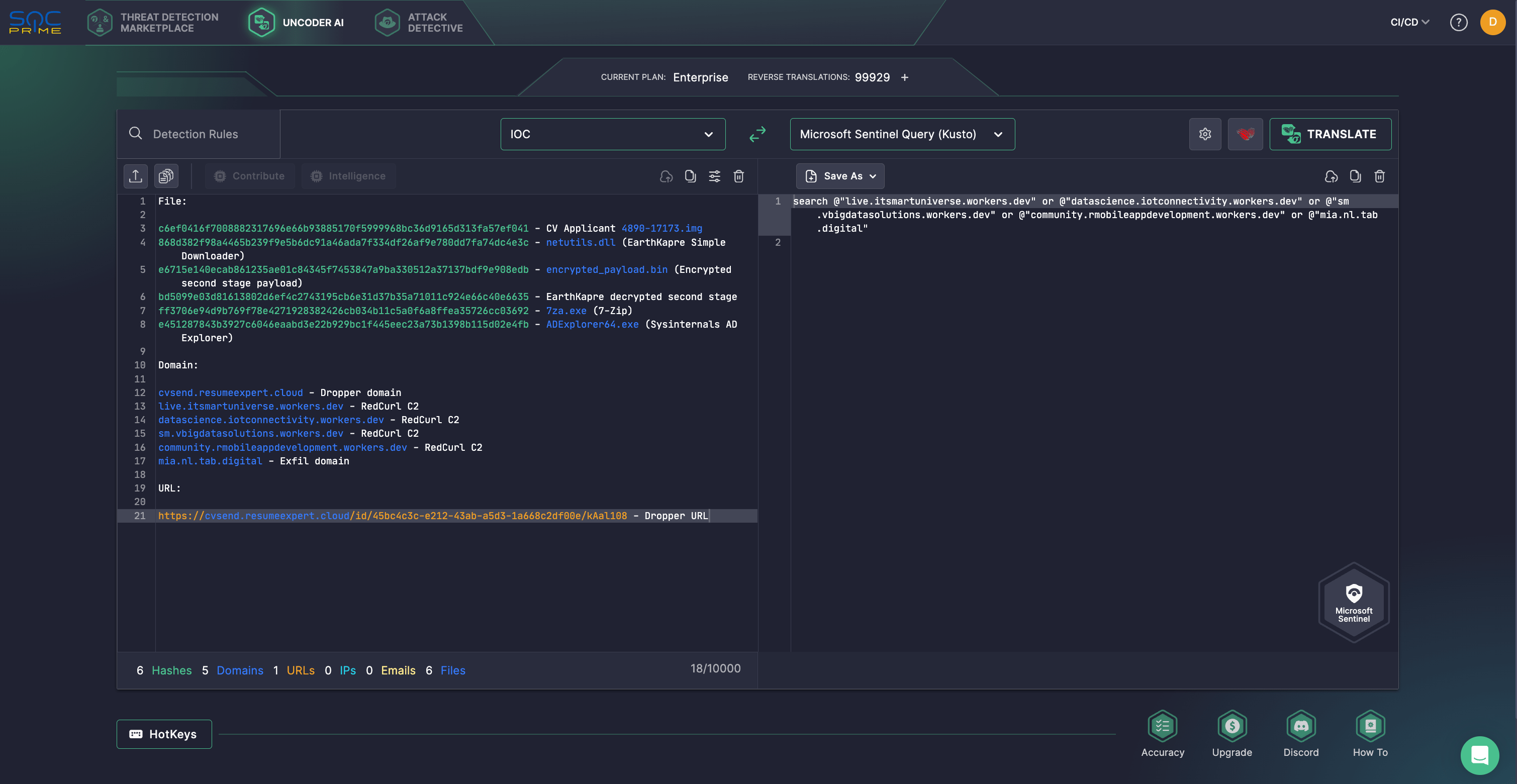

Inoltre, i professionisti della sicurezza possono cercare gli IOC dall’analisi del Threat Response Unit di eSentire dell’ultima campagna RedCurl. Con Uncoder AI, gli esperti di sicurezza possono analizzare senza sforzo questi IOC e trasformarli in query personalizzate adattate alla piattaforma SIEM o EDR scelta. In precedenza esclusivo per i clienti aziendali, of the latest RedCurl campaign. With Uncoder AI, security experts can effortlessly parse these IOCs and transform them into custom queries tailored for the chosen SIEM or EDR platform. Previously exclusive to corporate clients, Uncoder AI è ora disponibile ai ricercatori individuali, fornendo pieno accesso alle sue potenti capacità. Scopri di più qui.

I difensori cibernetici che cercano più contenuto di rilevazione sulle TTP utilizzate negli attacchi APT possono esplorare il Threat Detection Marketplace usando il tag “APT”. Questo fornisce accesso a una collezione completa di regole e query progettate per rilevare attività dannose associate ai gruppi sponsorizzati dallo stato.

Analisi degli Attacchi APT RedCurl/EarthKapre

A gennaio 2025, il team del Threat Response Unit (TRU) di eSentire ha individuato EarthKapre (alias RedCurl) APT usando un eseguibile legittimo di Adobe, ADNotificationManager.exe, per distribuire il suo loader dannoso. Il gruppo è attivo nelle minacce informatiche dal 2018, con un’ampia portata geografica che copre Ucraina, USA, Regno Unito e Canada, e colpisce vari settori. Nell’ultima campagna offensiva, il gruppo di cyber-spionaggio, noto per prendere di mira principalmente le aziende private, ha indirizzato le organizzazioni nel settore legale sfruttando phishing a tema lavorativo. EarthKapre ha utilizzato SysInternals AD Explorer per la ricognizione, 7-Zip per archiviare i dati con una password e richieste PUT di PowerShell per esfiltrarli a un provider di archiviazione cloud.

La catena d’infezione inizia con un’email di spam contenente un PDF dannoso mascherato come CV o lettera di presentazione. Il PDF include un link a un archivio ZIP con un file ISO (IMG) montabile. Quando aperto, il file IMG viene montato su un’unità esterna, mostrando un solo file, “CV Applicant *.scr,” come un eseguibile Adobe firmato. Eseguendo la lettera viene distribuito il loader di EarthKapre (netutils.dll) sul sistema compromesso, completando la catena di attacco.

Dopo aver estratto l’archivio zip e montato il file IMG, è visibile solo una finestra di esplorazione dei file con un solo file *.scr disponibile. Quando la vittima apre quest’ultimo, il malware RedCurl/EarthKapre viene caricato, insieme a librerie runtime C legittime.

Lo stadio iniziale dell’attacco mira a scaricare ed eseguire la fase successiva. RedCurl/EarthKapre utilizza una funzione di decrittazione delle stringhe che sfrutta varie API da bcrypt.dll. Alla fase di attacco successiva, lo stesso metodo di decrittazione delle stringhe è usato, ma la chiave di decrittazione AES viene derivata diversamente. La prima parte viene ottenuta attraverso la decrittazione XOR, poi combinata con un GUID passato durante l’esecuzione, che rende più difficile per i sandbox attivare correttamente questa fase. Dopo aver decodificato da base64 e applicato la decrittazione XOR al payload della richiesta HTTP, gli avversari ottengono il nome utente della vittima, il nome del computer e un elenco di file/directory dal sistema della vittima colpito.

RedCurl utilizza un file batch allo stadio finale dell’attacco per automatizzare la raccolta di informazioni di sistema e l’archiviazione dei dati per l’esfiltrazione. Esegue comandi per raccogliere dettagli sugli account utente, dati di sistema, informazioni su disco e altro ancora. L’infrastruttura C2 dell’avversario è ospitata su Cloudflare usando Cloudflare Workers.

Le organizzazioni dovrebbero considerare di mitigare i rischi degli attacchi APT RedCurl/EarthKapre implementando misure Group Policy per prevenire il montaggio automatico dei file ISO/IMG, distribuendo soluzioni EDR su tutte le workstation e server e mantenendo una vigilanza continua sul cyber. Le organizzazioni progressive possono anche minimizzare i rischi di minacce emergenti di qualsiasi dimensione, scopo o sofisticazione, comprese le minacce APT in evoluzione, utilizzando la suite completa pronta per l’impresa di SOC Prime che equipaggia i team di sicurezza con tecnologie a prova di futuro per adottare una strategia di cybersecurity resiliente massimizzando il valore degli investimenti in sicurezza.