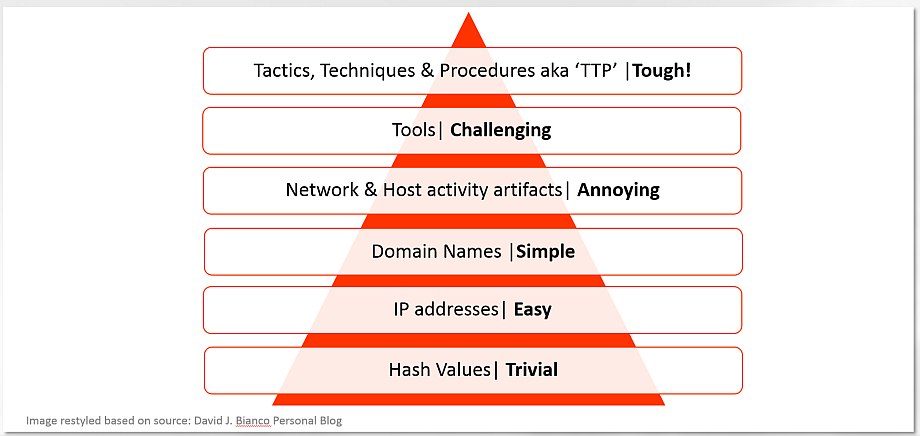

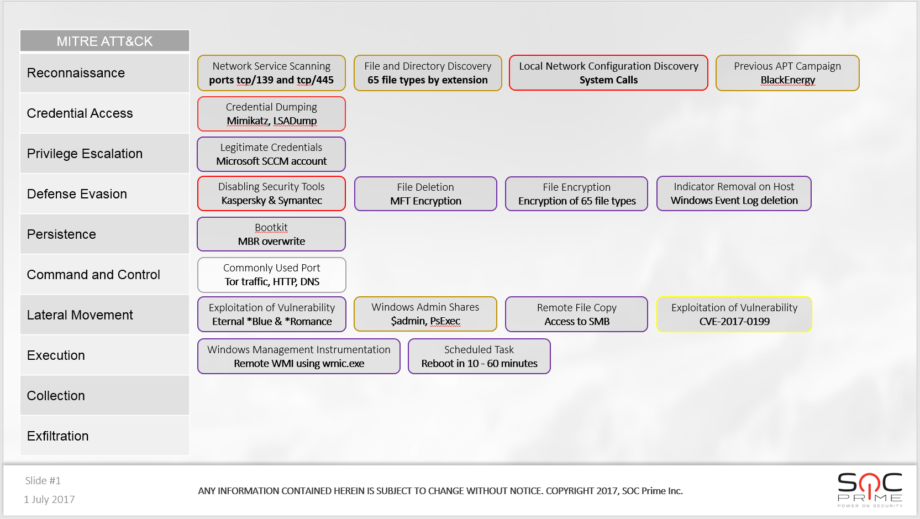

È stata un’estate calda per l’industria della sicurezza: in meno di una settimana dal sospetto iniziale che Petya.A fosse un ransomware si è rivelato essere molto più di quanto sembri. I ricercatori di sicurezza di tutto il mondo lo hanno giustamente soprannominato NotPetya e EternalPetya, poiché il malware non era mai stato pensato per chiedere un riscatto – era semplicemente una maschera per un componente wiper di un attacco APT. Con quasi 16 giorni/uomo di lavoro sul campo e indagini in laboratorio nell’epicentro della cyber guerra in Ucraina, possiamo pubblicare i TTP preliminari. Mentre la maggior parte del mondo ha gestito con successo un altro clone di WannaCry, l’Ucraina è stata colpita forse dalla prima arma cibernetica alimentata da AI. Un modo più tradizionale sarebbe di presentare questa campagna come un APT con un componente worm autonomo, anche se c’è ancora molto da imparare. A partire da oggi, con l’aiuto dei nostri partner, clienti e ricercatori di sicurezza amici, il nostro team ha raccolto TTP che puntano a un noto gruppo APT Sandworm. Lo stesso attore che era dietro agli attacchi BlackEnergy, che in precedenza hanno portato a blackout della rete elettrica in Ucraina. Ricordiamo rapidamente di cosa si occupano i TTP: Puoi vedere tutti i valori Hash, IP e Domain nei rapporti di reverse engineering di Microsoft, società di forensics locale ucraina ISSP Labs e nel thread su github di Vulners. Utilizzeremo la metodologia open MITRE ATT&CK per descrivere i TTP (aggiornati quotidianamente).

Puoi vedere tutti i valori Hash, IP e Domain nei rapporti di reverse engineering di Microsoft, società di forensics locale ucraina ISSP Labs e nel thread su github di Vulners. Utilizzeremo la metodologia open MITRE ATT&CK per descrivere i TTP (aggiornati quotidianamente).

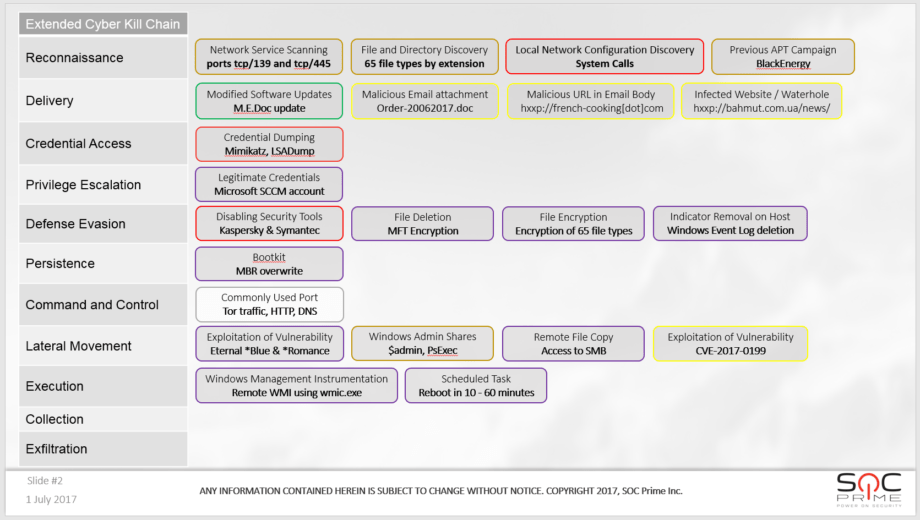

Per descrivere completamente l’attacco e fare l’attribuzione degli attori, dobbiamo includere la fase di Delivery che richiede la raccolta di prove sul posto. Qual è il problema con i colori sulle cornici? L’industria della sicurezza manca di uno standard quando si tratta di condividere i dettagli degli attacchi. Naturalmente esistono STIX e la sua implementazione da parte di TIP, ma non ha funzionato così bene con NotPetya e WannaCry, vero? Quindi, vorrei proporre uno standard aperto da utilizzare da tutti. L’idea è che ci siano diversi IOC e tecniche su cui possiamo fare affidamento durante tali epidemie e c’è un caos totale nel campo della sicurezza su quali campioni siano rilevanti, quali non lo siano, per non parlare degli IOC. Suggerisco che questo possa essere forse introdotto come standard aperto per i tag IOC (da non confondere con TLP!):

Per descrivere completamente l’attacco e fare l’attribuzione degli attori, dobbiamo includere la fase di Delivery che richiede la raccolta di prove sul posto. Qual è il problema con i colori sulle cornici? L’industria della sicurezza manca di uno standard quando si tratta di condividere i dettagli degli attacchi. Naturalmente esistono STIX e la sua implementazione da parte di TIP, ma non ha funzionato così bene con NotPetya e WannaCry, vero? Quindi, vorrei proporre uno standard aperto da utilizzare da tutti. L’idea è che ci siano diversi IOC e tecniche su cui possiamo fare affidamento durante tali epidemie e c’è un caos totale nel campo della sicurezza su quali campioni siano rilevanti, quali non lo siano, per non parlare degli IOC. Suggerisco che questo possa essere forse introdotto come standard aperto per i tag IOC (da non confondere con TLP!):

Colore: GRIGIO, peso: 1 – ipotesi. Principalmente questo è qualcuno che fa l’attribuzione e dice – ehi, conosco questo tipo di minacce, quindi questo può essere possibile. Ad esempio, i ransomware spesso usano Tor, così fanno gli attori APT, quindi dovremmo controllare le connessioni Tor. Ho anche visto gli APT usare tunnel DNS come canale di fallback, quindi cerchiamo anche quello.

Colore: GIALLO, peso: 2 – IOC da intel minaccia esterna, sandbox, impulsi OTX ecc. Anche se questi possono essere molto migliori di GRIGIO non sono ancora affidabili al 100%. Possiamo falsificare un impulso OTX. I ricercatori possono commettere errori nella loro corsa a essere i primi a rivendicare la minaccia. Aggiungere 1+2 in SIEM aumenterebbe il peso, e.g. sappiamo che il ransomware usa Tor e i post TI un IP:port etichettato come C2 e Tor.

Colore: BLU, peso: 3 – IOC dal campo, e.g. team Blue. Questa è prova raccolta sul posto, dettagli condivisi dalle vittime dell’attacco in qualsiasi forma. Questo è ciò che otteniamo guardando i dati vecchi di 3 mesi in un SIEM (quelli fortunati) o tramite LogParser da endpoint recuperati o greppando quei syslog. Il punto è, la BLU prova sarebbe di precisione molto più elevata rispetto alla TI. Fa anche tutta la differenza tra il rapporto di un venditore AV sulla minaccia che si è verificata in un’altra parte del mondo.

Colore: RED, peso: 4 – IOC dal team Red. I più difficili da ottenere, i più precisi e il nucleo per le regole SIGMA e basate su IOC SIEM.

Questo ci porta alle regole di miscelazione del coloreGIALLO + RED = ARANCIONE

GIALLO + BLU = VERDE. L’intel minaccia valutata e verificata che puoi usare per la Risposta agli Incidenti e SOC.BLU + RED (se mai accadrà) = VIOLA. Scoperte epiche (proprio come in World of Warcraft, lol). Quindi se sommiamo tutti i pesi otteniamo un totale di 10 in valore (può essere sfruttato per la correlazione SIEM). E dobbiamo decidere il colore finale, marrone non sembra davvero così caldo, quindi diciamo che è ORO. Nella diapositiva sopra ci sono 2 ORO indicatori – $admin & PsExec – ora confermati da RED, BLU (log eventi sul posto), intel minaccia e ovviamente era una possibilità teorica.

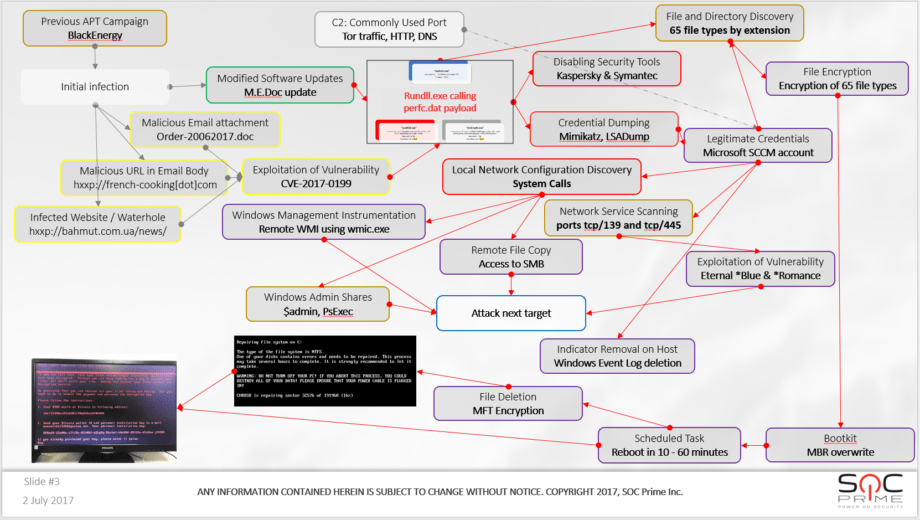

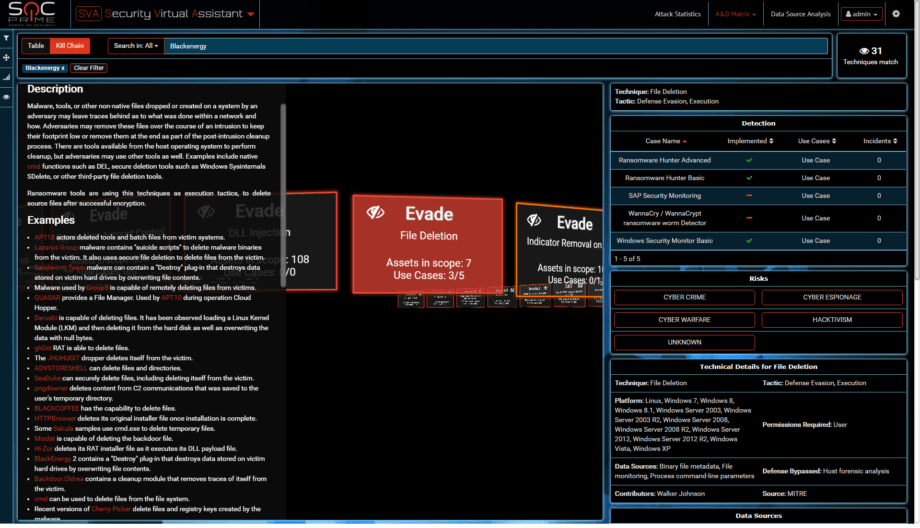

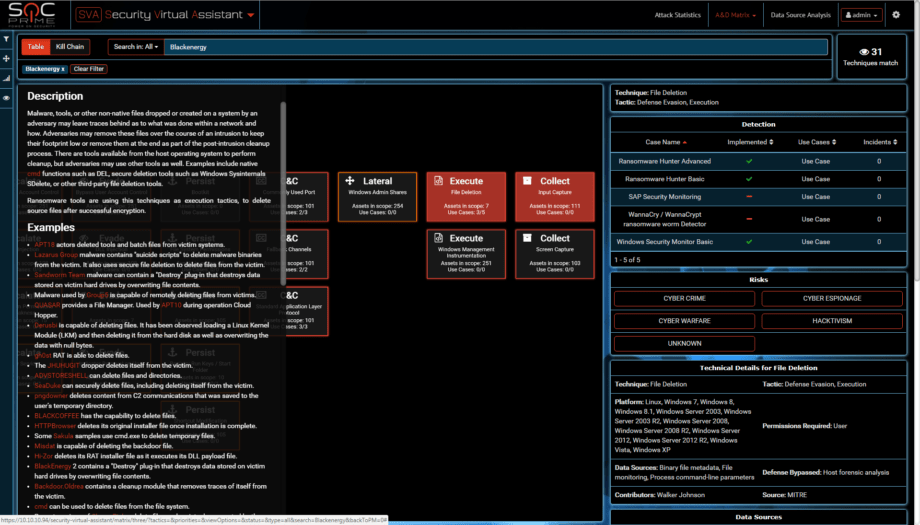

Forse hai notato un ORO attribuzione a BlackEnergy in Ricognizione. Sembra un tiro lungo? Per spiegarlo insieme al GRIGIO dobbiamo confrontare i TTP guardando tutte le Tecniche da BlackEnergy in ATT&CK, aggiungendo la fase di Delivery dal Cyber Kill Chain di Lockheed Martin e riprendendo la nostra indagine. Prima di farlo, rivediamo sopra il diagramma con la Delivery mista, chiamiamola per ora Extended Cyber Kill Chain. Come puoi vedere usiamo il nostro metodo di marcatura dei colori per confermare che l’aggiornamento M.E.Doc come VERDE. Non solo è stato segnalato solo da ricerca esterna (anche se la telemetria di Microsoft è una prova forte, e anche un forte problema di sicurezza) – abbiamo anche scavato nei log di rete e AD dai SIEM delle vittime APT, BLU prove che indicano chiaramente connessioni M.E.Doc attive nel giorno degli attacchi. C’è di più, disegniamo il modello di intelligenza del worm APT e vediamo quanto sia davvero un’AI?

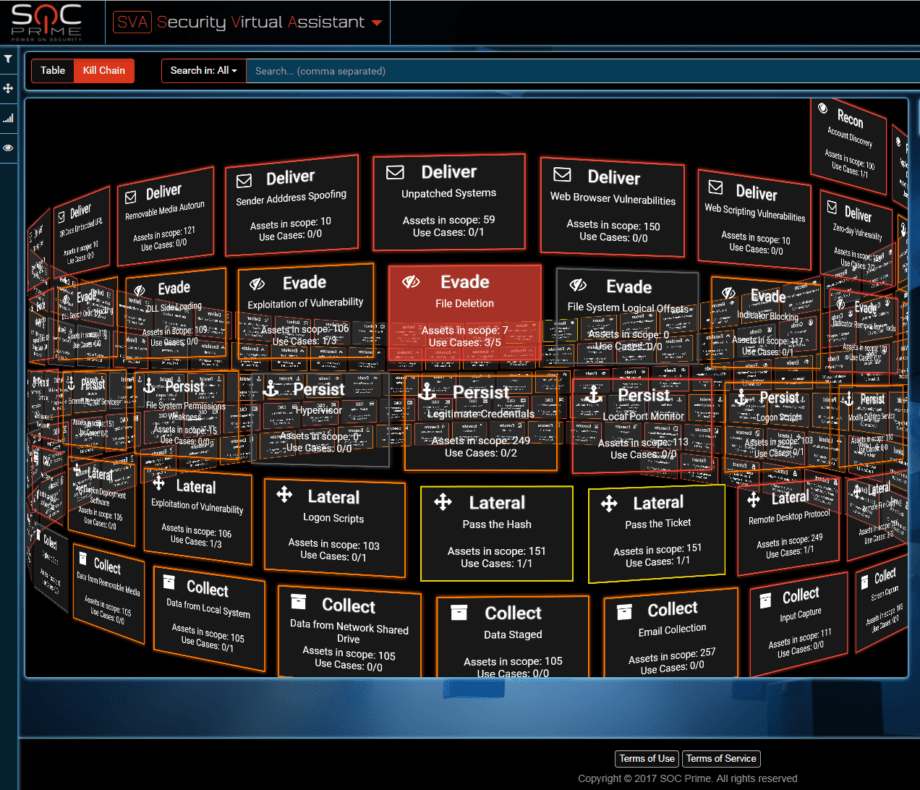

Come puoi vedere usiamo il nostro metodo di marcatura dei colori per confermare che l’aggiornamento M.E.Doc come VERDE. Non solo è stato segnalato solo da ricerca esterna (anche se la telemetria di Microsoft è una prova forte, e anche un forte problema di sicurezza) – abbiamo anche scavato nei log di rete e AD dai SIEM delle vittime APT, BLU prove che indicano chiaramente connessioni M.E.Doc attive nel giorno degli attacchi. C’è di più, disegniamo il modello di intelligenza del worm APT e vediamo quanto sia davvero un’AI? Le prove attuali suggeriscono che l’attore dell’APT ha costruito un arsenale cibernetico utilizzando la conoscenza dell’infrastruttura del bersaglio. Se lo confrontiamo con i nomi delle aziende crittografate, possiamo vedere che sono molto spesso le stesse delle vittime dell’attacco BlackEnergy nel 2015/2016 (media, energia, settore pubblico, trasporti). BLU prove: abbiamo trovato connessioni dalle macchine M.E.Doc a Active Directory usando l’account SCCM di Microsoft. Abbiamo eseguito perizie sul posto in 2 aziende e entrambe avevano voci PsExec dall’uso di credenziali SCCM. La più grande domanda è come è stata presa la decisione di lavorare con l’account SCCM? Non ci sono RED rapporti di reverse engineering che lo provano. Quindi o C2 era in atto a un certo punto o ci manca un pezzo critico delle prove/campioni. Da qui il GRIGIO suggerimento a tunnel Tor/DNS/HTTP C2. Si può anche notare che la parte attaccante ha una conoscenza estesa di Windows. Visualizziamo tutte le 191 tecniche che conosciamo:

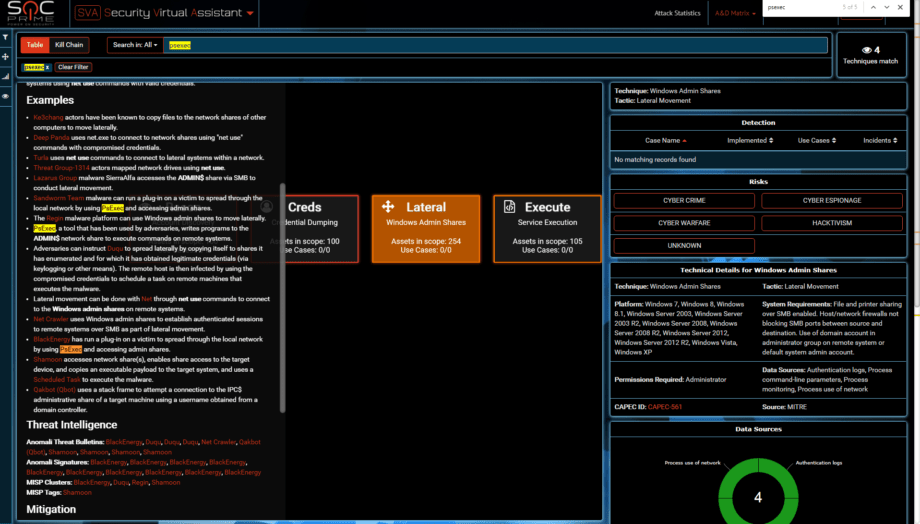

Le prove attuali suggeriscono che l’attore dell’APT ha costruito un arsenale cibernetico utilizzando la conoscenza dell’infrastruttura del bersaglio. Se lo confrontiamo con i nomi delle aziende crittografate, possiamo vedere che sono molto spesso le stesse delle vittime dell’attacco BlackEnergy nel 2015/2016 (media, energia, settore pubblico, trasporti). BLU prove: abbiamo trovato connessioni dalle macchine M.E.Doc a Active Directory usando l’account SCCM di Microsoft. Abbiamo eseguito perizie sul posto in 2 aziende e entrambe avevano voci PsExec dall’uso di credenziali SCCM. La più grande domanda è come è stata presa la decisione di lavorare con l’account SCCM? Non ci sono RED rapporti di reverse engineering che lo provano. Quindi o C2 era in atto a un certo punto o ci manca un pezzo critico delle prove/campioni. Da qui il GRIGIO suggerimento a tunnel Tor/DNS/HTTP C2. Si può anche notare che la parte attaccante ha una conoscenza estesa di Windows. Visualizziamo tutte le 191 tecniche che conosciamo: Un sacco da scegliere, vero? Sandworm e BlackEnergy usano allegati via Email.

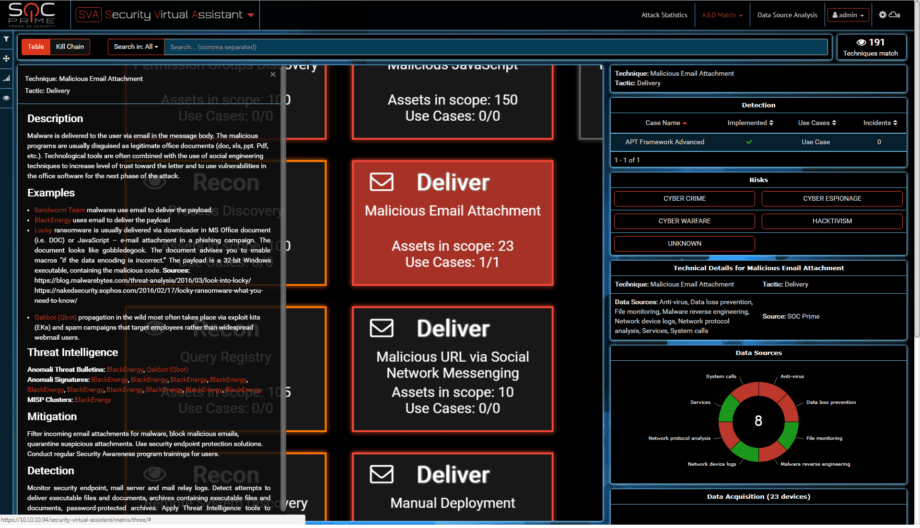

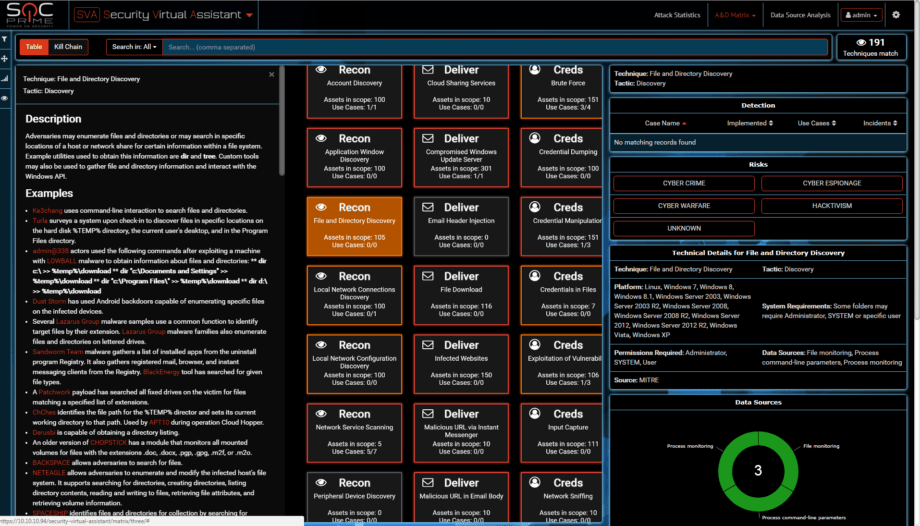

Un sacco da scegliere, vero? Sandworm e BlackEnergy usano allegati via Email. Usano anche ampie capacità di scoperta File e Directory e l’attacco ha preso di mira 65 file critici come i vault delle password, a differenza delle centinaia di file su cui puntano i ransomware.

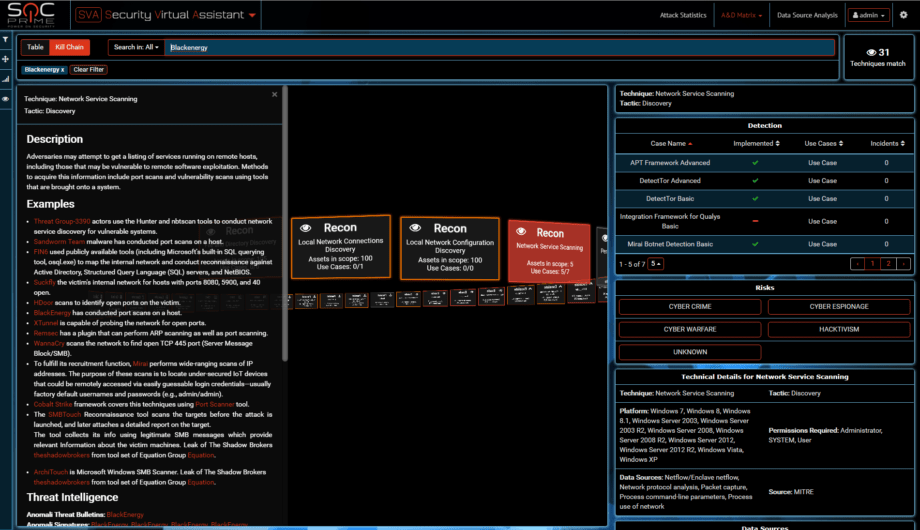

Usano anche ampie capacità di scoperta File e Directory e l’attacco ha preso di mira 65 file critici come i vault delle password, a differenza delle centinaia di file su cui puntano i ransomware. Le capacità di scansione sono conosciute anche da Sandworm e BlackEnergy.

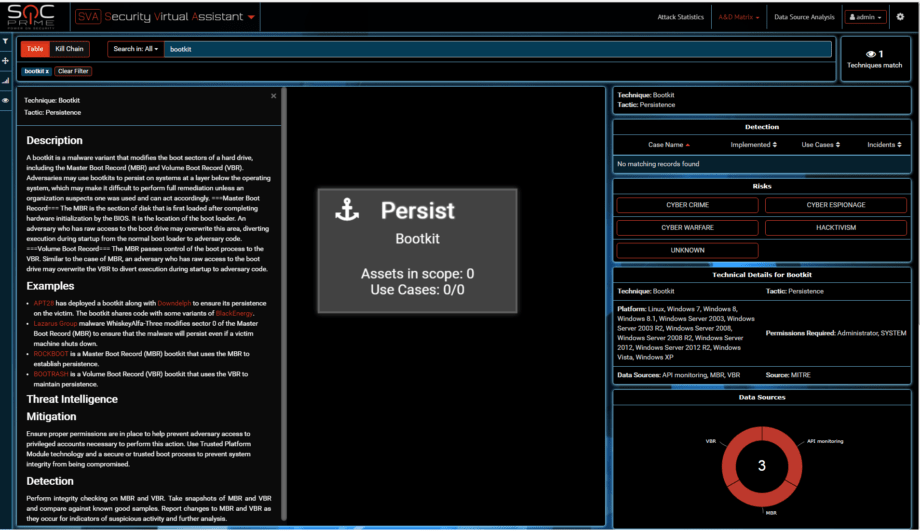

Le capacità di scansione sono conosciute anche da Sandworm e BlackEnergy. Bootkit non sono usati da molti attori conosciuti. Petya ne ha usato uno? Un bel travestimento per un APT.

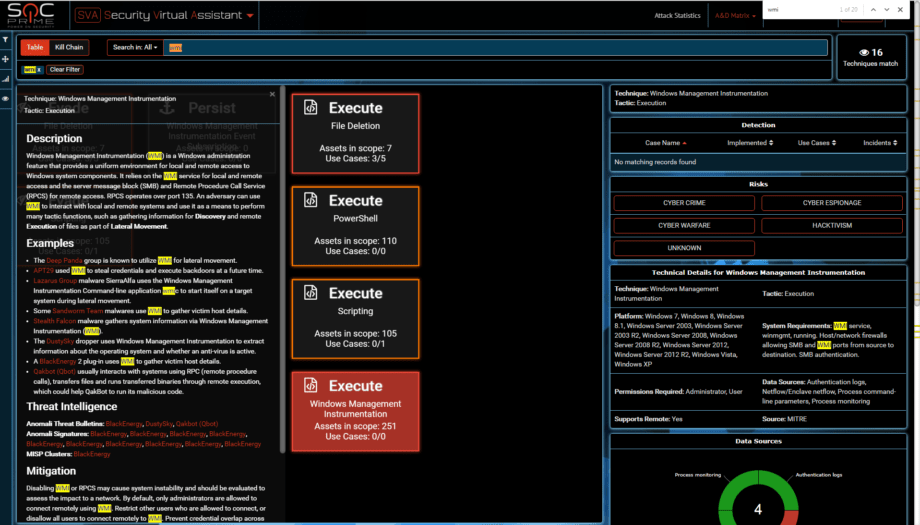

Bootkit non sono usati da molti attori conosciuti. Petya ne ha usato uno? Un bel travestimento per un APT. Indovina quale attore è esperto in PsExec e WMI?

Indovina quale attore è esperto in PsExec e WMI?

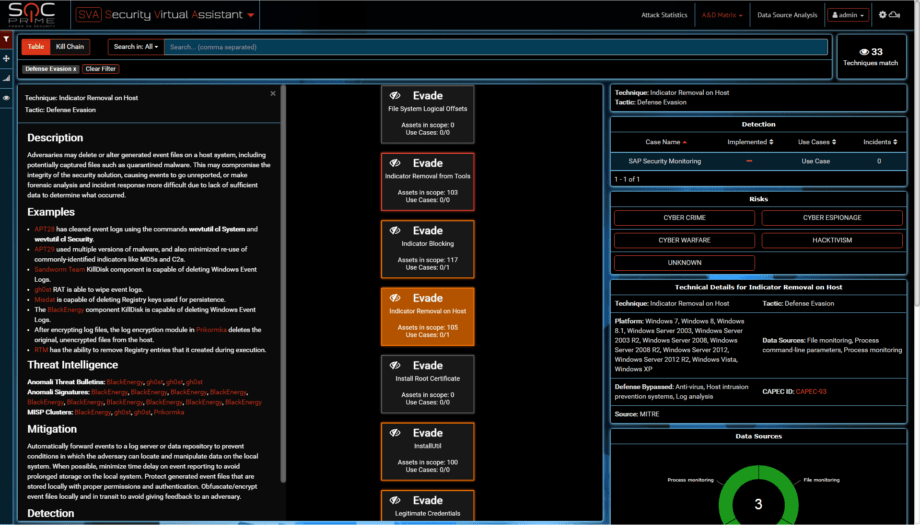

wevtutil per cancellare i log degli eventi = Rimozione degli indicatori sull’Host secondo ATT&CK

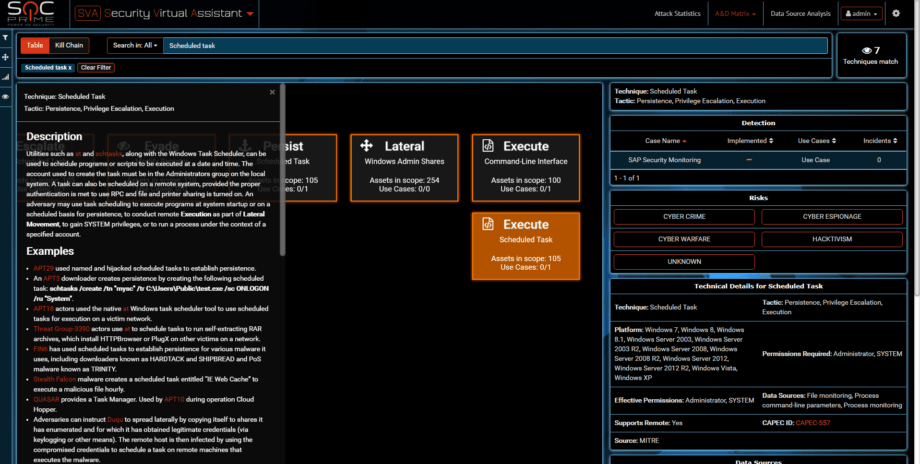

wevtutil per cancellare i log degli eventi = Rimozione degli indicatori sull’Host secondo ATT&CK E un’attività pianificata per il riavvio usata per lo stadio di Esecuzione

E un’attività pianificata per il riavvio usata per lo stadio di Esecuzione Prima di distruggere i dati con un componente wiper. Mentre KillDisk cancellava i dati e scriveva 0, NotPetya li distrugge con crittografia senza conservare la chiave Salsa20. Nel mio libro, questa è una distruzione di dati equivalente.

Prima di distruggere i dati con un componente wiper. Mentre KillDisk cancellava i dati e scriveva 0, NotPetya li distrugge con crittografia senza conservare la chiave Salsa20. Nel mio libro, questa è una distruzione di dati equivalente. E sappiamo tutti che l’attacco BlackEnergy non era lì per cancellare i dati, ma per esfiltrarli per la Fase 2.

E sappiamo tutti che l’attacco BlackEnergy non era lì per cancellare i dati, ma per esfiltrarli per la Fase 2. Era lo stesso attore? Il Sandworm esiste davvero? Può essere chiamata un’arma cibernetica AI? Almeno ora abbiamo un sistema esperto di AI per aiutarci a rispondere a questa domanda…

Era lo stesso attore? Il Sandworm esiste davvero? Può essere chiamata un’arma cibernetica AI? Almeno ora abbiamo un sistema esperto di AI per aiutarci a rispondere a questa domanda…

p.s. Vorrei fare riferimento a una recente citazione di un collega ricercatore di sicurezza che ha dedicato la sua carriera a combattere minacce come BlackEnergy “Il lato oscuro è unito”. Non potrei essere più d’accordo. È arrivato il momento per i Jedi della sicurezza di unire le forze ancora una volta.