Nuovo giorno, nuovo malware che crea minacce per i difensori del cyberspazio. Sulla scia del nuovo Trojan MoonPeak, gli esperti di sicurezza hanno scoperto un altro campione malevolo attivamente utilizzato negli attacchi in corso. Soprannominata PEAKLIGHT, la nuova minaccia esclusivamente in memoria applica una catena di attacco sofisticata e a più stadi per infettare istanze di Windows con una varietà di infostealer e loader.

Rileva il malware PEAKLIGHT

Le ultime statistiche evidenziano che nel 2023, gli avversari hanno distribuito una media di 200.454 script malware unici al giorno, equivalenti a circa 1,5 nuovi campioni al minuto. Per stare al passo con le minacce emergenti come il malware PEAKLIGHT appena scoperto, i ricercatori di sicurezza necessitano di strumenti affidabili per il rilevamento e la caccia alle minacce.

La piattaforma di SOC Prime per la difesa informatica collettiva offre un set curato di regole Sigma che mirano specificamente all’attività correlata a PEAKLIGHT, insieme a una suite completa per l’ingegneria del rilevamento potenziata dall’AI, la caccia alle minacce automatizzata e il rilevamento avanzato delle minacce. Basta premere il Esplora rilevamenti pulsante qui sotto e accedere immediatamente a una collezione di contenuti curata.

Tutte le regole sono mappate al quadro MITRE ATT&CK e compatibili con oltre 30 soluzioni SIEM, EDR e Data Lake. Inoltre, i rilevamenti sono arricchiti con estesi metadati, compresi CTI riferimenti, cronologie degli attacchi e raccomandazioni di triage.

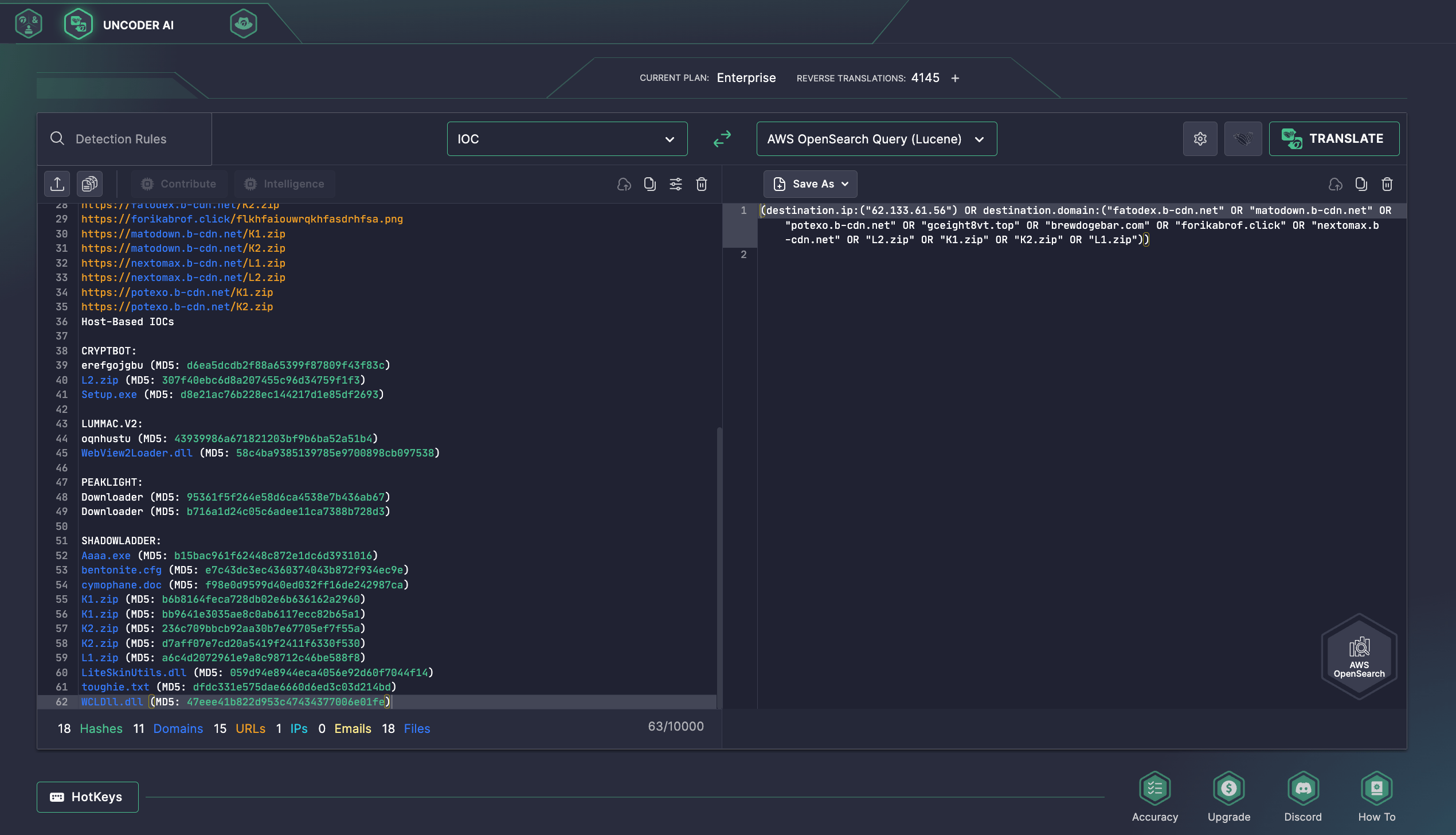

Inoltre, i professionisti della sicurezza possono utilizzare Uncoder AI, il primo copilota AI dell’industria per l’ingegneria del rilevamento, per cercare immediatamente indicatori di compromissione forniti nel rapporto da Mandiant. Uncoder AI funge da impacchettatore di IOC, permettendo agli analisti di CTI e SOC e ai Cacciatori di Minacce di analizzare agevolmente gli IOC e convertirli in query di caccia personalizzate pronte per essere eseguite nel SIEM o EDR a loro scelta.

Analisi del malware PEAKLIGHT

I ricercatori di Mandiant hanno svelato un nuovo dropper in memoria basato su PowerShell tracciato come PEAKLIGHT. Il malware appena identificato sfrutta una catena d’infezione sofisticata e a più stadi per consegnare più payload. In particolare, nella nuova campagna avversaria identificata, gli attaccanti sfruttano file LNK spesso utilizzati a scopi offensivi e spesso camuffati come legittimi, rendendoli efficaci per rimanere sotto il radar.

La catena d’attacco inizia con il download di file ZIP armati mascherati da film piratati. Questi archivi contengono un file LNK dannoso che si connette a una rete di distribuzione di contenuti (CDN) che ospita un dropper JavaScript solo in memoria e offuscato. Il dropper quindi esegue lo script downloader di PEAKLIGHT PowerShell sull’host, stabilendo la connessione con il server C2 per recuperare payload aggiuntivi, inclusi LummaStealer (noto anche come LUMMAC.V2 o LUMMAC2), SHADOWLADDER e CRYPTBOT infostealer operanti sotto il modello malware-as-a-service. Durante il processo di infezione, PEAKLIGHT verifica la disponibilità di archivi ZIP in percorsi file hard-coded e, nel caso non esistano, li scarica da un CDN remoto.

I difensori hanno identificato varie versioni dei file LNK, alcune delle quali utilizzano asterischi (*) come caratteri jolly per avviare segretamente il binario mshta.exe legittimo ed eseguire codice maligno da un server remoto. Allo stesso modo, i dropper sono stati scoperti contenere payload PowerShell codificati in esadecimale e Base64. Questi sono infine scompattati per eseguire PEAKLIGHT, progettato per consegnare ulteriori malware su un sistema compromesso scaricando anche un trailer di un film legittimo, probabilmente come distrazione.

L’emergere di diverse versioni del downloader PEAKLIGHT, ciascuna con capacità uniche e l’uso da parte dei manutentori del malware di metodi di offuscamento e evasione sofisticati, come l’esecuzione proxy del sistema binario e l’abuso del CDN, sottolinea la necessità di migliorare la resilienza informatica per minimizzare i rischi di infezioni. Sfruttando l’intera suite di prodotti SOC Prime per l’ingegneria del rilevamento potenziata dall’AI, la caccia alle minacce automatizzata e il rilevamento avanzato delle minacce, le organizzazioni possono difendersi proattivamente contro attacchi sofisticati e minacce emergenti mentre costruiscono una posizione di sicurezza informatica robusta.