Il phishing è ampiamente riconosciuto come una delle tecniche più diffuse per condurre attacchi di social engineering. Recentemente, i defender hanno identificato una campagna di phishing altamente mirata che diffonde il malware MostereRAT per infiltrarsi nei dispositivi Windows. Gli avversari sfruttano tecniche avanzate di elusione della rilevazione e il social engineering, oltre ad abusare di software legittimi di accesso remoto, come AnyDesk e TightVNC, consentendo loro di mantenere il controllo nascosto e prolungato sui sistemi compromessi.

Rilevare Attacchi MostereRAT

Nel 2024, il phishing ha rappresentato circa il 25% di tutti gli attacchi informatici rilevati nelle organizzazioni a livello globale, la maggior parte dei quali diffusa tramite link o allegati malevoli. L’impatto finanziario continua a crescere ogni anno, con una violazione da phishing che costa in media circa 4,88 milioni di dollari. Una recente campagna rivolta agli utenti Windows con il malware MostereRAT evidenzia come il phishing rimanga un’arma affidabile per gli attaccanti, sottolineando l’urgenza per i defender di rispondere rapidamente con misure di sicurezza proattive.

Iscriviti alla SOC Prime Platform per rilevare potenziali attacchi contro la tua organizzazione nelle prime fasi. La piattaforma offre un set dedicato di regole Sigma che affrontano le TTP associate alle infezioni da MostereRAT. Premi il pulsante Esplora Rilevamenti qui sotto per accedere alle regole, arricchite con CTI azionabili e supportate da una suite completa di prodotti per il rilevamento e la caccia avanzata alle minacce.

Tutte le regole nella SOC Prime Platform sono compatibili con più soluzioni SIEM, EDR e Data Lake e mappate al framework MITRE ATT&CK®. Inoltre, ogni regola è corredata da metadati dettagliati, inclusi riferimenti a threat intel, timeline degli attacchi, raccomandazioni per il triage e molto altro.

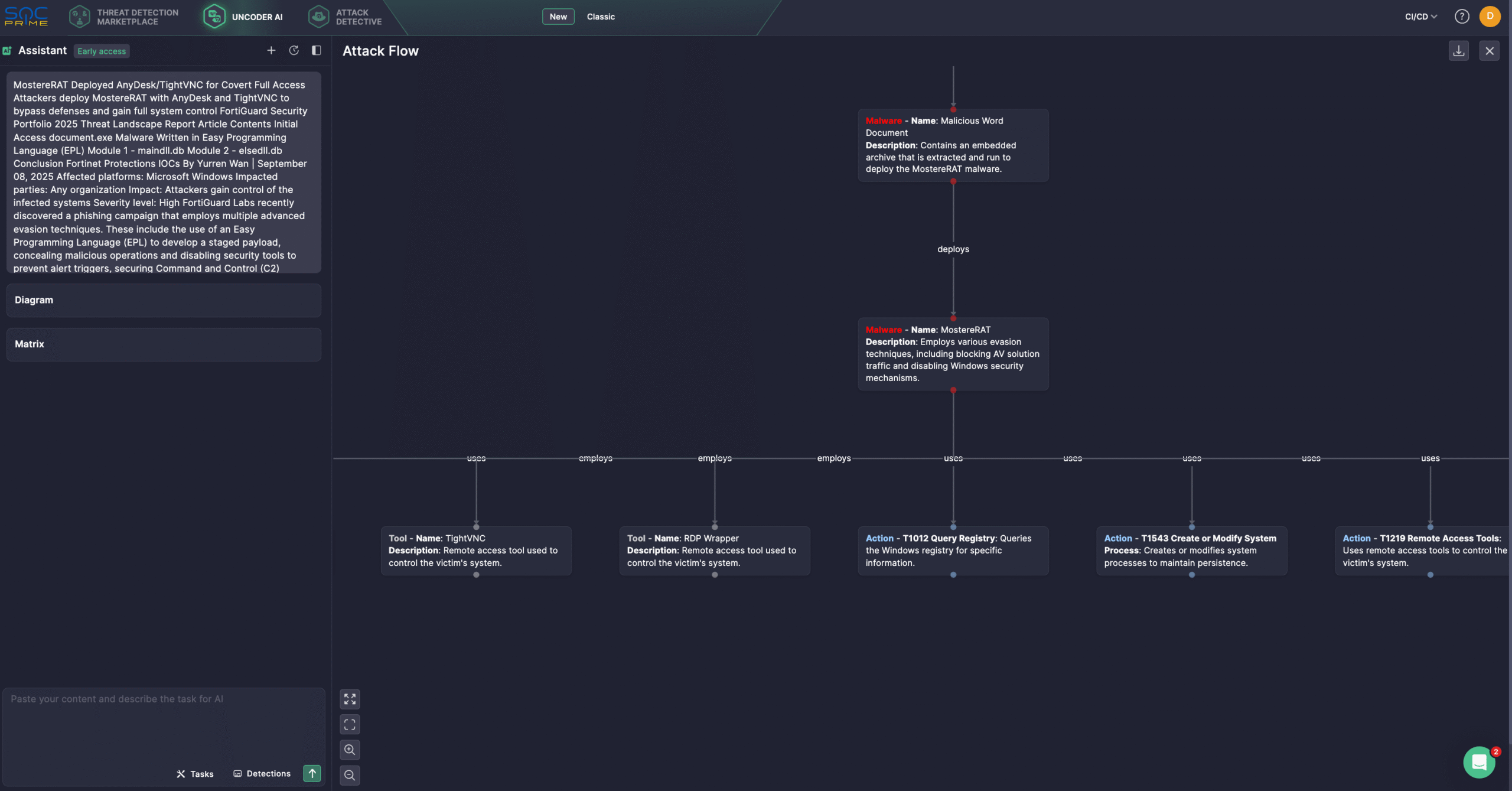

Gli esperti di sicurezza possono inoltre semplificare le indagini sulle minacce utilizzando Uncoder, un IDE privato e AI co-pilot per l’ingegneria delle rilevazioni. L’ultimo aggiornamento di Uncoder AI introduce una nuova modalità AI Chat Bot e strumenti MCP per aiutare i defender a gestire in modo completo i task di detection engineering. È possibile inserire prompt personalizzati in qualsiasi lingua o scegliere task predefiniti in un’interfaccia dialogica intuitiva, mantenendo l’AI contestualizzata all’ambiente e al panorama delle minacce. Ad esempio, i defender possono usare l’ultimo report di Fortinet su MostereRAT per generare l’Attack Flow con un solo clic.

Analisi MostereRAT

Gli avversari abusano frequentemente di software legittimi per supportare le loro attività malevole. Ad esempio, il popolare programma di accesso remoto AnyDesk è diventato un obiettivo comune per le operazioni degli attaccanti.

I ricercatori di FortiGuard Labs hanno recentemente scoperto una sofisticata operazione di phishing che utilizza diverse tattiche avanzate di elusione per distribuire MostereRAT e mantenere un accesso furtivo a lungo termine sui sistemi Windows. La campagna utilizza Easy Programming Language (EPL) per creare un payload a fasi progettato per oscurare l’attività malevola, disabilitare le difese di sicurezza per evitare la rilevazione, proteggere il traffico C2 tramite mutual TLS e abilitare più tecniche per consegnare payload aggiuntivi. Per garantire il pieno controllo delle macchine compromesse, gli avversari sfruttano anche utility di accesso remoto ampiamente utilizzate, tra cui AnyDesk e TightVNC.

Il flusso di infezione inizia con email di phishing mirate agli utenti giapponesi, camuffate da legittime richieste aziendali per ingannare i destinatari e far cliccare link malevoli. Visitare il sito infetto attiva il download automatico o manuale di un file Word contenente un archivio incorporato. Le vittime sono istruite ad aprire l’archivio ed eseguire un singolo eseguibile, adattato da un esempio wxWidgets su GitHub. Questo file estrae risorse criptate, inclusi strumenti RMM e immagini, in C:\ProgramData\Windows, decriptate tramite una semplice operazione SUB.

Il malware stabilisce quindi persistenza creando servizi a livello SYSTEM tramite un client RPC personalizzato (CreateSvcRpc) che bypassa le API standard di Windows. Un servizio, WpnCoreSvc, garantisce l’esecuzione automatica all’avvio, mentre WinSvc_ avvia i payload forniti dall’attaccante su richiesta. Prima di uscire, il malware mostra un falso messaggio di errore in cinese semplificato per propagarsi ulteriormente tramite social engineering.

La fase successiva utilizza un launcher EPK con file malevoli (svchost.exe e svchost.db) per determinare quali moduli caricare. Escalation dei privilegi tramite SeDebugPrivilege, duplicazione dei token SYSTEM e uso dell’account TrustedInstaller per lanciare processi con diritti amministrativi completi. Il malware include anche elenchi hardcoded di prodotti AV e EDR con i loro percorsi di installazione, consentendo l’identificazione e la disabilitazione sistematica. Inoltre, MostereRAT sfrutta i filtri di Windows Filtering Platform per bloccare questi strumenti di sicurezza dall’inviare dati, log o avvisi di rilevazione, una tecnica adattata dall’utility di red-teaming EDRSilencer.

Per mantenere il controllo, il malware disabilita aggiornamenti e sicurezza di Windows terminando processi chiave, fermando i servizi di aggiornamento e cancellando file di sistema. Distribuisce strumenti di accesso remoto e proxy, come AnyDesk, Xray e TigerVNC, direttamente dalla sua configurazione. Il toolkit integra anche RDP Wrapper, permettendo agli attaccanti di modificare o ripristinare le impostazioni RDP (ad es., login multi-sessione) tramite modifiche al registro.

L’ultima campagna che diffonde MostereRAT sfrutta il social engineering per propagare l’infezione e si avvale di tattiche avanzate per rimanere inosservata, utilizzando strumenti legittimi di accesso remoto per il controllo dei sistemi. Questi metodi ostacolano notevolmente rilevazione e analisi, rendendo critici aggiornamenti regolari delle soluzioni e la sensibilizzazione continua degli utenti sui rischi di social engineering. Affidati alla suite completa di SOC Prime supportata da AI, automazione e threat intel in tempo reale per difendersi proattivamente dagli attacchi di phishing e da altre minacce emergenti di qualsiasi complessità, mantenendo una solida postura di cybersecurity.