Una citazione di un famoso professore “Buone notizie a tutti!” sarebbe la più adatta agli eventi recenti quando l’ Internet delle cose ha scatenato l’inferno in tutto il mondo digitale, con il Mirai botnet essendo uno dei suoi famigerati minion. Prima dei rilevatori di sarcasmo rotti: la situazione è davvero tesa, ricercatori rispettabili nel campo della sicurezza credono che siamo ora a 2 minuti alla has set the hell loose in the whole digital world, with Mirai botnet being one of its infamous minions. In before broken sarcasm-detectors: the situation is indeed tense, reputable researchers in the security field believe that we are now at 2 minutes to mezzanotte. Ad ogni modo, cercherò di risparmiarti un po’ di tempo condividendo rapidamente i fatti, le analisi e le conclusioni fatte dai nostri amici nel campo della sicurezza e dal nostro team di sicurezza con un po’ di esperienza in forensics e rilevamento degli incidenti.

Cronologia: ad agosto, Flashpoint insieme a Level 3 Threat Research Labs hanno effettivamente previsto che un Attacco delle Cose si verificherà ed è solo una questione di tempo. A ottobre, il codice sorgente di Mirai è stato rilasciato. Ad oggi, gli attacchi confermati attribuiti a Mirai includono tentativo di disattivare l’accesso a Internet in tutta la Liberia, a 620+ GB DDoS su Brian Krebs, DDoS durante l’elezione USA, attacco Dyn che ha causato una massiccia interruzione di Internet, e ora un incidente con oltre 900K router presso Deutsche Telekom.

I vettori di attacco stanno evolvendo e così fanno i botnet DDoS come descritto nel case study di Mirai da MalwareTech. Anche se il 2016 è quasi finito, abbiamo tonnellate di dispositivi (più che mai?) che usano protocolli in chiaro, quindi il compromesso iniziale è iniziato con una scansione distribuita delle porte telnet con credenziali hardcoded trapelate. Questo è poi evoluto in una scansione SSH, e ovviamente, altre tecniche di forza bruta sono state aggiunte lungo il percorso. Le attività del botnet Mirai continuano a venire fuori, il che significa che è un affare in corso (e un’operazione?), qualcuno ha ottenuto il capitale e può investire nelle prossime tecniche più sofisticate. Un chiaro esempio è un exploit proof-of-concept condiviso da un ricercatore di sicurezza indipendente kenzo nel suo blog e ulteriori dettagli sull’attacco e l’exploit sono stati rivelati anche da BadCyber. La causa principale di tali exploit sono le “migliori” pratiche utilizzate dai produttori di IoT come password hardcoded e altre fantastiche funzionalità, e sappiamo tutti quanto sia “facile” uscire e patchare tutti quei dispositivi IoT quando sono già usciti. In meno di un mese dal post di kenzo, vediamo un attacco ai router Deutsche Telekom che sfrutta un exploit (il fornitore del modem è diverso e così l’exploit, ma la tecnica e lo scopo sono probabilmente gli stessi). Alcune citazioni dalla data dell’attacco del 28th novembre:

“L’attacco Mirai Botnet sta emergendo in Germania e ha colpito più di 900.000 router di Telekom la scorsa notte e oggi, prendendo di mira ciò che sospettiamo siano dispositivi IoT / di tipo linux Busybox che in questo caso erano router”

HakDefNet, 28 novembre 2016

“Il botnet che sta sfruttando in massa i router di Deutsche Telekom è lo stesso che era responsabile per il DDoS dell’ISP liberiano.”

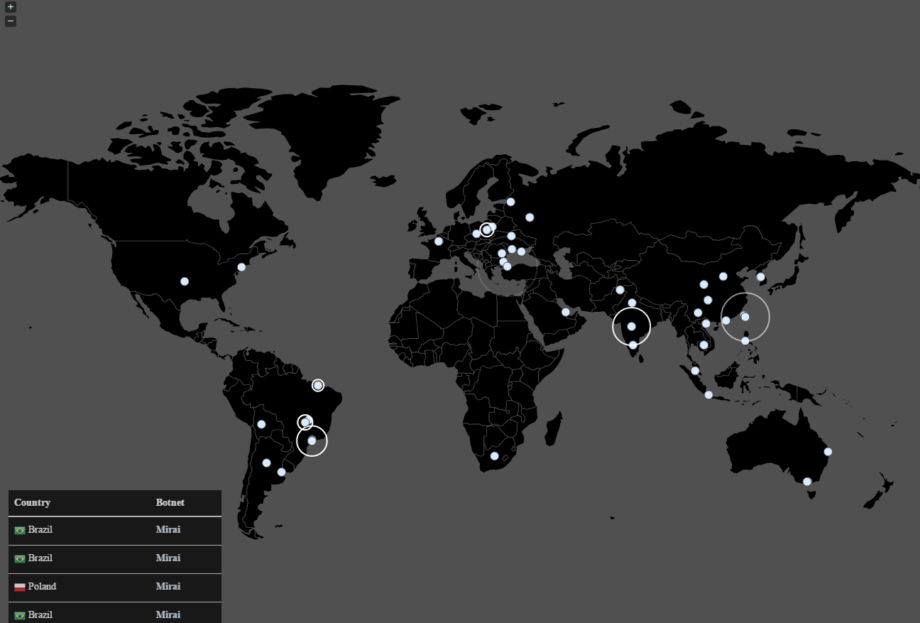

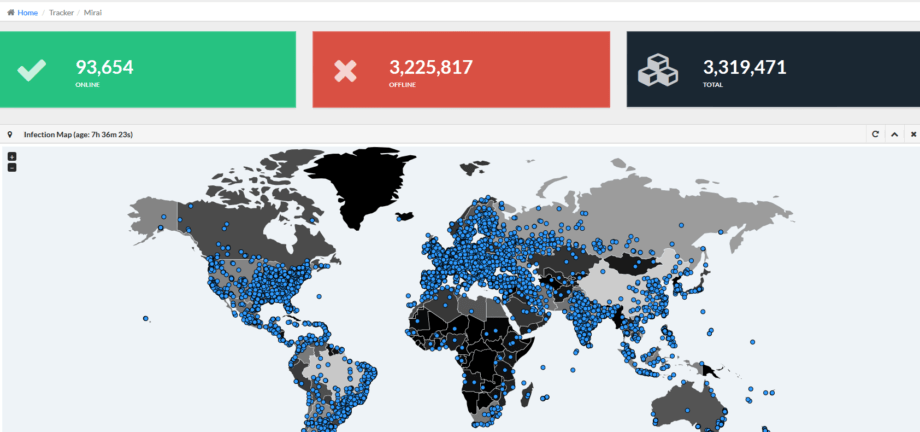

Parlando di MalwareTech, c’è una mappa live delle connessioni Mirai disponibile: Un’analisi OSINT rapida dei dati forniti dal tracker live di MalwareTech con geo-taggatura e filtro delle finestre temporali conferma ancora una volta che il problema è globale, ci sono più di 93K dispositivi attivi (compromessi).

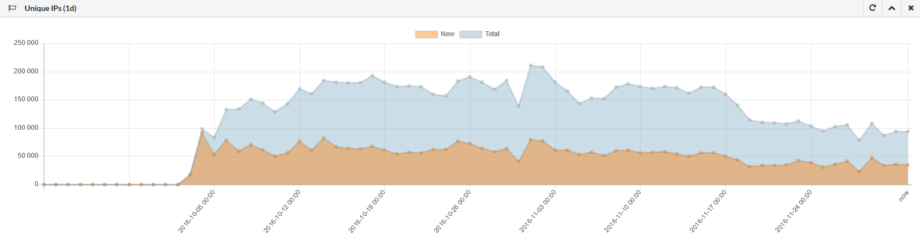

Un’analisi OSINT rapida dei dati forniti dal tracker live di MalwareTech con geo-taggatura e filtro delle finestre temporali conferma ancora una volta che il problema è globale, ci sono più di 93K dispositivi attivi (compromessi). Se aggreghiamo gli IP su base giornaliera, si può vedere che la dimensione complessiva del botnet è attualmente diminuita, eppure la storia potrebbe essere lontana dalla fine, poiché nuovi metodi di attacco continuano a emergere. La quantità di “nuovi” IP è difficile da considerare poiché dobbiamo prendere in considerazione lo spazio degli indirizzi dinamici (che è più comune per i dispositivi IoT domestici).

Se aggreghiamo gli IP su base giornaliera, si può vedere che la dimensione complessiva del botnet è attualmente diminuita, eppure la storia potrebbe essere lontana dalla fine, poiché nuovi metodi di attacco continuano a emergere. La quantità di “nuovi” IP è difficile da considerare poiché dobbiamo prendere in considerazione lo spazio degli indirizzi dinamici (che è più comune per i dispositivi IoT domestici). Il 24 novembreth abbiamo pubblicato un ETC (Counter di Emergenza delle Minacce) use case SIEM per il rilevamento di Mirai per ArcSight, QRadar e Splunk, basato su un campione gratuito di intelligence minacciata fornito dai nostri amici di HakDefNet. Siamo costantemente in contatto con i nostri colleghi, riportano un totale di 1M+ IP che sono stati già individuati come parte di Mirai o sono sfruttabili (compromessi?) e possono essere usati in attacchi futuri.

Il 24 novembreth abbiamo pubblicato un ETC (Counter di Emergenza delle Minacce) use case SIEM per il rilevamento di Mirai per ArcSight, QRadar e Splunk, basato su un campione gratuito di intelligence minacciata fornito dai nostri amici di HakDefNet. Siamo costantemente in contatto con i nostri colleghi, riportano un totale di 1M+ IP che sono stati già individuati come parte di Mirai o sono sfruttabili (compromessi?) e possono essere usati in attacchi futuri.

Consulenza su Rilevamento e Risposta

use cases SOC. Monitorare l’uso di protocolli in chiaro, picchi di traffico per porta, rilevamento delle scansioni delle porte e rilevamento della forza bruta attraverso tutte le stack tecnologiche è altamente raccomandato.Mitigazione per telecomunicazioni e ISP. Correggere i dispositivi compromessi che sono gestiti dalla vostra organizzazione; implementare ACL per l’accesso remoto alle porte di gestione (consentire l’accesso solo dagli IP degli amministratori), controllare la sicurezza delle workstation degli amministratori (quando è stata l’ultima volta che hanno fatto un pentest o un audit di sicurezza? Fare uno non pianificato). E un consiglio da capitano ovvio: cambiare quelle password!Qualsiasi organizzazione. Verificare se la vostra rete aziendale ha dispositivi infetti da Mirai. Puoi utilizzare ETC per rilevamento di Mirai disponibile su https://ucl.socprime.com, oppure eseguire una scansione delle porte sulla tua rete per la porta 7547 per trovare dispositivi sfruttabili. Un altro modo per trovare asset compromessi è quello di sfruttare il motore Shodan senza e con registrazione (esempio è una ricerca degli IP con porta 7547 raggiungibile da Internet in Irlanda).Consapevolezza della sicurezza.Non c’è mai stato un momento migliore per controllare le 8 migliori pratiche per proteggere gli IoT di Layer3Notificare i clienti finali sulla minaccia e includere il link sopra, poiché qualsiasi utente tecnologicamente esperto e attento alla sicurezza e alla privacy può proteggere il proprio IoT da solo (aggiornare il firmware, chiudere porte e servizi). Questa è una soluzione super-economica e facile da realizzare con qualsiasi di quelle piattaforme di automazione delle campagne email là fuori.

/Resta al sicuro