A ridosso di una nuova ondata di attacchi informatici di UAC-0050 che coinvolgono spionaggio cibernetico e furti finanziari e facendo affidamento su un numero diversificato di strumenti, tra cui MEDUZASTEALER, un’altra attività sospetta arriva sotto i riflettori nell’arena delle minacce cibernetiche ucraine. CERT-UA ha recentemente lanciato un nuovo allarme coprendo attacchi di phishing contraffatti che diffondono MEDUZASTEALER via Telegram e impersonando il mittente come supporto tecnico di Reserve+, l’app del Ministero della Difesa dell’Ucraina.

Rilevare le Infezioni MEDUZASTEALER Coperte nell’Avviso CERT-UA#11603

Per rimanere al passo con le possibili intrusioni e difendersi proattivamente contro nuovi TTP malevoli, la piattaforma SOC Prime per la difesa cibernetica collettiva offre uno stack di regole Sigma dedicato per affrontare gli attacchi MEDUZASTEALER. Affidati alla suite completa di prodotti di SOC Prime per il rilevamento avanzato delle minacce, la caccia automatizzata delle minacce e l’ingegneria di rilevamento basata sull’intelligenza artificiale per identificare potenziali intrusioni nelle fasi iniziali.

Per esplorare uno stack di rilevamento personalizzato, premi il Esplora Rilevamenti pulsante qui sotto. Tutte le regole Sigma sono mappate al framework MITRE ATT&CK®, arricchito con intelligenza personalizzata e convertibile in oltre 30 formati di linguaggi SIEM, EDR e Data Lake.

I difensori cibernetici possono ulteriormente rafforzare le loro difese contro gli attacchi cibernetici correlati all’attività avversaria menzionata sfruttando contenuti di rilevamento aggiuntivi disponibili sulla piattaforma SOC Prime. Per analizzare retrospettivamente gli attacchi UAC-0050, applica il tag “CERT-UA#11603” basato sull’identificatore del rapporto corrispondente di CERT-UA o filtra il contenuto con “MEDUZASTEALER” per una ricerca più mirata.

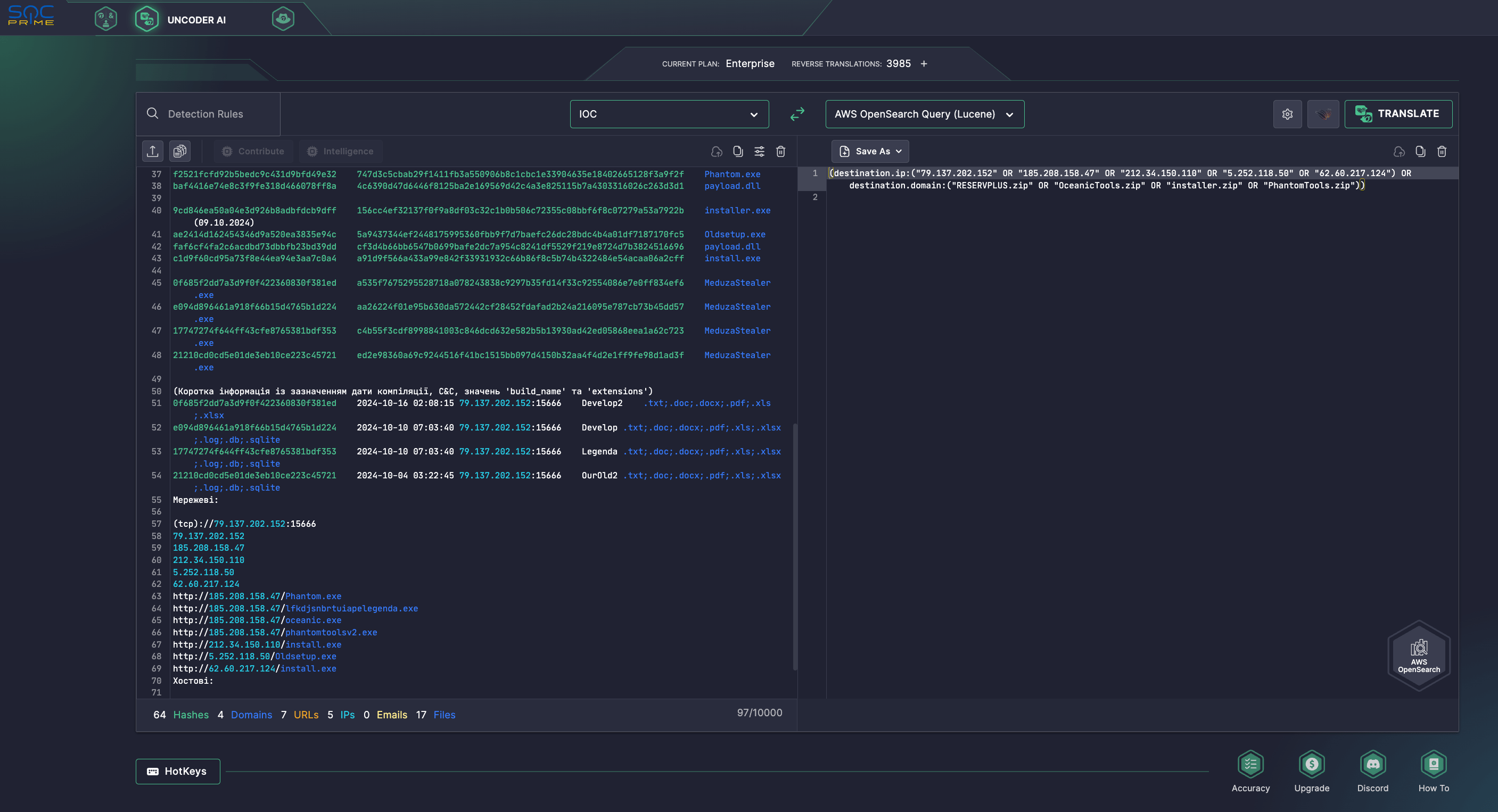

Gli ingegneri della sicurezza possono anche avvalersi di Uncoder AI per accelerare il confezionamento degli IOC e la caccia retrospettiva alle minacce correlate a MEDUZASTEALER utilizzando gli IOC dell’avviso corrispondente CERT-UA#11603 convertendoli istantaneamente in query personalizzate compatibili con specifici linguaggi SIEM, EDR e Data Lake.

Descrizione del Malware MEDUZASTEALER

CERT-UA ha recentemente emesso un nuovo avviso CERT-UA#11603 notificando ai difensori cibernetici gli attacchi in corso che distribuiscono MEDUZASTEALER. Il 15 ottobre 2024, CERT-UA ha ricevuto informazioni riguardanti la distribuzione di messaggi sospetti attraverso l’account Telegram @reserveplusbot, identificato a maggio 2024 come uno dei metodi di contatto per il team di supporto tecnico “Reserve+”.

Notoriamente, alla fine di dicembre 2023, il nefando gruppo UAC-0050 ha attaccato le istituzioni governative ucraine e polacche, utilizzando MEDUZASTEALER oltre a Remcos RAT.

Negli ultimi attacchi, i messaggi malevoli invitano gli utenti mirati a installare “software speciali” e contengono un archivio chiamato “RESERVPLUS.zip.” L’archivio ZIP distribuito contiene un file eseguibile che, una volta eseguito, scarica un altro file, “install.exe.” Quest’ultimo infetta il computer con il malware MEDUZASTEALER.

Secondo il suo file di configurazione, il ladro è stato impostato per esfiltrare file con estensioni “.txt, .doc, .docx, .pdf, .xls, .xlsx, .log, .db, .sqlite” e poi eliminarsi. Per aggirare il software di sicurezza, la directory in cui era memorizzato il malware è stata aggiunta alla lista delle esclusioni di Microsoft Defender utilizzando un comando PowerShell.

Per stare avanti agli attaccanti e minimizzare i rischi di infezioni da MEDUZASTEALER, le organizzazioni possono fare affidamento sulla suite completa di prodotti di SOC Prime per l’ingegneria di rilevamento basata sull’intelligenza artificiale, la caccia automatizzata delle minacce e il rilevamento avanzato delle minacce, mentre costruiscono una posizione di cybersecurity a prova di futuro.

Contesto MITRE ATT&CK

Sfruttando MITRE ATT&CK si ottiene un approfondimento dettagliato sul contesto delle ultime operazioni offensive che sfruttano il malware MEDUZASTEALER. Si consulti la tabella qui sotto per visualizzare il set completo di regole Sigma dedicate che affrontano le tattiche, le tecniche e le sotto-tecniche corrispondenti dell’ATT&CK.