I ricercatori di CERT-UA hanno recentemente scoperto una copia fraudolenta della versione in lingua inglese del sito web del Congresso Mondiale Ucraino su https://www.ukrainianworldcongress.org/. La falsa risorsa web contiene un paio di documenti DOCX che attivano una catena di infezione una volta aperti. Come risultato della catena di attacco, gli hacker possono implementare il payload MAGICSPELL progettato per scaricare, decifrare e mantenere la persistenza e il lancio di un altro loader per diffondere ulteriormente l’infezione. L’attività malevola identificata è monitorata come UAC-0168.

Analisi dell’Attacco Mirato UAC-0168 Coperta nell’Allerta CERT-UA#6940

Il 5 luglio 2023, i ricercatori di CERT-UA hanno emesso l’ultima allerta CERT-UA#6940 coprendo l’attività avversaria mirata attribuita al gruppo di hacker UAC-0168. In questa campagna malevola, gli attori delle minacce sfruttano la copia fraudolenta di una versione legittima del sito web del Congresso Mondiale Ucraino per attirare le vittime ad aprire i file DOCX malevoli e innescare l’infezione. La risorsa web falsa include due documenti DOCX con titoli relativi al prossimo summit della NATO e all’adesione dell’Ucraina alla NATO, entrambi contenenti un documento RTF con indirizzi URL malevoli e un percorso UNC.

Gli attori delle minacce stabiliscono una comunicazione tramite i protocolli HTTP e SMB. L’apertura dei file DOCX menzionati sopra e lo sfruttamento riuscito delle vulnerabilità rilevanti portano al download e al lancio di un set di file malevoli, inclusi un file .chm con file HTM e archivi web insieme a file URL e VBS che diffondono ulteriormente l’infezione. Quest’ultimo consente agli hacker di lanciare altri file situati sulla risorsa SMB in vari formati, inclusi EXE e DLL.

Durante l’indagine, i ricercatori di cybersecurity hanno rivelato un file “calc.exe” identificato come un loader MAGICSPELL, in grado di distribuire altri file eseguibili malevoli sui sistemi compromessi e di mantenerne la persistenza.

L’analisi della risorsa SMB utilizzata dagli attaccanti ha rivelato 195 indirizzi IP distribuiti in 30 paesi, la maggior parte dei quali appartiene a server VPN e organizzazioni di ricerca.

Secondo CERT-UA, l’utilizzo del nome del Congresso Mondiale Ucraino insieme al tema dell’adesione dell’Ucraina alla NATO come esche di phishing collega il più recente attacco da parte di UAC-0168 al prossimo summit della NATO che si terrà l’11-12 luglio a Vilnius, Lituania.

Rilevamento dei Più Recenti Attacchi UAC-0168 Contro l’Ucraina

Per semplificare l’indagine delle minacce e assistere i professionisti della sicurezza nel rilevare le più recenti operazioni offensive correlate all’attacco mirato UAC-0168, la piattaforma SOC Prime offre un set di regole Sigma curate. Gli utenti possono cercare gli algoritmi di rilevamento pertinenti filtrando le regole con i tag personalizzati corrispondenti “CERT-UA#6940” e “UAC-0168” basati sull’allerta CERT-UA e sugli identificatori del gruppo.

Premi il Esplora i Rilevamenti pulsante qui sotto per approfondire immediatamente l’elenco esteso delle regole Sigma dedicate al rilevamento degli attacchi UAC-0168. Tutte le regole sono mappate al framework MITRE ATT&CK® v12, forniscono metadati azionabili e un contesto di minaccia cibernetico rilevante, e sono compatibili con oltre 28 soluzioni SIEM, EDR e XDR per soddisfare le esigenze specifiche di sicurezza delle organizzazioni.

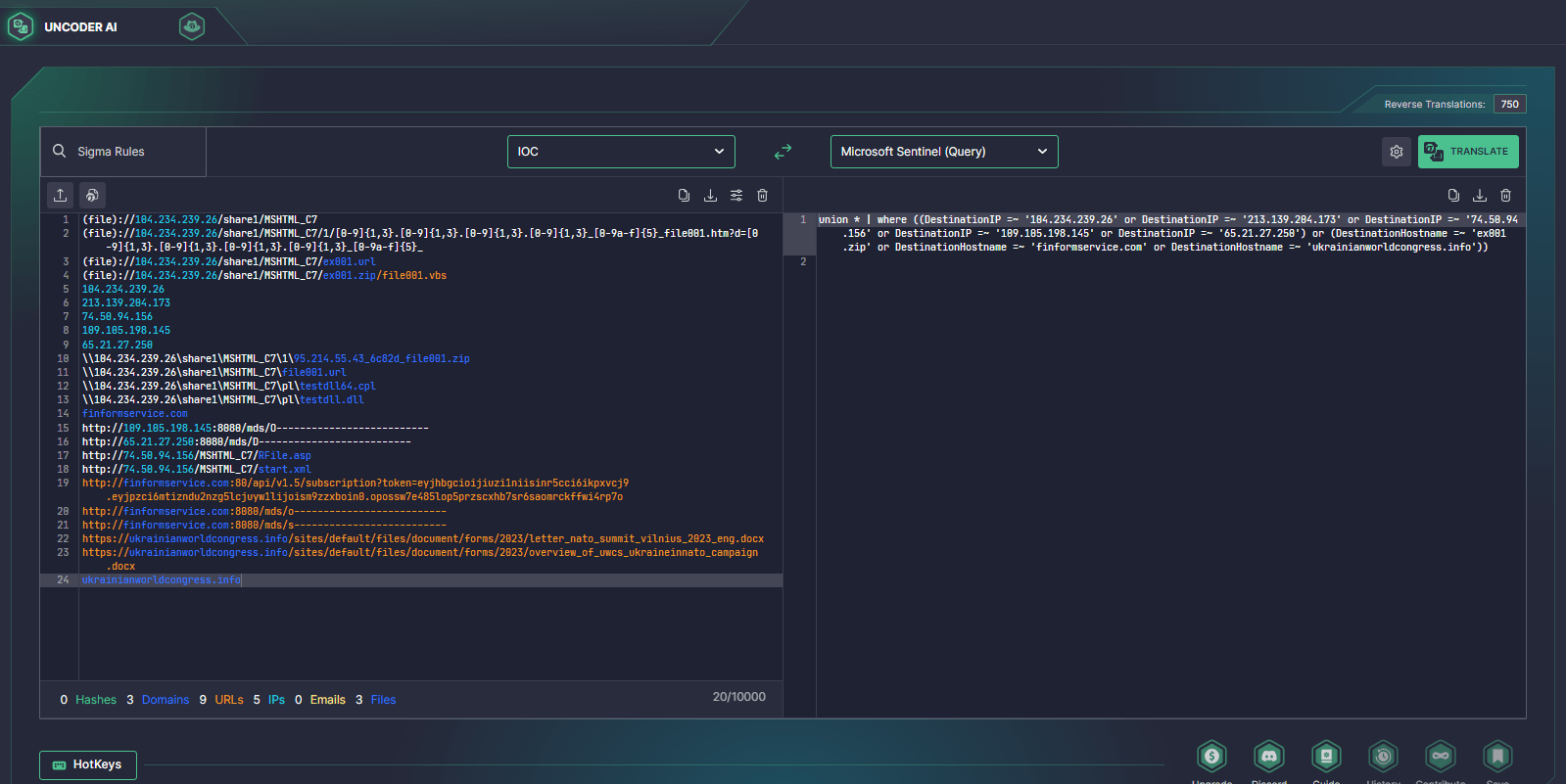

Inoltre, i team di sicurezza possono migliorare la propria velocità di caccia alle minacce cercando indicatori di compromissione collegati al collettivo UAC-0168 con l’aiuto di Uncoder AI. Basta incollare il file, l’host o la rete IOC elencati da CERT-UA nell’ultima allerta nello strumento e selezionare il tipo di contenuto della query di destinazione per creare istantaneamente una query IOC ottimizzata per le prestazioni che corrisponde al tuo ambiente e alle attuali esigenze di sicurezza.

Contesto MITRE ATT&CK

Per esaminare un contesto più ampio dietro l’ultimo attacco UAC-0168 coperto nell’allerta CERT-UA#6940, tutte le regole Sigma correlate sono etichettate con ATT&CK v12 che affronta le corrispondenti tattiche e tecniche avversarie: