I rischi per la cybersecurity stanno aumentando nel 2025, con dati che mostrano un’impennata di vulnerabilità, sfruttamenti attivi e violazioni significative. Recentemente, la CISA ha riportato che gli aggressori hanno compromesso un’agenzia federale statunitense sfruttando un’istanza GeoServer non patchata affetta da CVE-2024-36401, una grave vulnerabilità RCE corretta nel giugno 2024. Tuttavia, migliaia di server sono rimasti esposti, con attacchi rilevati già a partire da luglio.

Rilevamento delle TTP descritte nell’alert AA25-266A della CISA

Sfruttare vulnerabilità software rimane uno dei modi più comuni e pericolosi con cui gli aggressori ottengono accesso ai sistemi. Ciò è particolarmente vero quando le debolezze si trovano in software ampiamente utilizzato da grandi organizzazioni, incluse agenzie governative e infrastrutture critiche. Gli hacker spesso prendono di mira queste piattaforme popolari per penetrare e prendere il controllo di sistemi importanti.

Il Data Breach Investigations Report (DBIR) 2025 di Verizon mostra che l’uso di vulnerabilità per ottenere accesso iniziale è aumentato del 34%, rappresentando ora il 20% di tutte le violazioni. I dati di Mandiant confermano che sfruttare vulnerabilità è stato il modo più comune con cui gli aggressori compromettono i sistemi per il quinto anno consecutivo. Nei casi in cui è stato identificato il punto di ingresso, il 33% degli attacchi è iniziato sfruttando una vulnerabilità software.

Un caso recente, che evidenzia la gravità di questo rischio, ha coinvolto una violazione di un’agenzia federale statunitense tramite un’istanza GeoServer non patchata affetta da CVE-2024-36401. Questa grave vulnerabilità di esecuzione remota del codice è stata corretta a giugno 2024 e successivamente aggiunta da CISA al suo catalogo di vulnerabilità sfruttate attivamente. Nonostante queste misure, molti server sono rimasti esposti anche nel 2025, sottolineando l’importanza di dare priorità alle patch, monitorare attività sospette e rafforzare i piani di risposta agli incidenti.

Registrati ora alla piattaforma SOC Prime per accedere a una vasta libreria di regole di rilevamento contestualizzate e intelligence sulle minacce guidata dall’AI, aiutandoti a rimanere un passo avanti rispetto agli attacchi che sfruttano vulnerabilità emergenti. La piattaforma include rilevamenti selezionati che coprono le TTP descritte nell’alert AA25-266A della CISA, supportati da una suite completa di prodotti per ingegneria del rilevamento basata su AI, threat hunting automatizzato e rilevamento avanzato delle minacce. Clicca sul pulsante Esplora i Rilevamenti qui sotto per approfondire lo stack di rilevamento pertinente.

I difensori informatici possono anche esplorare il Threat Detection Marketplace usando il tag “CVE” per esplorare un set più ampio di regole di rilevamento relative allo sfruttamento delle vulnerabilità.

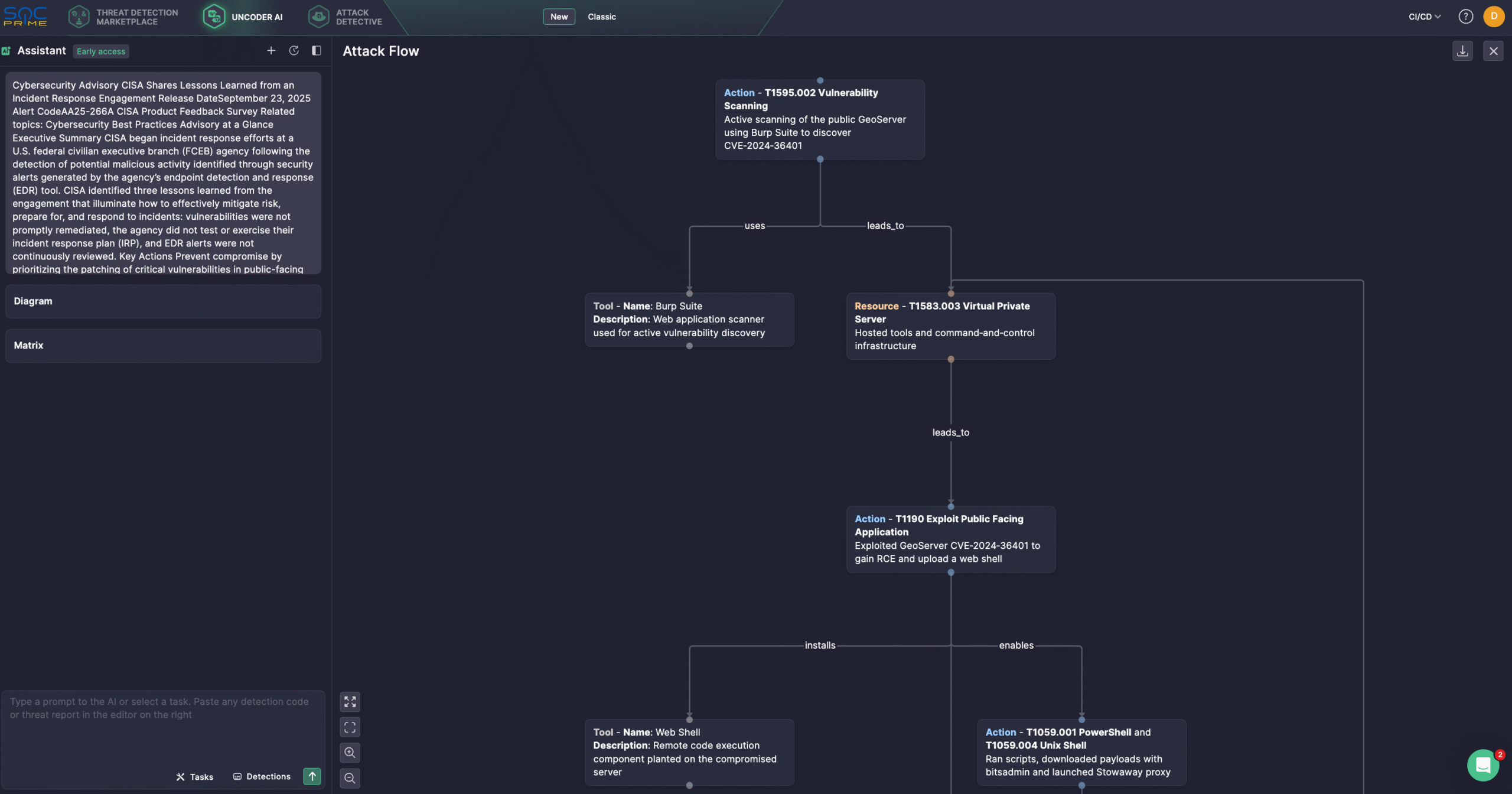

Inoltre, gli esperti di sicurezza possono semplificare l’investigazione delle minacce usando Uncoder AI, un IDE privato e co-pilot per l’ingegneria del rilevamento basata su minacce. Genera algoritmi di rilevamento da report grezzi, consente rapidi sweep IOC, prevede tag ATT&CK, ottimizza il codice delle query con suggerimenti AI e lo traduce in diversi linguaggi SIEM & EDR. Ad esempio, i professionisti della sicurezza possono usare l’ultimo alert AA25-266A per generare un diagramma del flusso d’attacco in pochi click.

Analisi della violazione di un’agenzia FCEB coperta dall’alert AA25-266A della CISA

La CISA ha avviato le attività di risposta agli incidenti presso un’agenzia federale civile esecutiva (FCEB) statunitense dopo che il suo sistema EDR aveva rilevato attività sospette. Nel l’alert AA25-266A del 23 settembre 2025, la CISA ha condiviso le lezioni apprese, sottolineando l’importanza di patch tempestive, piani di risposta esercitati e aggregazione centralizzata dei log.

I difensori hanno scoperto che gli aggressori avevano sfruttato una grave vulnerabilità RCE identificata come CVE-2024-36401 circa tre settimane prima della pubblicazione dell’alert. La CISA ha determinato che l’intrusione è iniziata l’11 luglio 2024, quando gli aggressori hanno sfruttato CVE-2024-36401 in un GeoServer esposto al pubblico. Usando questa vulnerabilità, gli aggressori hanno distribuito strumenti open-source e script per mantenere la persistenza, con il problema aggiunto al catalogo KEV di CISA il 15 luglio 2024. Il 24 luglio 2024, hanno compromesso un secondo GeoServer utilizzando lo stesso exploit e poi si sono spostati lateralmente dal primo GeoServer a un server web e a un server SQL. Su questi sistemi, gli hacker hanno tentato di installare web shell come China Chopper e hanno distribuito script per accesso remoto, persistenza, esecuzione di comandi e escalation dei privilegi, sfruttando anche tecniche LOTL.

Gli aggressori hanno individuato CVE-2024-36401 nel GeoServer esposto al pubblico usando Burp Suite Burp Scanner, con la CISA che ha rilevato attività correlate nei log web, inclusi traffico dai domini Burp Collaborator legati allo stesso IP poi usato per l’exploit.

Gli avversari si sono basati su strumenti pubblicamente disponibili e un VPS commerciale per l’accesso remoto. Per ottenere accesso iniziale, hanno sfruttato CVE-2024-36401 tramite eval injection compromettendo i GeoServer.

Per mantenere la persistenza, hanno distribuito web shell, cron job e account validi, anche se alcuni account sono stati cancellati senza ulteriori evidenze d’uso. Gli avversari hanno tentato anche escalation usando un utility DirtyCow per sfruttare CVE-2016-5195, che colpisce vecchi kernel Linux, e sono passati con successo da account di servizio compromessi. Per quanto riguarda l’elusione della difesa, hanno utilizzato esecuzione indiretta di comandi tramite .php shell e xp_cmdshell, abuso di BITS jobs e staging dello strumento di evasione RingQ. Una volta all’interno della rete, hanno raccolto password con brute force e abuso di account di servizio. Dopo l’accesso iniziale, hanno mappato la rete con ping sweep e strumenti come fscan e linux-exploit-suggester2.pl, lasciando tracce di scansioni.

In un caso, gli aggressori si sono spostati lateralmente dal server web al server SQL abilitando xp_cmdshell sul GeoServer 1 per ottenere RCE. Per command-and-control, hanno scaricato payload con PowerShell e bitsadmin getfile.

Gli avversari hanno distribuito Stowaway, un’utility proxy multi-livello scritta su disco usando un account servizio Tomcat, per far passare il traffico dal loro server C2 attraverso il server web, bypassando restrizioni intranet e raggiungendo risorse interne. Dopo test di accesso con ping sweep, hanno recuperato Stowaway modificato tramite curl e stabilito un canale C2 in uscita su HTTP su TCP/4441. La CISA ha anche trovato numerosi strumenti e script pubblicamente disponibili ospitati sul server C2.

L’agenzia ha sottolineato tre lezioni principali: patch in ritardo delle vulnerabilità, mancati test dei piani di risposta agli incidenti e lacune nel monitoraggio degli alert EDR. Come principali misure di mitigazione e rimedio per CVE-2024-36401, i difensori raccomandano: dare priorità alle patch su vulnerabilità critiche e exploit noti su sistemi esposti al pubblico, mantenere e testare regolarmente i piani di risposta agli incidenti, implementare logging dettagliato e centralizzare i log in una posizione out-of-band. Sfruttando la suite completa di SOC Prime, basata sui principi Zero Trust e supportata da AI e competenze di alto livello in cybersecurity, le organizzazioni globali possono rafforzare la propria postura di sicurezza informatica e minimizzare i rischi prima che le minacce critiche si trasformino in attacchi.