Gli attori malintenzionati che gestiscono il ransomware Interlock, noto per condurre attacchi di doppia estorsione ad alto impatto in vari settori globali, sono riapparsi nel panorama delle minacce cibernetiche. Di recente, gli aggressori hanno distribuito una nuova variante in PHP del loro RAT personalizzato, come parte di una campagna su larga scala, utilizzando una versione modificata di ClickFix denominata FileFix per colpire organizzazioni in più settori.

Rilevare attacchi di ransomware Interlock

Il Verizon Data Breach Investigations Report (DBIR) 2025 mostra che il ransomware continua a crescere, contribuendo al 44% delle violazioni, rispetto al 32% dell’anno precedente. Con riscatti medi che hanno raggiunto i 2 milioni di dollari nel 2024, i criminali informatici sono più motivati che mai. Cybersecurity Ventures avverte che entro il 2031 un attacco ransomware potrebbe avvenire ogni due secondi, rendendo estremamente importante una rilevazione proattiva delle minacce.

Registrati sulla piattaforma SOC Prime per individuare le minacce Interlock in una fase iniziale. La piattaforma fornisce threat intelligence in tempo reale e contenuti di rilevamento pronti all’uso, supportati da una suite completa di prodotti per detection engineering basato su IA, threat hunting automatizzato e analisi avanzata. Clicca sul pulsante Esplora Rilevazioni per accedere a una raccolta curata di regole specifiche per rilevare e rispondere all’attività del gruppo Interlock.

Tutte le regole presenti sulla piattaforma SOC Prime sono compatibili con soluzioni SIEM, EDR e Data Lake e sono mappate al framework MITRE ATT&CK®. Ogni regola include metadati dettagliati, riferimenti a threat intel, cronologie di attacco, raccomandazioni per il triage e ulteriori contesti.

In aggiunta, è possibile applicare il tag “Ransomware” per accedere a una gamma più ampia di regole riguardanti attacchi ransomware a livello globale.

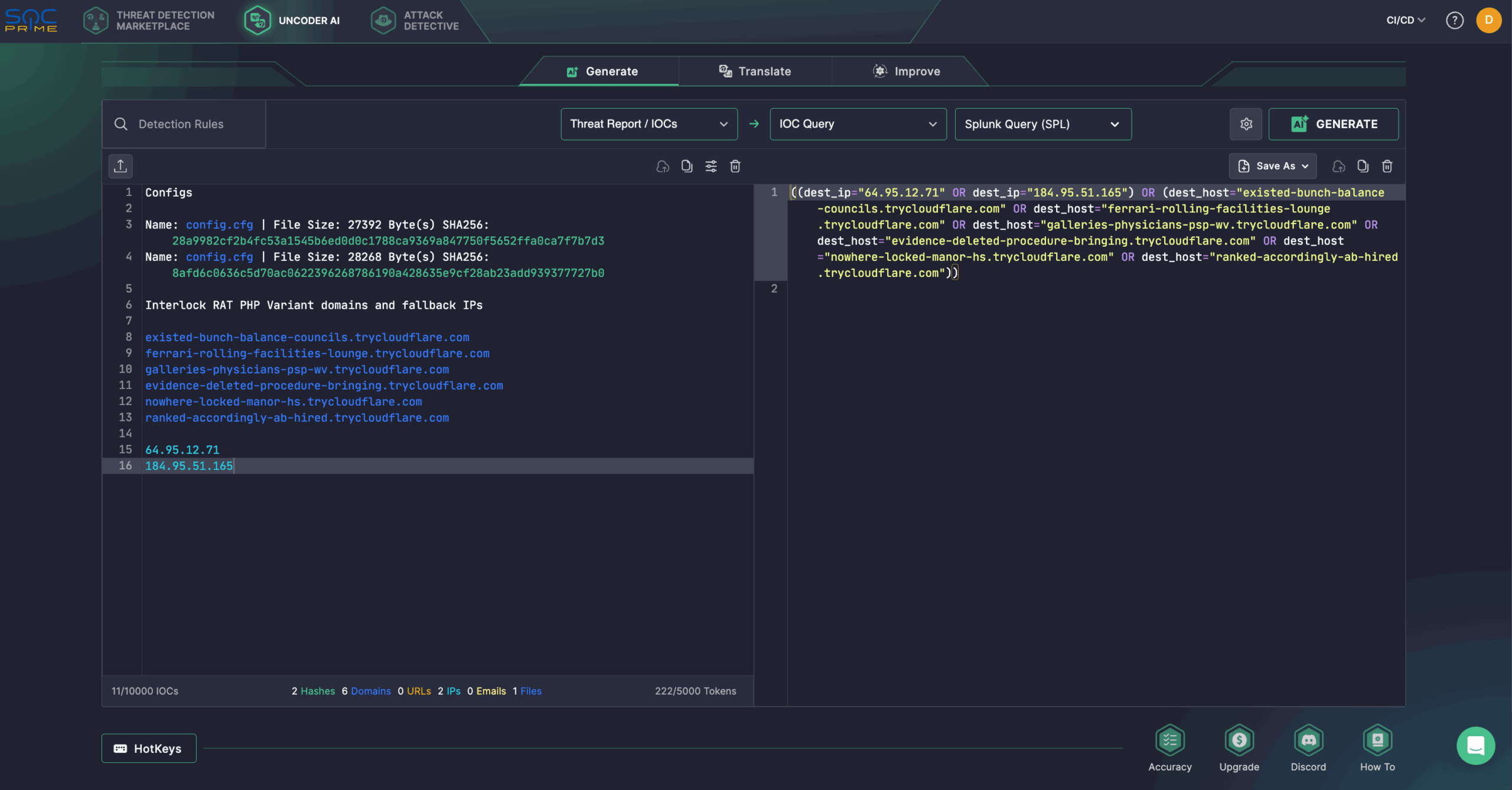

Gli esperti di sicurezza possono inoltre sfruttare Uncoder AI, un IDE privato e copilota per il detection engineering basato su threat intelligence. Questo strumento consente di generare algoritmi da report grezzi, eseguire ricerche rapide di IOC, prevedere tag ATT&CK, ottimizzare query con IA e convertire regole per diverse piattaforme SIEM, EDR e Data Lake. Ad esempio, è possibile trasformare gli IOC dal report di The DFIR Report in query performanti pronte per l’uso nel proprio ambiente SIEM o EDR.

Analisi del ransomware Interlock

Il gruppo Interlock ransomware è una minaccia relativamente recente ma in rapida evoluzione nel panorama cybercriminale. Identificato per la prima volta nel settembre 2024, è stato collegato a una serie di attacchi di doppia estorsione ad alto impatto mirati a diversi settori, tra cui sanità, tecnologia e settore pubblico negli Stati Uniti, nonché aziende manifatturiere in Europa.

Un’analisi congiunta di The DFIR Report e Proofpoint ha rivelato che il gruppo ha sviluppato e distribuito una nuova variante in PHP del RAT personalizzato chiamato “NodeSnake”. Nonostante il nome derivi da Node.js, questa versione rappresenta un cambiamento tattico. Dal maggio 2025, la variante PHP è stata osservata in una campagna su larga scala collegata al cluster LandUpdate808, noto anche come KongTuke. Gli aggressori hanno utilizzato una versione modificata del malware ClickFix, denominata FileFix, per distribuire il RAT ed eseguire payload dannosi in diversi settori.

FileFix rappresenta un’evoluzione di ClickFix, sfruttando tecniche di ingegneria sociale e abusando della barra degli indirizzi di Windows Explorer. Invitando la vittima a copiare e incollare comandi dannosi nella barra degli indirizzi, gli aggressori possono eseguire codice senza download tradizionali, aumentando la furtività e l’efficacia dell’attacco.

La campagna ha inizio con siti compromessi contenenti snippet JavaScript di una sola riga nascosti nell’HTML. Questo codice agisce come sistema di distribuzione del traffico (TDS), reindirizzando gli utenti tramite filtraggio IP verso pagine CAPTCHA fasulle. Qui la vittima esegue uno script PowerShell che rilascia il RAT Interlock. Sono state osservate varianti sia in Node.js sia in PHP.

Dopo il deployment, il RAT esegue il riconoscimento del sistema compromesso, raccoglie dati sul dispositivo e li esfiltra in formato JSON. Verifica anche il livello di privilegio (UTENTE, AMMINISTRATORE o SYSTEM) e si connette a un server remoto per scaricare ed eseguire payload aggiuntivi (EXE o DLL).

Per garantire persistenza, il RAT modifica le chiavi del Registro di Windows. Per movimenti laterali nella rete, utilizza RDP (Remote Desktop Protocol).

Una caratteristica distintiva di NodeSnake è l’uso di sottodomini di Cloudflare Tunnel per nascondere la posizione reale dell’infrastruttura C2. Anche se il tunnel viene interrotto, il malware continua a comunicare tramite indirizzi IP di fallback integrati nel codice.

L’ultima variante del ransomware Interlock si distingue da quella precedente basata su Node.js per l’utilizzo di PHP — un linguaggio di scripting web ampiamente diffuso — per penetrare e mantenere l’accesso ai sistemi compromessi. Questo sviluppo evidenzia l’evoluzione continua degli strumenti del gruppo e l’aumento della sofisticazione operativa, richiedendo risposte tempestive e adattive dai difensori. Facendo leva sull’expertise di SOC Prime e sulle tecnologie integrate nel loro completo set di prodotti — che combinano detection engineering avanzato, automazione e threat intelligence AI-native — le organizzazioni in vari settori possono consolidare strategie di difesa scalabili e orientate al futuro.