Il ransomware continua a essere una delle principali minacce alla cybersecurity, con i costi degli attacchi che salgono a 2,73 milioni di dollari per incidente, quasi 1 milione in più rispetto al 2023, secondo Sophos. Con l’aumentare della complessità delle operazioni di ransomware, continuano a emergere nuovi gruppi di minacce che cercano guadagni finanziari massicci. Uno di questi gruppi è Hellcat, un gruppo di ransomware recentemente identificato Ransomware-as-a-Service (RaaS) scoperto per la prima volta alla fine del 2024.

Hellcat si è rapidamente affermato con intrusioni di alto profilo in vari settori, prendendo di mira l’infrastruttura nazionale critica, grandi corporazioni ed enti governativi. Il gruppo ha già rivendicato la responsabilità di attacchi a violazioni presso Schneider Electric, Telefónica, Pinger e il Knesset di Israele. La scorsa settimana, il gruppo Orange ha confermato una violazione della sicurezza nelle sue operazioni in Romania dopo che un affiliato di Hellcat ha divulgato migliaia di file interni, inclusi i dati dei dipendenti.

Rilevamento degli Attacchi del Gruppo Ransomware Hellcat

Come prevede Cybersecurity Ventures, entro il 2031 gli attacchi ransomware avverranno ogni due secondi, rendendo essenziale un rilevamento proattivo per i difensori informatici. Il gruppo ransomware Hellcat, recentemente emerso, rappresenta una nuova minaccia, amplificando ulteriormente questa tendenza preoccupante. Per individuare potenziali intrusioni nelle fasi iniziali, la SOC Prime Platform per la difesa cibernetica collettiva offre un feed globale di minacce attive in tempo reale e regole di rilevamento pertinenti, supportato da una suite completa di prodotti per la caccia automatizzata alle minacce, l’ingegneria di rilevamento alimentata dall’AI e il rilevamento avanzato delle minacce.

Premere il pulsante Esplora Rilevamenti sotto per approfondire immediatamente una pila di regole dedicate agli attacchi ransomware Hellcat. Tutte le regole sono compatibili con diverse soluzioni SIEM, EDR e Data Lake e mappate al framework MITRE ATT&CK. Inoltre, ogni regola è arricchita con estese metadati, tra cui intel sulle minacce riferimenti, cronologie degli attacchi, raccomandazioni di triage e altro.

I professionisti della sicurezza in cerca di più contenuti di rilevamento che coprano globalmente gli attacchi ransomware potrebbero cercare nel Threat Detection Marketplace con il tag “Ransomware” per supportare le loro indagini.

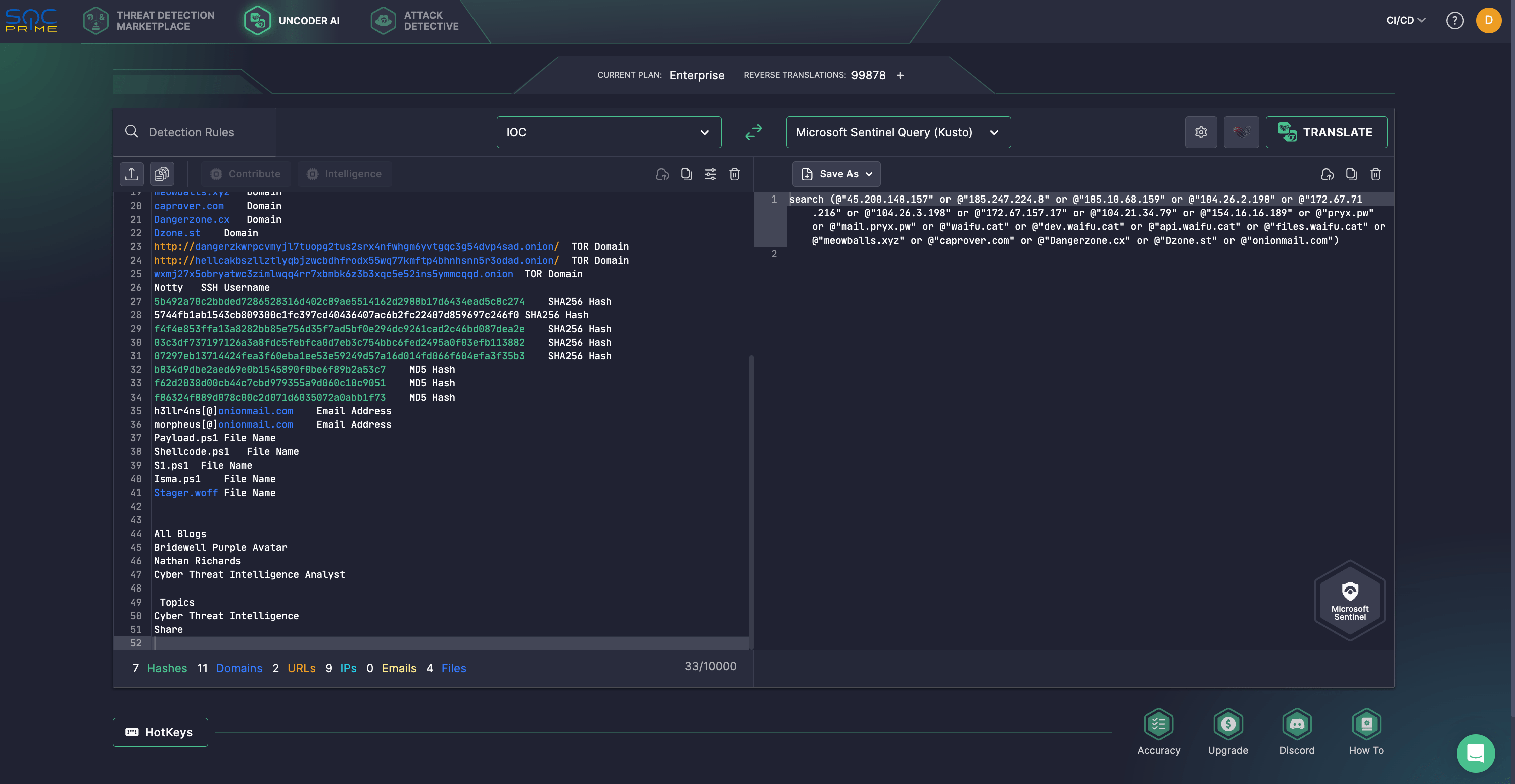

Inoltre, gli esperti di sicurezza potrebbero utilizzare Uncoder AI, il primo co-pilota AI del settore per l’ingegneria del rilevamento, per cercare istantaneamente indicatori di compromissione forniti nella ricerca di Bridewell sul ransomware Hellcat. Uncoder AI agisce come un pacchettizzatore IOC, consentendo ai difensori cyber di interpretare senza sforzo gli IOC e generare query di caccia su misura. Queste query possono quindi essere facilmente integrate nei loro sistemi SIEM o EDR preferiti per un’esecuzione immediata.

Analisi degli Attacchi Ransomware Hellcat

Alla fine di dicembre 2024, i ricercatori di sicurezza hanno identificato l’emergere di un nuovo collettivo di ransomware-as-a-service operativo sotto il nome di Hellcat. Prima della formazione ufficiale del gruppo, i membri di Hellcat sono stati osservati mentre conducevano attacchi individuali su società IT di spicco, tra cui Dell e CapGemini. Più tardi, nel quarto trimestre del 2024, il gruppo ha iniziato a operare collettivamente, prendendo di mira organizzazioni di alto profilo come il Knesset di Israele, Schneider Electric, Telefónica e altri.

Gli operatori di Hellcat impiegano una gamma di tecniche sofisticate per ottenere il primo accesso, in particolare attraverso il phishing e lo sfruttamento di applicazioni pubbliche esposte. Una volta all’interno, implementano catene di infezione PowerShell complesse per mantenere la persistenza, bypassare le difese di sicurezza e stabilire canali di comando e controllo, facilitando l’installazione e l’esecuzione del malware SliverC2.

Secondo la ricerca di Bridewell, il gruppo Hellcat dimostra un alto livello di sicurezza operativa, impiegando una varietà di strumenti di comunicazione sicura come TOX, Session, dischi rigidi criptati, sistemi air-gapped, VPS anonimi, MullvadVPN e XMPP per mascherare le loro attività. Sebbene l’uso specifico di questi metodi negli attacchi rimanga poco chiaro, evidenziano la disciplina e l’esperienza del gruppo nell’evitare il rilevamento. Inoltre, Hellcat utilizza payload ransomware personalizzati per crittografare i dati, insieme a script personalizzati e binari Living-off-the-Land (LotL) per passare inosservati. Le loro uniche tattiche di esfiltrazione sfruttano SFTP e servizi cloud, dimostrando ulteriormente il loro approccio sofisticato alle intrusioni informatiche.

In particolare, gli esperti di sicurezza hanno rivelato una significativa sovrapposizione tra i payload ransomware utilizzati da Hellcat e Morpheus, con note di riscatto simili condivise anche da entrambi i gruppi, insieme al Team Underground. Sebbene gli analisti di SentinelOne abbiano identificato codici quasi identici nei payload di Hellcat e Morpheus, non è chiaro se ciò indichi una collaborazione o un codice sorgente condiviso. Entrambi i payload mostrano anche caratteristiche simili su VirusTotal, ma non ci sono prove sufficienti per confermare se questa sovrapposizione indichi coordinazione o l’uso di modelli comuni.

La scorsa settimana, un membro del gruppo ransomware Hellcat ha annunciato il furto di migliaia di documenti interni da Orange Group, provenienti principalmente dalla filiale rumena di Orange. Orange ha confermato che la violazione è avvenuta su un’applicazione non critica ed è attivamente impegnata a ridurre al minimo il suo impatto.

Per contrastare proattivamente gli attacchi ransomware sofisticati, oltre a qualsiasi minaccia in evoluzione, i team di sicurezza possono fare affidamento su SOC Prime Platform per la difesa cibernetica collettiva, offrendo una suite di prodotti pronta per l’impresa per sviluppare una strategia di cybersecurity a prova di futuro. Anche i ricercatori individuali possono accedere personalmente alla SOC Prime Platform con nuovi abbonamenti Solo. Sfrutta il Threat Detection Marketplace Solo per feed di minacce globali, informazioni personalizzate e un’ampia libreria di regole Sigma, o utilizza Uncoder AI Solo come IDE privato e co-pilota per l’ingegneria del rilevamento. Disponibile ora con il 50% di sconto sui piani annuali tramite acquisto immediato utilizzando Stripe.