Il gruppo APT legato alla Russia Gamaredon noto per una vasta serie di operazioni cyber offensive contro l’Ucraina riemerge nell’arena delle minacce cyber. La continua campagna avversaria Gamaredon contro l’Ucraina si avvale di file LNK malevoli camuffati da esche correlate alla guerra per distribuire il Remcos backdoor e applica tecniche sofisticate, come il DLL sideloading.

Rileva gli attacchi del Gruppo Gamaredon

The i gruppi di hacker affiliati alla Russia rimangono una minaccia persistente per le organizzazioni globali, affinando continuamente le loro tattiche per eludere la rilevazione. Dall’inizio della guerra su vasta scala in Ucraina, questi gruppi APT hanno intensificato le loro operazioni, utilizzando il conflitto come banco di prova per innovare ed espandere le strategie offensive. Una volta affinati, questi metodi vengono scatenati su obiettivi globali di alto profilo che si allineano con gli obiettivi strategici di Mosca, espandendo il panorama delle minacce cyber in tutto il mondo. Questa attività incessante costringe i professionisti della sicurezza a cercare contenuti di rilevazione affidabili e strumenti avanzati di rilevazione e caccia alle minacce per stare al passo con gli avversari in evoluzione.

Per individuare gli attacchi del gruppo APT Gamaredon supportati dalla Russia nelle prime fasi, i difensori cyber potrebbero affidarsi a SOC Prime Platform che offre una suite completa di prodotti per l’ingegneria della rilevazione alimentata dall’AI, la caccia alle minacce automatizzata e la rilevazione avanzata delle minacce. Basta premere il Scopri le rilevazioni pulsante qui sotto e approfondire immediatamente il set di regole Sigma curato che affronta la campagna Gamaredon per diffondere Remcos.

Tutte le regole sono compatibili con molteplici tecnologie SIEM, EDR e Data Lake e mappate sul framework MITRE ATT&CK® per semplificare l’indagine sulle minacce. Inoltre, ogni regola è arricchita con metadati estesi, inclusi link CTI, cronologie degli attacchi, raccomandazioni per il triage e altro.

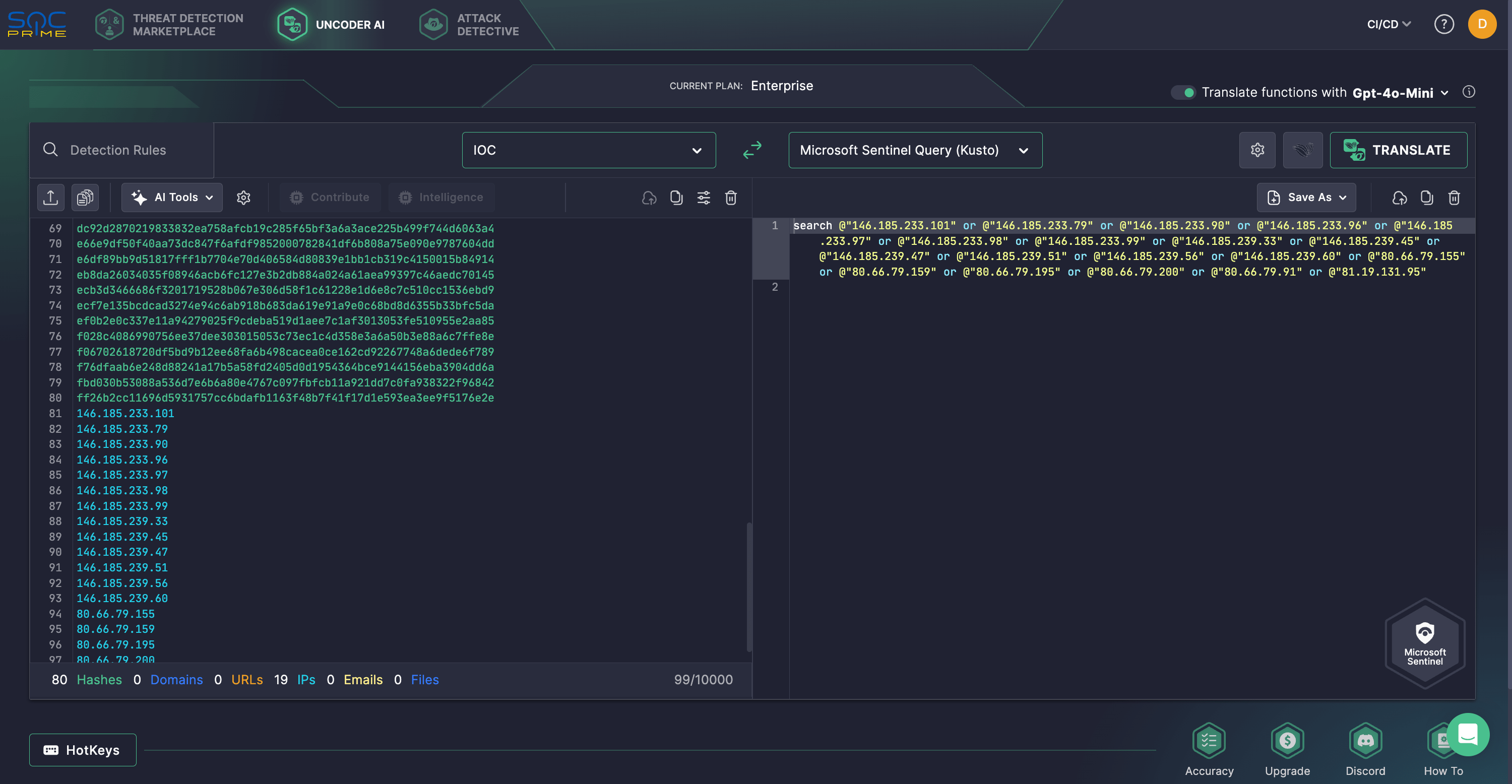

Inoltre, i professionisti della sicurezza possono cercare IOC dall’ultimo rapporto di Cisco Talos sulla più recente campagna Gamaredon. Con Uncoder AI che agisce come un’AI privata non agentica per l’ingegneria della rilevazione informata dalle minacce, i difensori possono abilitare rapide ricerche IOC analizzando automaticamente questi IOC e trasformandoli in query personalizzate adattate per la piattaforma SIEM o EDR scelta.

E c’è molto di più che Uncoder AI può offrire. A marzo, SOC Prime ha rilasciato un importante aggiornamento di Uncoder AI, che offre capacità di AI LLM illimitate e incentrate sulla privacy, permettendoti di mantenere sempre il controllo della tua interazione con l’AI. Rileva automaticamente la lingua del tuo codice e ottieni un riepilogo conciso o un albero decisionale approfondito, potenzia le tue strategie di rilevazione con tag di codice alimentati da MITRE ATT&CK® ML e completamento automatico illimitato, e ottimizza la tua query nella lingua nativa con l’AI.

I professionisti della sicurezza che cercano ulteriori contenuti di rilevazione relativi ai TTP di Gamaredon per analizzare retrospettivamente l’attività del gruppo potrebbero navigare nel Threat Detection Marketplace usando i seguenti tag: “UAC-0010”, “Gamaredon”, “Hive0051”, “ACTINIUM”, “Primitive Bear”, “Armageddon Group”, “Aqua Blizzard”, “WINTERFLOUNDER”, “UNC530”, “Shuckworm.”

Analisi della Campagna Gamaredon: Ultimi attacchi che diffondono Remcos

Il gruppo APT sponsorizzato dallo stato russo noto come Gruppo Gamaredon (alias Hive0051, UAC-0010, o Armageddon APT) ha condotto campagne di cyber-spionaggio contro organizzazioni ucraine dal 2014, intensificando i suoi attacchi dopo l’invasione su vasta scala della Russia dell’Ucraina il 24 febbraio 2022. Nonostante il conflitto in corso, il gruppo ha mantenuto un livello di attività costante, distribuendo continuamente i suoi strumenti malevoli e rimanendo l’entità di hacking più persistente che mira all’Ucraina.

I ricercatori di Cisco Talos hanno scoperto una campagna Gamaredon in corso che si basa su spear-phishing per prendere di mira gli utenti ucraini con file LNK armati che si mascherano da documenti di Office. Attiva da novembre 2024, l’ultima campagna del gruppo sfrutta temi legati alla guerra per consegnare il Remcos backdoor. Sebbene il metodo di consegna esatto rimanga poco chiaro, i ricercatori sospettano che Gamaredon continui a utilizzare email di phishing, allegando direttamente il file ZIP o fornendo un link per scaricarlo da un server remoto.

Degno di nota, il RAT Remcos sfruttato nella più recente operazione offensiva di Gamaredon è comunemente abusato dai cybercriminali per il furto di dati e la manipolazione dei sistemi ed è da tempo parte dell’arsenale avversario di diversi collettivi di hacker che prendono di mira l’Ucraina. Ad esempio, il gruppo di hacker supportato dalla Russia UAC-0050 ha armato Remcos in attacchi di phishing, principalmente contro enti statali ucraini.

Gamaredon è stato precedentemente noto per aver sfruttato il tema dell’invasione dell’Ucraina nelle sue campagne di phishing, e questa operazione segue lo stesso schema. Il gruppo distribuisce file LNK malevoli all’interno di archivi ZIP, spesso mascherandoli da documenti Office con nomi file legati all’invasione.

La più recente campagna di Gamaredon utilizza file LNK malevoli contenenti script PowerShell offuscati per scaricare ed eseguire il backdoor Remcos mentre visualizza un file esca per mascherare l’infezione. Questi script utilizzano il cmdlet Get-Command per bypassare la rilevazione basata su stringhe. I server di payload, con sede in Germania e Russia, limitano l’accesso alle vittime ucraine.

Una volta scaricato, il file ZIP viene estratto nella cartella %TEMP%, dove un’applicazione legittima carica una DLL malevola tramite sideloading. Questa tecnica decritta ed esegue il payload finale di Remcos, eludendo le difese tradizionali. Le email di phishing probabilmente includono allegati ZIP diretti o link per scaricarli.

La campagna sfrutta temi geopolitici e l’analisi dei metadati suggerisce che solo due macchine abbiano generato questi file LNK, il che si allinea con le tattiche precedenti di Gamaredon.

L’uso di tecniche avanzate da parte degli avversari nella più recente campagna Gamaredon, come il DLL sideloading, server geo-fenced, e esche tematiche di phishing indica i continui sforzi del gruppo di mirare all’Ucraina in mezzo ai disordini geopolitici. Per contrastare queste minacce, le organizzazioni sono incoraggiate a rafforzare le loro difese su larga scala. SOC Prime Platform per la difesa cyber collettiva dota i team di sicurezza di tecnologie all’avanguardia che uniscono AI, automazione e intelligence sulle minacce in tempo reale per aiutarli a difendersi in modo proattivo contro gli attacchi APT e le minacce cyber in evoluzione.