Consigli Essenziali per Avanzare nel SOC Prime Threat Bounty Program

In qualità di ingegnere della rilevazione, analista SOC e cacciatore di minacce, unirti al Threat Bounty Program di SOC Prime apre la porta a una crescita professionale significativa all’interno di una comunità di cybersecurity riconosciuta a livello globale. Il Programma è progettato per sfruttare l’esperienza nell’ingegneria della rilevazione, permettendo ai membri di contribuire con contenuti di alto valore per l’uso da parte dei team di sicurezza nelle organizzazioni di tutto il mondo, beneficiando al contempo di premi e riconoscimenti continui.

Che tu stia cercando di stabilire la tua base o ottimizzare le tue strategie esistenti per i contributi, questi insight ti aiuteranno a dare un forte impatto alla difesa cibernetica globale con il tuo contributo

Linee Guida Principali per i Membri: Cosa Devi Sapere

Il SOC Prime Threat Bounty Program è progettato per i contributori individuali che presentano lavori originali. È aperto solo a ricercatori individuali indipendenti, non rappresentanti di aziende o imprese. Il nostro Programma non è un corso educativo, quindi ci si aspetta che tutti i partecipanti già possiedano le abilità necessarie per creare regole di rilevamento minacce efficaci utilizzabili in infrastrutture complesse del mondo reale.

I membri del Threat Bounty sono responsabili di assicurare che il loro contenuto sia originale e privo di qualsiasi conflitto di interesse. Le presentazioni devono essere uniche e create personalmente, assicurando il rilascio di rilevamenti di alta qualità e affidabili. Copiare o riutilizzare i contenuti di qualcun altro per i tuoi contributi è severamente proibito – le tue presentazioni devono dimostrare la tua capacità di affrontare sofisticate minacce informatiche come membro del Threat Bounty Program. Questo principio si riflette nel sistema di ricompensa, che incentiva il professionalismo individuale e la qualità delle regole. Una rilevazione di alta qualità con valore a lungo termine e regole per affrontare le emergenti minacce informatiche guadagnano ricompense più elevate, motivandoti a perfezionare continuamente le tue competenze.

Migliora la Tua Esperienza: Esplora Uncoder AI

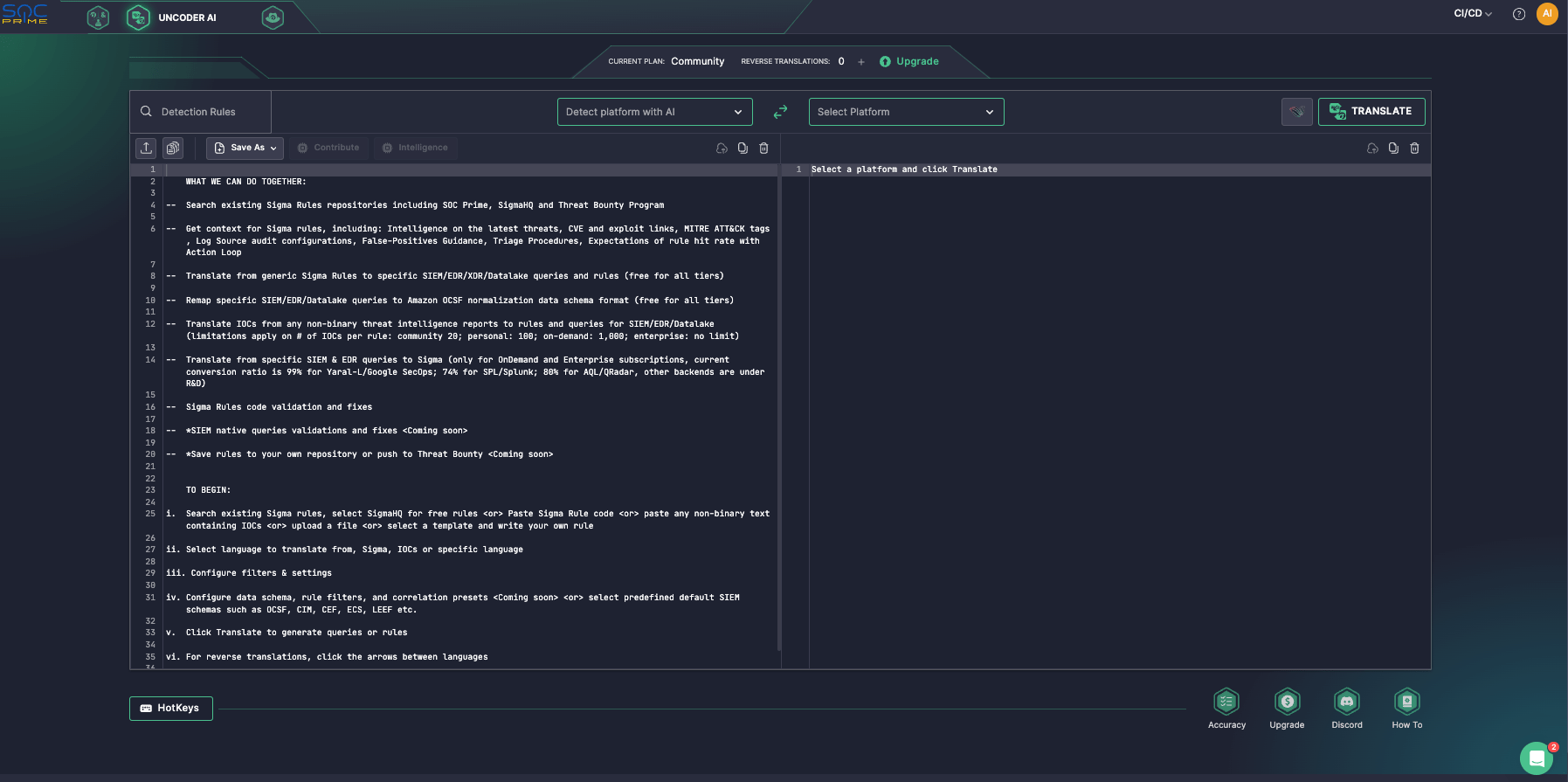

Per garantire un’esperienza di successo nel programma di ricompense di SOC Prime, è essenziale comprendere come utilizzare appieno le capacità di Uncoder AI. Uncoder AI è stato introdotto nel Threat Bounty Program, e come copilota nell’ingegneria della rilevazione, è stato progettato per fornire ai membri del Programma gli strumenti necessari per creare, validare e perfezionare le presentazioni in modo efficace.

Per ottenere il massimo da questo strumento, prenditi il tempo per esplorare l’intera gamma di capacità. SOC Prime offre una varietà di risorse e opportunità, tra cui accesso gratuito a Uncoder AI, guide, post del blog, e un video tutorial per aiutarti a navigare in Uncoder AI e capire come tutto funziona in particolare per i membri del Threat Bounty.

Sia che tu sia un nuovo membro o un membro esperto, familiarizzare con le risorse di SOC Prime è essenziale per massimizzare la tua produttività, rimanere allineato con gli standard del Programma e migliorare il tuo successo.

Migliori Pratiche per la Presentazione delle Regole di Rilevamento

La pubblicazione di successo e la monetizzazione delle regole di Threat Bounty Detection richiedono un approccio strategico e attenzione ai dettagli. Ecco punti chiave che possono aiutarti a creare presentazioni che si distinguono e massimizzano le tue ricompense:

- Rimani aggiornato sulle minacce attuali. I contributori di successo presentano contenuti che affrontano minacce recenti e di grande impatto. Concentrati su incidenti di alto profilo, malware e tecniche di attacco ampiamente utilizzate sul campo. Sfrutta le risorse disponibili – utilizza piattaforme di intelligence sulle minacce, rapporti pubblici o la tua ricerca di laboratorio privata per garantire che le tue presentazioni siano allineate con le tendenze minacciose attuali.

- Usa gli standard e il formato di creazione delle regole raccomandati. Segui il formato specifico per i tuoi contributi Sigma or Roota , inclusi valori di campo corretti e applicabili, informazioni pertinenti per la sezione descrizione, mappature MITRE, ecc. Mantieni la sintassi delle regole chiara e assicurati che la logica delle regole sia ottimizzata per le prestazioni.

- Metti in risalto accuratezza, applicabilità e prestazioni. Approccia la creazione delle tue regole prestando attenzione alle impostazioni di alto profilo e ai metodi di rilevamento preziosi per le organizzazioni di varie dimensioni e contesti tecnologici — infrastrutture cloud, reti ibride e ecosistemi multipiattaforma. Dai priorità alle regole che rilevano i modelli di comportamenti malevoli. Concentrati su logiche di rilevamento precise e azionabili che puntano a comportamenti di minaccia realistici e minacce emergenti con un rumore minimo.

- Testa, valida e ripeti. Per garantire che tutti i membri del Programma possano accedere agli strumenti e agli aggiornamenti più recenti di SOC Prime, tutte le presentazioni del Threat Bounty sono accettate solo tramite Uncoder AI. Controllare il codice del tuo rilevamento con Warden, lo strumento di validazione integrato, è un passaggio obbligatorio per le presentazioni di Threat Bounty, e le regole che lo falliscono non possono procedere oltre.

- Invia i tuoi contenuti e gestisci i feedback. Inoltre, il team di SOC Prime esaminerà la tua presentazione prima del rilascio. Tuttavia, tieni presente che non forniamo consulenze individuali o feedback dettagliati su come rendere accettabile la tua regola. Invece, suggeriamo di discutere le tue idee e sfide con la comunità del Threat Bounty sul nostro server Discord , che può fornirti feedback aggiuntivi e consigli da parte dei membri della comunità. Inoltre, è una buona idea riferirsi regolarmente alle linee guida del Threat Bounty Program per assicurarti che le tue presentazioni soddisfino tutti i requisiti e le tue regole vengano rilasciate con una sola iterazione in fase di revisione.

Ottieni Maggior Successo e Massimizza le Tue Ricompense

Per sfruttare al meglio la tua partecipazione nel Threat Bounty Program, considera questi approcci collaudati che ti aiuteranno a distinguerti e ad avere successo:

Offri competenze esclusive. Tieni presente che le regole di rilevamento degli autori del Threat Bounty pubblicate sulla piattaforma di SOC Prime per la monetizzazione sono aggiunte esclusive di competenze collettive esternalizzate ai team e alle organizzazioni che si affidano alla piattaforma di SOC Prime. Ciò significa che non stai colmando lacune – stai fornendo approfondimenti critici e soluzioni avanzate. Approccia ogni presentazione del Threat Bounty come un lavoro scientifico – originale, ben ricercato e meticolosamente elaborato per servire la comunità globale.

Segui le raccomandazioni e i feedback. Presta attenzione alle raccomandazioni fornite nelle guide del Programma – questo indirizzerà il tuo lavoro verso i bisogni delle organizzazioni che utilizzano la piattaforma di SOC Prime e aumenta le possibilità che le tue presentazioni siano richieste. Inoltre, mentre il team di verifica esamina le tue presentazioni e fornisce feedback, agire costantemente sulle loro raccomandazioni assicura che le tue future presentazioni abbiano un tasso di successo più elevato.

Invia regolarmente, con scopo. Inviare regolarmente regole di alta qualità aiuta a costruire il tuo marchio individuale come contributore fidato. Ogni rilevamento inviato dovrebbe essere significativo, concentrandosi su minacce di alta priorità, e le tue regole di alta qualità dovrebbero riflettere il tuo miglior lavoro.

Approfondimenti Finali

Threat Bounty Program offre un’opportunità unica e preziosa per ingegneri della rilevazione, analisti SOC e cacciatori di minacce di avere un reale impatto ed elevare la propria competenza presentando rilevamenti originali di alta qualità in un ambiente di sana competizione professionale. Concentrandoti su innovazione, qualità e coerenza, puoi massimizzare il tuo successo e avere una fonte aggiuntiva di guadagno monetizzando le tue competenze in ingegneria della rilevazione.