Gli attacchi di phishing contro gli enti statali ucraini che diffondono diverse varianti di malware non sono stati una rarità nel corso del 2022. Poco dopo un attacco informatico di phishing contro l’Ucraina che distribuiva il malware DolphinCape, un’altra campagna di phishing sta scuotendo l’arena delle minacce informatiche.

Il 18 dicembre 2022, i ricercatori del CERT-UA hanno emesso l’ultimo avviso tracciato come CERT-UA#5709, avvertendo i difensori informatici degli attacchi di phishing contro enti statali ucraini, in particolare prendendo di mira gli utenti del sistema DELTA. In questa campagna in corso, gli utenti compromessi hanno ricevuto una notifica che li sollecitava ad aggiornare i loro certificati nel sistema DELTA, una soluzione cloud per la consapevolezza situazionale in tempo reale sul campo di battaglia. L’apertura di un allegato PDF trappola mascherato da contenuto legittimo di digesto innesca una catena di infezioni, che diffonde ulteriormente il software malevolo FateGrab/StealDeal sui sistemi colpiti.

Distribuzione del Malware FateGrab/StealDeal: Analisi della Campagna di Phishing Coperta da CERT-UA#5709

L’ultimo avviso CERT-UA#5709 copre i dettagli degli attacchi di phishing in corso che prendono di mira gli utenti ucraini del sistema militare basato sullo Stato DELTA. Il 18 novembre 2022, i ricercatori del CERT-UA sono stati avvisati dal Centro per l’Innovazione e lo Sviluppo delle Tecnologie di Difesa del Ministero della Difesa dell’Ucraina della campagna malevola che sfrutta false notifiche degli aggiornamenti di certificazione DELTA usate come esche di phishing.

DELTA (anche Delta) è la piattaforma nazionale basata su cloud per la consapevolezza situazionale sul campo di battaglia sviluppata secondo gli standard NATO, che fornisce una comprensione olistica dello spazio di battaglia in tempo reale e integra tutti i dati sul nemico da più sensori e fonti in una mappa digitale.

Nella campagna avversaria in corso, gli attori minacciosi tracciati come UAC-0142 diffondono allegati PDF via email e messaggeri che possono potenzialmente innescare una catena di infezioni e distribuire il malware FateGrab/StealDeal sui computer dei destinatari nel mirino. Questi allegati PDF si mascherano da digesti legittimi e ingannano le vittime portandole a seguire un link a un archivio ZIP malevolo. L’apertura di questo link porta al download dell’ certificates_rootca.zip archivio, che contiene un file eseguibile protetto tramite offuscamento con VMProtect. L’esecuzione di quest’ultimo innesca la creazione di più file DLL basati su VMProtect insieme ad un altro file eseguibile, che simula il processo di installazione del certificato. Di conseguenza, i sistemi compromessi possono essere infettati con FateGrab basato sul malevolo FileInfo.dll and ftp_file_graber.dll file DLL e campioni di malware StealDeal. Quest’ultimo può esfiltrare dati sfruttando più browser Internet.

Rilevamento dell’Attività Malevola UAC-0142

Per aiutare i difensori cibernetici ad identificare tempestivamente un’infezione causata dal malware FateGrab/StealDeal e attribuita all’attività avversaria del gruppo UAC-0142, la Piattaforma SOC Prime cura un elenco di regole Sigma dedicate. Per una ricerca semplificata delle rilevazioni pertinenti, esse sono filtrate tramite il tag personalizzato corrispondente “UAC-0142” basato sul gruppo identificato. Le sopracitate regole Sigma sono allineate con il quadro di lavoro MITRE ATT&CK® e sono immediatamente convertibili nei formati lingvistici leader del settore SIEM, EDR e XDR.

Clicca il bottone Esplora Rilevazioni per approfondire immediatamente l’elenco curato delle regole Sigma relative all’attività avversaria del gruppo UAC-0142. Gli ingegneri della sicurezza possono anche ottenere intuizioni nel contesto delle minacce informatiche comprensibile arricchito con riferimenti MITRE ATT&CK e CTI, mitigazioni, binari eseguibili pertinenti e metadati aggiuntivi per risparmiare tempo nella ricerca delle minacce.

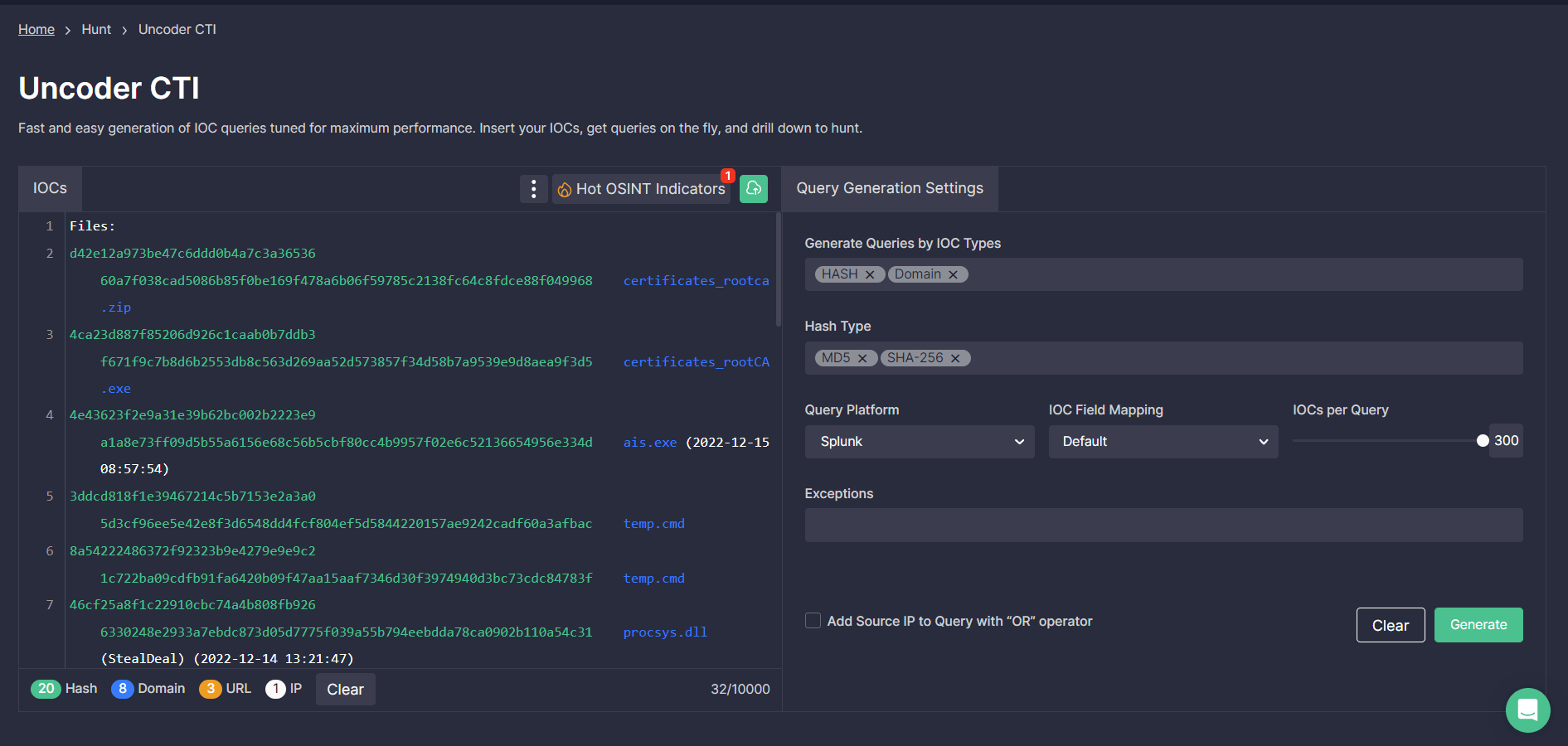

Le squadre di sicurezza possono anche cercare IOC rilevanti coperti nell’ultimo avviso CERT-UA#5709 tramite Uncoder CTI. Usa lo strumento per generare automaticamente query IOC ottimizzate per le prestazioni personalizzate per le esigenze di sicurezza e procedi a cacciare le minacce attribuite all’attività malevola del UAC-0142 direttamente nel tuo ambiente SIEM o XDR.

Contesto MITRE ATT&CK®

Per esplorare il contesto MITRE ATT&CK collegato all’attività malevola degli attori di minaccia UAC-0142 che prendono di mira gli utenti ucraini di DELTA e diffondono il malware FateGrab/StealDeal, consulta la tabella sotto. Le regole Sigma fornite sono mappate a ATT&CK v12 affrontando le tattiche e le tecniche corrispondenti: