A stretto seguito degli attacchi ransomware Interlock, che hanno utilizzato un nuovo RAT personalizzato distribuito tramite una variante modificata di ClickFix chiamata FileFix, è emersa una nuova campagna malevola che sfrutta anch’essa un sito di distribuzione malware a tema ClickFix. I difensori hanno scoperto una nuova operazione globale di ransomware Epsilon Red iniziata a luglio 2025, in cui gli attaccanti utilizzano pagine di verifica ClickFix false e si spacciano per molteplici piattaforme popolari per ingannare gli utenti. La campagna si basa su tattiche di social engineering per indurre le vittime a eseguire file HTA malevoli tramite ActiveX, attivando la consegna nascosta del payload e l’esecuzione del ransomware.

Rilevamento degli Attacchi Ransomware Epsilon Red

Nel primo trimestre 2025, Check Point ha osservato un aumento del 126% negli attacchi ransomware, con una media di 275 incidenti giornalieri, pari a un incremento del 47% rispetto all’anno precedente. Il rapporto “The State of Ransomware 2025” di Symantec evidenzia diverse vulnerabilità operative che espongono le organizzazioni. Il problema più frequentemente citato è stata la mancanza di competenze interne, riscontrata nel 40,2% delle organizzazioni colpite. A stretto giro, lacune di sicurezza non identificate sono state responsabili nel 40,1% dei casi. Completa il podio la carenza di personale o capacità, che ha contribuito al 39,4% degli attacchi riusciti.

Mentre continuano a emergere nuove varianti di ransomware e gli attori malevoli adottano tecniche di distribuzione innovative, come il metodo Click-Fix utilizzato da Epsilon Red, i difensori informatici devono affidarsi a contenuti di rilevamento tempestivi e di alta qualità, nonché a strumenti avanzati di cybersecurity, per stare al passo con un panorama di minacce in rapido cambiamento.

Registrati alla piattaforma SOC Prime per rilevare potenziali minacce, come il ransomware Epsilon Red, nelle fasi più precoci. La piattaforma offre intelligence sulle minacce aggiornata e contenuti di rilevamento azionabili, supportati da una suite completa di prodotti per l’ingegneria di rilevamento potenziata dall’AI, threat hunting automatizzato e rilevamento avanzato. Clicca sul pulsante Esplora Rilevamenti qui sotto per accedere a uno stack curato di regole di rilevamento progettate per identificare e rispondere all’attività del ransomware Epsilon Red.

Tutte le regole della piattaforma SOC Prime sono compatibili con molteplici soluzioni SIEM, EDR e Data Lake e mappate al framework MITRE ATT&CK®. Ogni regola include inoltre metadata dettagliati, come riferimenti di threat intel, timeline di attacco, raccomandazioni per il triage e altro ancora.

In alternativa, i difensori informatici possono applicare il tag più ampio “Ransomware” per accedere a una gamma più estesa di regole di rilevamento relative ad attacchi ransomware globali.

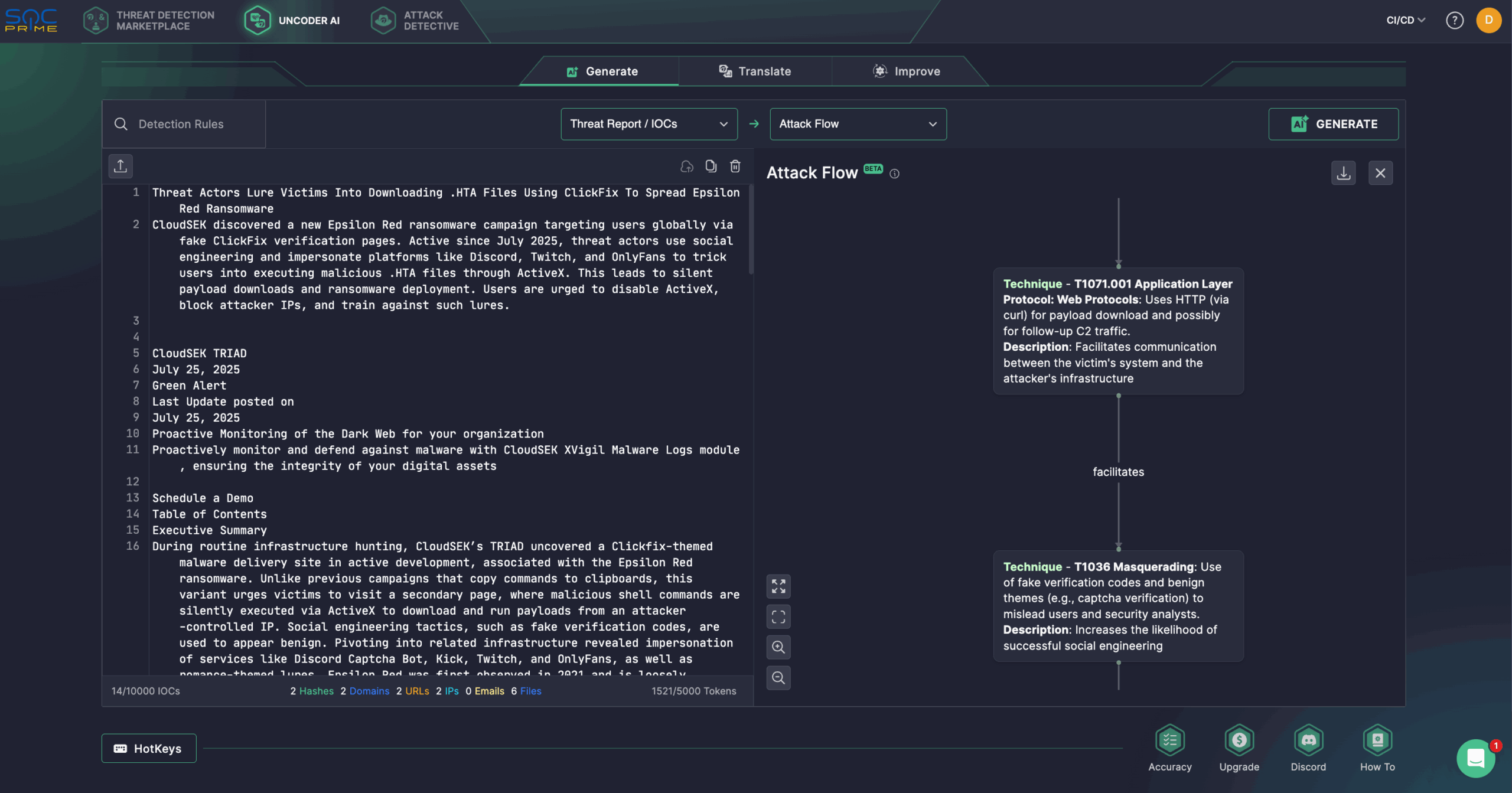

Inoltre, gli esperti di sicurezza possono semplificare le indagini sulle minacce utilizzando Uncoder AI, un IDE privato e co-pilota per l’ingegneria di rilevamento basata su threat intelligence. Genera algoritmi di rilevamento da report di minacce grezzi, esegue rapide scansioni di IOC, predice tag ATT&CK, ottimizza il codice delle query con suggerimenti AI e lo traduce in diversi linguaggi per SIEM, EDR e Data Lake. Per esempio, i professionisti della sicurezza possono utilizzare la ricerca del team TRIAD di CloudSEK per generare in pochi clic un diagramma Attack Flow.

Analisi dell’Attacco Ransomware Epsilon Red

Nel maggio 2021, i ricercatori Sophos hanno identificato una nuova variante ransomware chiamata Epsilon Red durante l’analisi di un incidente che ha coinvolto una società alberghiera statunitense. Sviluppato in Go e compilato come binario Windows a 64 bit, il malware si concentra esclusivamente sulla crittografia dei file, delegando tutte le altre attività d’attacco — come preparazione del sistema ed esecuzione — a più di una dozzina di script PowerShell. Nonostante una offuscazione relativamente semplice, questi script sono riusciti a eludere la maggior parte delle soluzioni antivirus mainstream. La nota di riscatto presenta evidenti somiglianze stilistiche e grammaticali con quelle utilizzate dal gruppo REvil, suggerendo un possibile legame, anche se le tecniche e l’infrastruttura operativa del malware risultano altrimenti uniche.

Il team TRIAD di CloudSEK ha recentemente scoperto un sito di distribuzione malware in stile ClickFix legato al ransomware Epsilon Red, ancora in fase di sviluppo attivo. A differenza delle varianti precedenti, che si affidavano all’esecuzione di payload tramite clipboard, questa campagna indirizza gli utenti a una pagina secondaria dove comandi shell malevoli vengono eseguiti in modo nascosto tramite ActiveX, consentendo il download e l’esecuzione di payload da indirizzi IP controllati dagli attaccanti. La campagna usa tattiche ingannevoli come richieste di verifica false per apparire legittima. L’analisi infrastrutturale ha rivelato servizi contraffatti tra cui Discord Captcha Bot, Kick, Twitch e OnlyFans, insieme a esche di social engineering a tema romantico.

La campagna rappresenta rischi significativi, a partire dal compromesso degli endpoint attraverso i browser web. Sfruttando l’interfaccia ActiveXObject, gli attaccanti possono eseguire codice malevolo da remoto durante la sessione di navigazione dell’utente, bypassando efficacemente le difese standard contro il download. Questa tecnica apre la strada a un’infiltrazione più profonda nel sistema, inclusi movimenti laterali e l’eventuale esecuzione del ransomware.

A complicare la minaccia, gli attaccanti usano l’imitazione di marchi noti, come Discord CAPTCHA e piattaforme di streaming popolari, per ridurre i sospetti degli utenti e aumentare l’efficacia del social engineering. L’uso ricorrente di siti di distribuzione malware a tema, come cloni di ClickFix ed esche romantiche, evidenzia una strategia deliberata e un’infrastruttura sostenuta, suggerendo un’operazione di minaccia ben pianificata e in corso.

Come possibili contromisure contro il ransomware Epsilon Red, le organizzazioni dovrebbero disabilitare le interfacce di scripting legacy come ActiveX e Windows Script Host tramite Group Policy su tutti i sistemi. Integrare feed di threat intelligence in tempo reale è fondamentale per bloccare IP, domini e IOC noti controllati dagli attaccanti associati alle operazioni ClickFix. Inoltre, la formazione regolare sulla consapevolezza della sicurezza dovrebbe simulare scenari di impersonificazione che coinvolgono piattaforme popolari come Discord e Twitch per preparare gli utenti a riconoscere e evitare pagine di verifica false e esche di social engineering. Per anticipare gli attacchi ransomware e altre minacce emergenti di qualsiasi scala e sofisticazione, le organizzazioni possono sfruttare la suite completa di SOC Prime supportata da AI, automazione e CTI in tempo reale, rafforzando le difese su larga scala.