Sulla scia della riemersione di una versione più avanzata NonEuclid RAT nel panorama delle minacce informatiche, una nuova iterazione di malware nota come la backdoor Eagerbee rappresenta una minaccia crescente per le organizzazioni del Medio Oriente, prendendo principalmente di mira i fornitori di servizi Internet (ISP) e le agenzie statali. La versione migliorata della backdoor EAGERBEE può distribuire payload, scansionare i file system ed eseguire shell di comando, mostrando una significativa evoluzione delle sue capacità offensive.

Rilevare le infezioni da malware EAGERBEE

Nel 2024, gli attacchi informatici sono aumentati globalmente, con le organizzazioni che hanno subito in media 1.308 attacchi a settimana. Inoltre, la varietà di varianti di malware e delle tecniche di attacco continua a crescere, con i ricercatori che hanno registrato un aumento del 30% del volume globale di malware rispetto al 2023. Con l’espansione della superficie di attacco e l’evoluzione delle metodiche di infiltrazione, rilevare proattivamente potenziali intrusioni è diventata una sfida sempre più difficile.

Per aiutare i difensori informatici a individuare l’intrusione nelle fasi iniziali, SOC Prime Platform per la difesa informatica collettiva offre la più vasta raccolta mondiale di algoritmi di rilevamento per minacce emergenti supportata da un set di strumenti avanzati per il rilevamento e la ricerca delle minacce.

Premi il Esplora Rilevamenti pulsante qui sotto per accedere a un set curato di regole Sigma che trattano le infezioni EAGERBEE. Tutte le regole sono mappate sul framework MITRE ATT&CK e compatibili con oltre 30 soluzioni SIEM, EDR e Data Lake. Inoltre, i rilevamenti sono arricchiti con metadati dettagliati, inclusi CTI riferimenti, cronologie degli attacchi, configurazioni di audit e altro ancora.

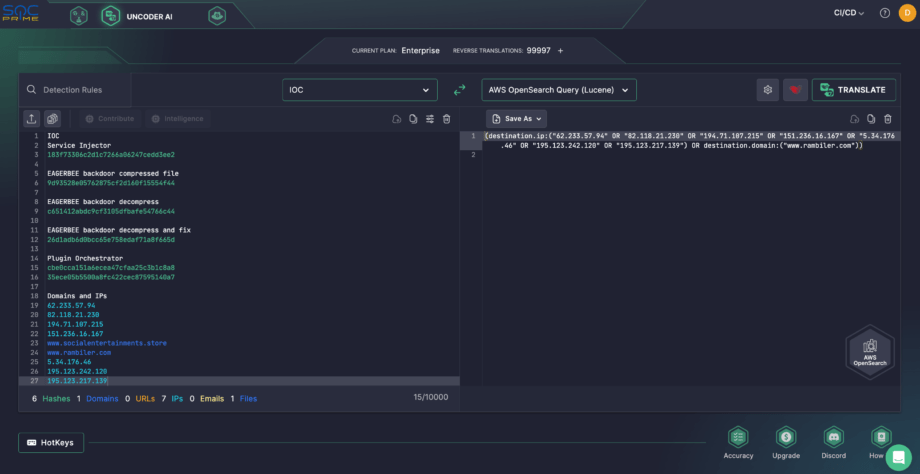

Gli ingegneri della sicurezza possono anche sfruttare Uncoder AI per semplificare il packaging degli IOC e l’analisi retrospettiva dei TTP degli avversari visti negli attacchi EAGERBEE. Converte istantaneamente gli IOC in query personalizzate compatibili con vari linguaggi SIEM, EDR e Data Lake.

Analisi del malware EAGERBEE

I ricercatori di sicurezza informatica hanno scoperto una nuova iterazione del framework malware EAGERBEE, utilizzata dagli attaccanti per prendere di mira ISP e enti governativi nel Medio Oriente. L’ultima versione della backdoor EAGERBEE (alias Thumtais) presenta capacità più sofisticate, come un iniettore di servizi per l’implementazione della backdoor e plugin per la consegna di payload, l’accesso ai file e il controllo remoto, segnando un avanzamento significativo.

L’uso dell’iterazione di malware più recente è attribuito con media fiducia a un gruppo di hacker monitorato come CoughingDown. EAGERBEE è stato inizialmente identificato da Elastic Security Labs, collegato a un gruppo di cyber-spionaggio sponsorizzato dallo stato noto come REF5961. È stato osservato in attacchi di cyber-spionaggio contro agenzie governative del Sud-est asiatico e collegato al collettivo di hacker supportato dalla nazione cinese, che Sophos ha monitorato come “Crimson Palace”. EAGERBEE è stato anche distribuito in più organizzazioni in Asia orientale, con due di esse compromesse attraverso la nefasta vulnerabilità ProxyLogon (CVE-2021-26855) nei server Exchange. Dopo la violazione, sono stati caricati webshells dannosi e utilizzati per eseguire comandi sui server interessati.

Nell’ultima operazione offensiva che arma EAGERBEE, un file DLL iniettore lancia la backdoor per raccogliere dati di sistema ed esfiltrarli a un server remoto tramite socket TCP. Tuttavia, il punto di ingresso esatto rimane poco chiaro. Il server risponde quindi con un Orchestratore di Plugin che segnala i dati di sistema e gestisce i processi in esecuzione. Inoltre, inietta, scarica e gestisce plugin che eseguono comandi per operazioni sui file, gestione dei processi, connessioni remote e servizi di sistema.

EAGERBEE si adatta costantemente per potenziare la sua furtività, permettendogli di eludere le misure di sicurezza tradizionali. Incorporando codice dannoso nei processi legittimi, mantiene le sue attività comuni sotto il radar, rendendo il rilevamento più difficile. L’evoluzione continua del malware sottolinea la necessità critica di una consapevolezza informatica potenziata e di una difesa proattiva. SOC Prime Platform per la difesa informatica collettiva fornisce alle organizzazioni in vari settori industriali e ai ricercatori individuali soluzioni all’avanguardia per superare le minacce informatiche, comprese le varianti di malware emergenti e gli attacchi APT in forte aumento.