In SOC Prime, siamo catturati dalla missione di derivare il massimo valore da ciascun strumento di sicurezza e consentire una protezione efficace dalle minacce emergenti.

Ad agosto 2020, il progetto SIGMA ha adottato il backend Sysmon di SOC Prime. Il backend genera regole Sysmon da aggiungere a una configurazione Sysmon, il che è rivoluzionario per chiunque utilizzi il filtraggio base “include” per Sysmon.

Eventi Sysmon

Il registro eventi Microsoft-Windows-Sysmon/Operational contiene tutti gli eventi generati da Sysmon. La selezione degli eventi (generati dai prodotti di sicurezza che si basano su EventLog) aiuta a portare il monitoraggio complessivo degli eventi in linea e rende semplice analizzarli separatamente.

L’uso efficace di Sysmon come strumento di rilevamento si basa su uno schema di configurazione XML efficace e strutturato. Puoi configurare la tua istanza Sysmon tramite il suo file di configurazione XML. Tieni presente che le operazioni logiche che applichi ai campi possono variare a seconda delle diverse versioni di schema.

Puoi verificare i tipi di eventi supportati dalla versione corrente di Sysmon qui.

Regole Sysmon

Con le Regole Sysmon, puoi impostare il filtraggio nei seguenti modi:

- Filtri EventType

- Filtri EvenType organizzati usando RuleGroups

- Filtri EventType organizzati in Set di Regole all’interno dei RuleGroups

Puoi implementare fino a 2 istanze di ogni EventType – 1 “include” e 1 “exclude” per l’intera configurazione, la relazione predefinita tra i filtri è AND. Se i filtri corrispondono, sono inclusi e inseriti nel registro eventi utilizzando la logica AND.

Gruppi di Regole Sysmon

L’elemento RuleGroup offre l’opportunità di selezionare eventi di azione più dettagliati. Creando più elementi Rule con più filtri è possibile costruire regole di logica complessa.

Un RuleGroup ha opzioni di nome e groupRelation:

- Poiché non esiste un campo dedicato per un nome di RuleGroup nello schema degli eventi, il valore del nome è mostrato sotto il campo RuleName

- Per impostare la logica del RuleGroup, potresti applicare la groupRelation “and” o “or”

Inoltre, dovresti ricordare che è impossibile stabilire un RuleGroup esecutivo solo con diversi elementi dello stesso tipo di filtro (ad esempio, Include-Include). Per il tipo di filtro “Include”, dovrebbe essere collegato un filtro “Exclude” al RuleGroup utilizzando la groupRelation AND.

Per aggiornare la tua configurazione esistente con la Regola Sysmon dal SOC Prime Threat Detection Marketplace:

- Esegui con diritti di amministratore: sysmon.exe -c sysmonconfig.xml

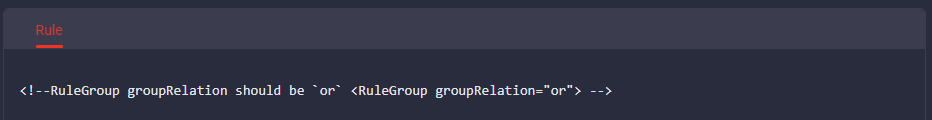

- Controlla il valore groupRelation di RuleGroup all’interno delle istruzioni incluse nella Regola Sysmon:

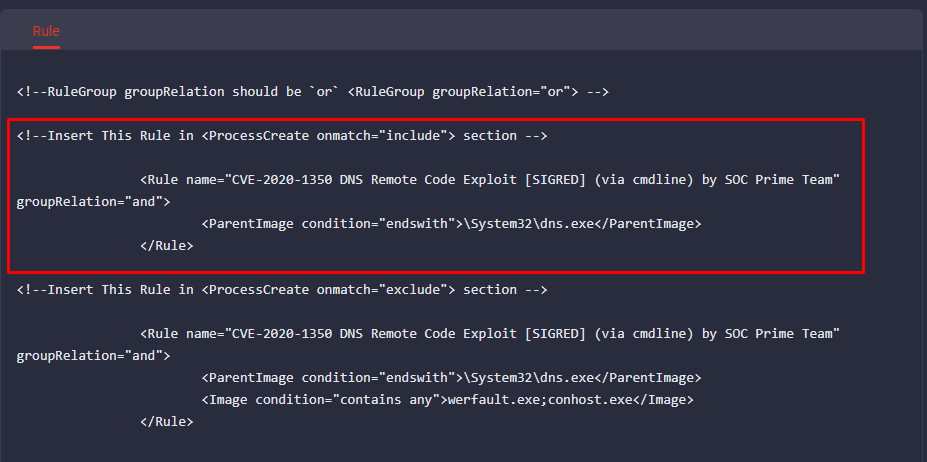

3. Segui ulteriori istruzioni e inserisci il valore del filtro “include” nella sezione RuleGroup appropriata:

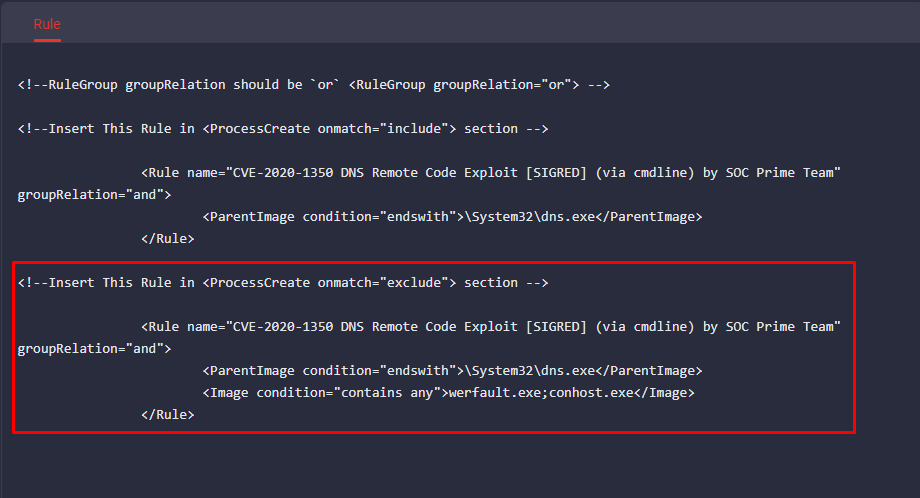

4. Inserisci il valore del filtro “exclude” nella sezione RuleGroup appropriata:

Gli eventi scatenati da una certa regola hanno il valore RuleName aggiunto in modo che tu possa facilmente esplorare i dettagli dell’evento scatenato.

Contenuto di rilevamento per Sysmon

Per ottenere tutto il contenuto applicabile per Sysmon, vai al pannello di ricerca contenuti del Threat Detection Marketplace e scegli Sysmon nella barra della piattaforma.

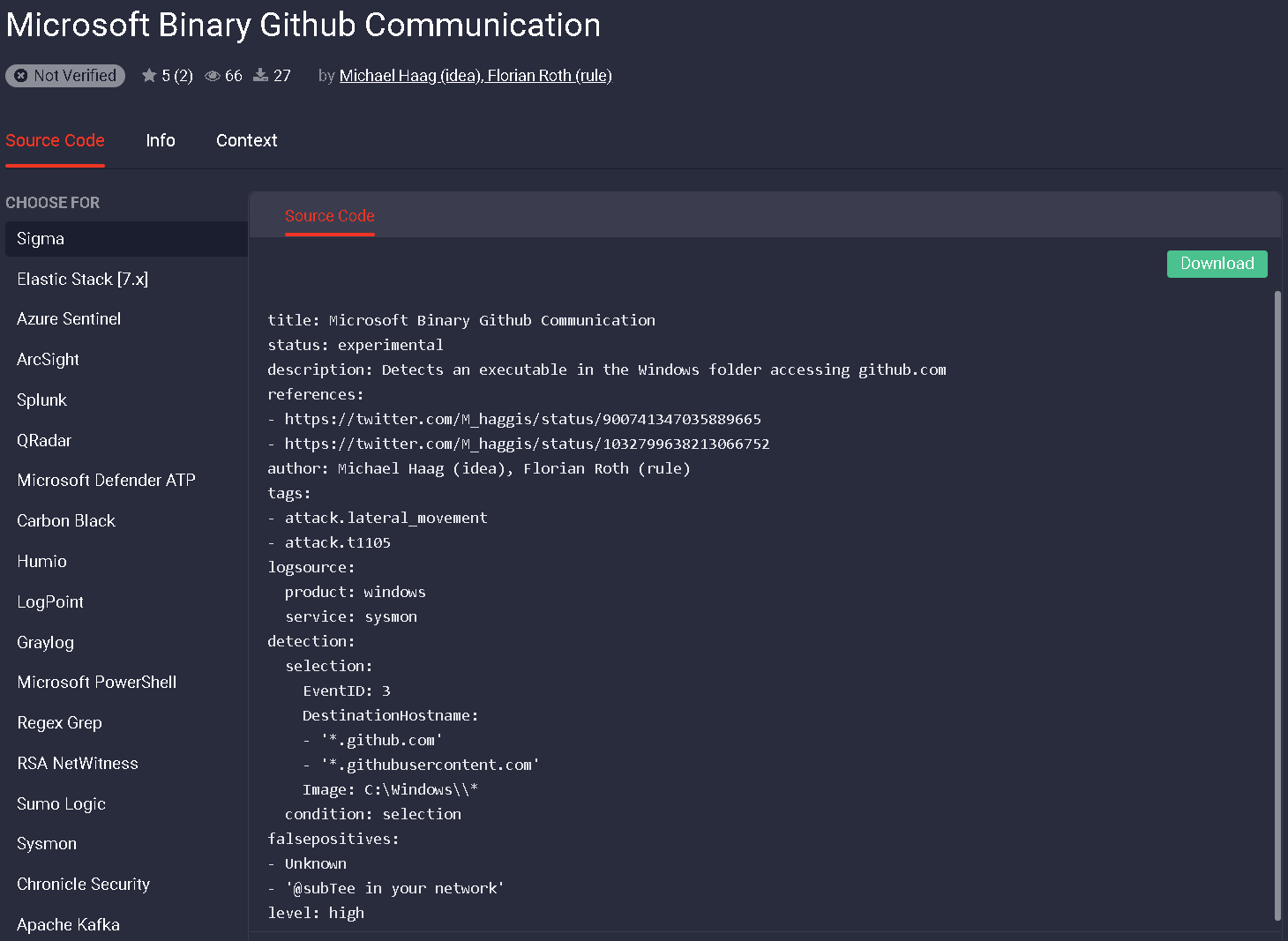

Prendiamo, ad esempio, la regola SIGMA “Microsoft Binary Github Communication” di Michael Hag e Florian Roth. Questa regola cerca qualsiasi connessione di rete a github.com da binari in C:Windows (e tutte le directory figlie).

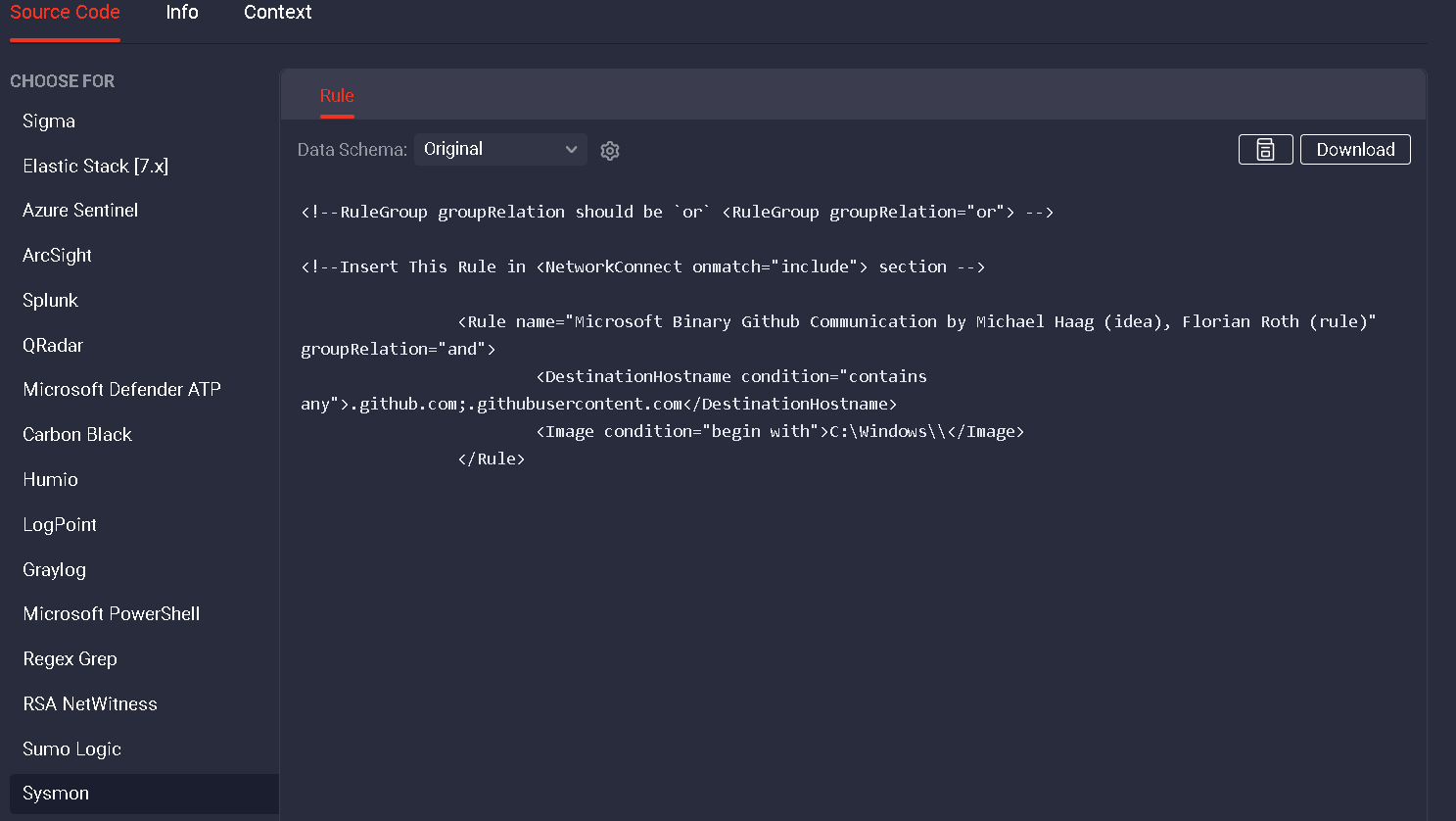

Garantendo che questa attività sia catturata dal nostro filtro basato su “include”, possiamo utilizzare la traduzione generata dal Threat Detection Marketplace selezionando “sysmon”. Come mostrato di seguito, il backend genera un filtro Sysmon basato su “include” per la regola Sigma.

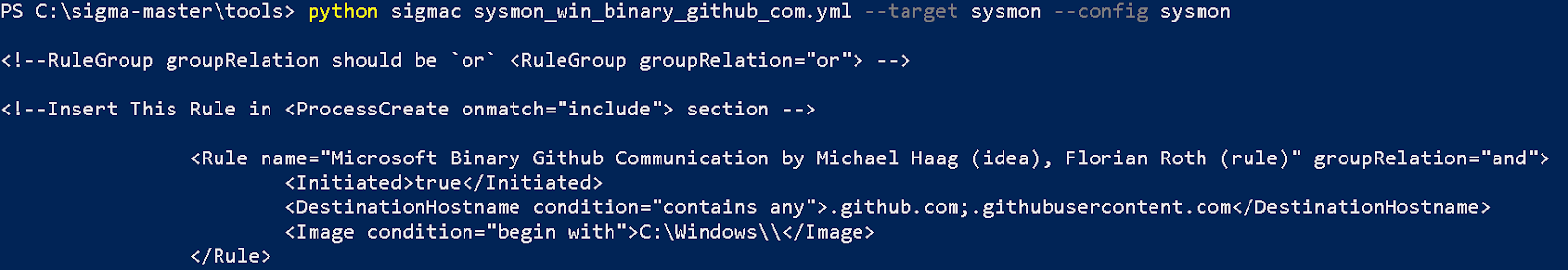

In alternativa, si potrebbe utilizzare il programma python SIGMAC dal repository SIGMA per generare anche la configurazione sysmon. Basta impostare SIGMAC –config e –target su “sysmon”:

![]()

Nota: attualmente sysmon dà precedenza ai filtri “exclude”. Quindi, non puoi, ad esempio, escludere tutto in C:windowssystem32 e selettivamente “includere” binari interessanti (come rundll32.exe). Pertanto, è possibile che la tua configurazione sysmon contenga un’esclusione che causa il fallimento di alcune regole “include” correlate (non vengono generati eventi anche se include corrisponde).

Iscriviti al Threat Detection Marketplace per raggiungere oltre 90.000 regole di Rilevamento e Risposta, parser, query di ricerca e altri contenuti mappati ai quadri CVE e MITRE ATT&CK®. Vuoi creare il tuo contenuto di rilevamento? Unisciti al nostro Threat Bounty Program e contribuisci alle iniziative globali di caccia alle minacce.