Nel primo trimestre del 2024, i difensori hanno scoperto cyberattacchi distruttivi contro i sistemi di tecnologia dell’informazione e della comunicazione (ICT) di circa 20 organizzazioni nel settore delle infrastrutture critiche in 10 regioni dell’Ucraina. CERT-UA ha osservato questa attività tracciata come un cluster di minacce separato, UAC-0133, che, con un alto livello di fiducia, è collegato a un gruppo di cyber-spionaggio UAC-0002 affiliato e sponsorizzato dallo stato russo, noto anche come Sandworm o APT44.

Rileva gli attacchi UAC-0212 collegati al sottocluster APT Sandworm

Il crescente aumento delle campagne offensive rivolte all’Ucraina e ai suoi alleati continua a plasmare l’evoluzione del panorama delle minacce informatiche, con hacker supportati dallo stato russo che utilizzano frequentemente l’Ucraina come terreno di prova per affinare le loro tattiche prima di lanciarle a livello globale.

La piattaforma SOC Prime per la difesa informatica collettiva fornisce ai professionisti della sicurezza un set di algoritmi di rilevamento curati per resistere proattivamente agli attacchi UAC-0212 alias Sandworm o APT44 contro le infrastrutture critiche dell’Ucraina e potenzialmente per rappresentare minacce per le organizzazioni in altri paesi secondo l’ultimo alert CERT-UA#13702 . Fare clic sul pulsante Esplora Rilevamenti per esaminare gli elenchi delle regole Sigma rilevanti, arricchite con CTI attuabile e metadati completi, inclusi cronologie degli attacchi, tassi di falsi positivi e suggerimenti per la configurazione degli audit. Tutti i rilevamenti sono anche completamente compatibili con tecnologie SIEM, EDR e Data Lake di alta gamma per facilitare il rilevamento delle minacce cross-platform.

Per ulteriore contenuto di rilevamento contro attività malevola correlata con il noto collettivo di cyber-spionaggio collegato alla Russia conosciuto con diversi nomi e identificatori, applica i seguenti tag (“UAC-0002,” “UAC-0133,” “Sandworm,” “APT44,” o “Seashell Blizzard”) per ottimizzare la tua ricerca attraverso la piattaforma SOC Prime.

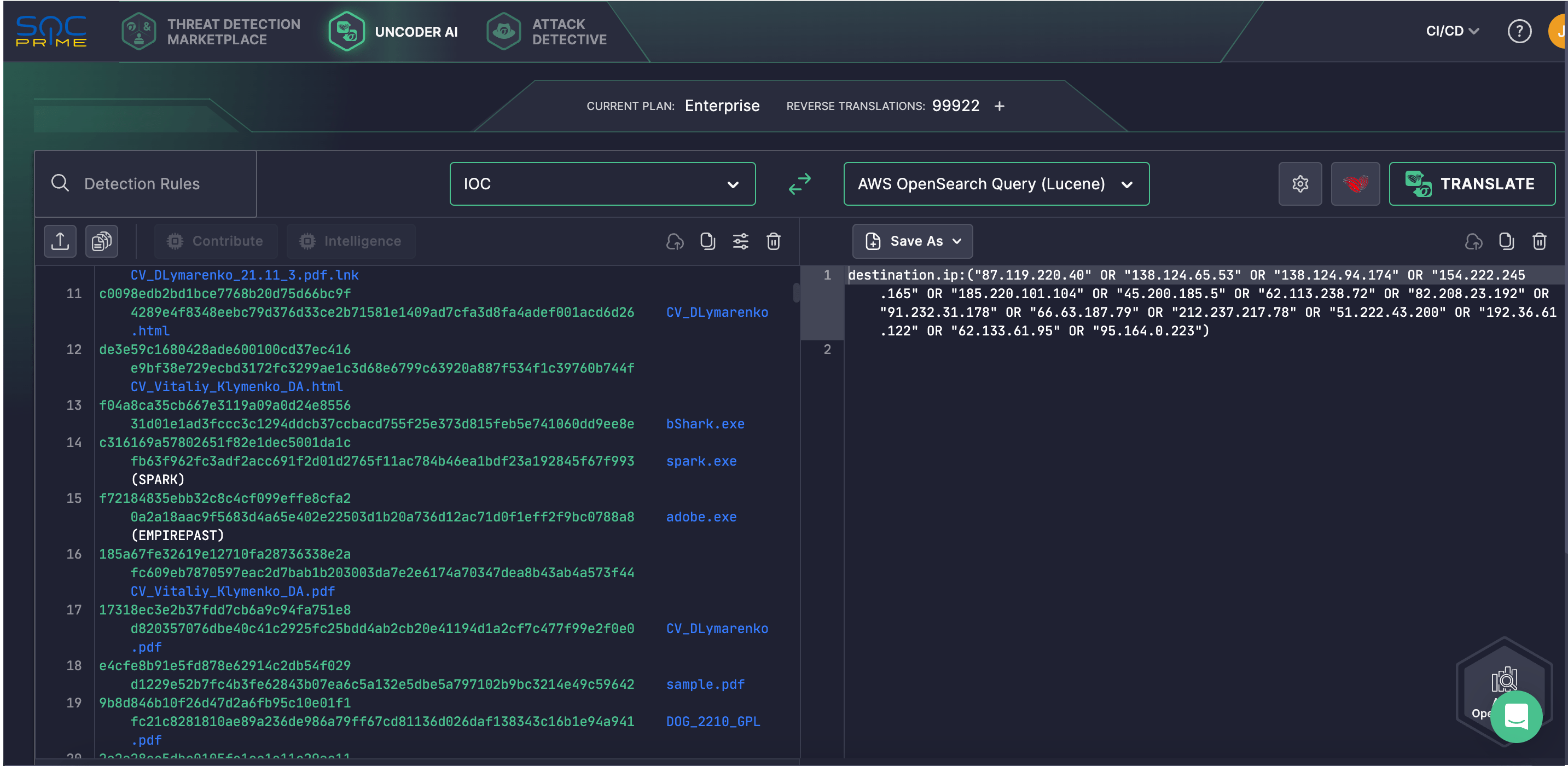

Le organizzazioni possono anche ridurre i rischi di intrusioni cercando minacce UAC-0212 con query ottimizzate per le prestazioni convertibili dagli IOCs pertinenti dell’ultimo avviso CERT-UA tramite Uncoder AI.

Analisi degli Attacchi UAC-0212: Attività Collegata a Sandworm APT

Il 23 febbraio 2025, alla vigilia del terzo anniversario dell’ invasione su vasta scala dell’Ucraina da parte della Russia, i ricercatori CERT-UA hanno emesso un nuovo allarme CERT-UA#13702 avvisando i difensori cibernetici dei rischi crescenti di intrusioni legate al gruppo UAC-0212. Secondo l’indagine, all’inizio del 2024, gli avversari stavano pianificando di lanciare attacchi informatici distruttivi contro i sistemi di tecnologia dell’informazione e della comunicazione di circa 20 organizzazioni ucraine nei settori dell’energia, dell’acqua e del riscaldamento in diverse regioni. Per tracciare questa attività, i ricercatori hanno identificato un cluster di minacce dedicato, UAC-0133, con alta probabilità collegato al noto collettivo hacker affiliato al GRU russo conosciuto come (Sandworm, APT44, UAC-0002 o Seashell Blizzard). A metà primavera 2024, CERT-UA ha emesso il corrispondente allarme svelando le prove di un sabotaggio informatico pianificato mirato a perturbare i sistemi ICT delle organizzazioni di infrastrutture critiche attraverso l’Ucraina.

Dalla seconda metà del 2024, gli avversari hanno sperimentato con un diverso set di TTP, inclusi documenti PDF contenenti link inviati alle vittime. Cliccando il link, combinato con lo sfruttamento di CVE-2024-38213, si innescava il download di un file LNK (con estensione “pdf.lnk”) nel sistema compromesso. L’esecuzione del file avviava un comando PowerShell, che non solo scaricava e visualizzava un documento esca ma anche prelevava, garantiva la persistenza (tramite la chiave di registro Run) ed eseguiva file EXE/DLL.

Tra gli strumenti offensivi, il gruppo UAC-0212 sfrutta SECONDBEST / EMPIREPAST, il malware SPARK e CROOKBAG, un loader basato su GoLang. Inoltre, in diversi casi, gli attaccanti hanno impiegato RSYNC per consentire una prolungata esfiltrazione di documenti.

Basandosi sull’analisi di molteplici campagne interconnesse condotte tra metà estate 2024 e febbraio 2025, il sottocluster APT Sandworm ha espanso la sua attività oltre l’Ucraina. Per esempio, gli avversari hanno lanciato attacchi mirati contro aziende fornitrici in Serbia e Cechia, con un ambito geografico complessivo più ampio. Notavelmente, solo ad agosto 2024, UAC-0212 ha compromesso almeno una dozzina di aziende logistiche ucraine. Tra gennaio 2025 e il 20 febbraio 2025, gli avversari hanno condotto operazioni malevole contro aziende ucraine specializzate nel design e nella produzione di apparecchiature per l’essiccazione, il trasporto e lo stoccaggio di grano, insieme a campagne offensive contro oltre 25 aziende ucraine impegnate nello sviluppo di sistemi di controllo dei processi automatizzati e servizi di installazione elettrica.

Nella fase iniziale dell’attacco, gli avversari si spacciano per potenziali clienti, si impegnano in corrispondenza e-mail con la vittima e si adoperano per persuaderla ad aprire un file PDF malevolo camuffato da “documentazione tecnica.” Questa attività tracciata come UAC-0212, considerata un sottocluster di UAC-0002, indica un chiaro intento di infiltrarsi nelle reti dei fornitori di servizi. L’obiettivo finale è sfruttare i dati acquisiti per compromettere i sistemi ICT delle infrastrutture critiche e delle imprese di servizi essenziali.

I difensori avvisano le organizzazioni dei rischi complessi dietro le intrusioni del gruppo poiché, entro poche ore dal compromesso iniziale, gli attaccanti si muovono lateralmente attraverso la rete e stabiliscono la persistenza su server vulnerabili, apparecchiature di rete attive o workstation automatizzate degli utenti.

Contesto MITRE ATT&CK®

Sfruttando MITRE ATT&CK fornisce visibilità granulare nel contesto delle operazioni offensive attribuite a UAC-0212. Esplora la tabella sottostante per vedere l’elenco completo delle regole Sigma dedicate che affrontano le relative tattiche, tecniche e sotto-tecniche ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Initialization Scripts (T1037) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

Modify Registry (T1112) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Indirect Command Execution (T1202) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Exfiltration Over Web Servicer (T1567) |