Durante tutto marzo 2025, i difensori hanno osservato un aumento dell’attività di cyber-spionaggio da parte del gruppo di hacker UAC-0219 che prende di mira settori critici ucraini con il malware WRECKSTEEL. Ad aprile, CERT-UA ha emesso un nuovo avviso informando la comunità globale dei difensori informatici di una nuova ondata di operazioni di spionaggio orchestrate da un altro collettivo di hacker tracciato come UAC-0226. Da febbraio 2025, i ricercatori hanno monitorato da vicino le attività di raccolta informazioni mirate del gruppo contro l’Ucraina utilizzando un altro stealer noto come GIFTEDCROOK, con un focus principale su hub di innovazione militare, forze armate, enti di polizia e istituzioni governative regionali.

Rileva gli attacchi UAC-0226 coperti nell’avviso CERT-UA#14303

Secondo il rapporto annuale sulla Threat Landscape di CERT-EU, nel 2024, un significativo 44% degli incidenti segnalati era collegato a tattiche di cyber-spionaggio o di preposizionamento generalmente attribuite a attori sponsorizzati dallo stato con un focus primario sull’esfiltrazione di dati e l’istituzione di accessi persistenti e furtivi. Nella primavera del 2025, CERT-UA ha già osservato un aumento dell’attività di cyber-spionaggio contro l’Ucraina attribuito a UAC-0200, gruppo di hacker UAC-0219, e UAC-0226. L’ultimo avviso CERT-UA#14303 evidenzia la campagna di cyber-spionaggio in corso da parte di UAC-0226 che sfrutta lo stealer GIFTEDCROOK.

SOC Prime Platform per la difesa informatica collettiva cura una collezione dedicata di algoritmi di rilevamento per aiutare le organizzazioni ucraine e alleate a contrastare proattivamente gli attacchi di cyber-spionaggio da parte di UAC-0226 coperti nel relativo avviso di CERT-UA. Clicca su Esplora Rilevamenti per accedere alle regole Sigma pertinenti arricchite con intelligenza operativa, allineate con MITRE ATT&CK® e compatibili con soluzioni SIEM, EDR e Data Lake multiple.

I team di sicurezza possono anche cercare nella libreria Detection-as-Code di SOC Prime contenuti pertinenti utilizzando i tag corrispondenti “avviso CERT-UA#14303” e “UAC-0226” per individuare tempestivamente l’attività degli avversari.

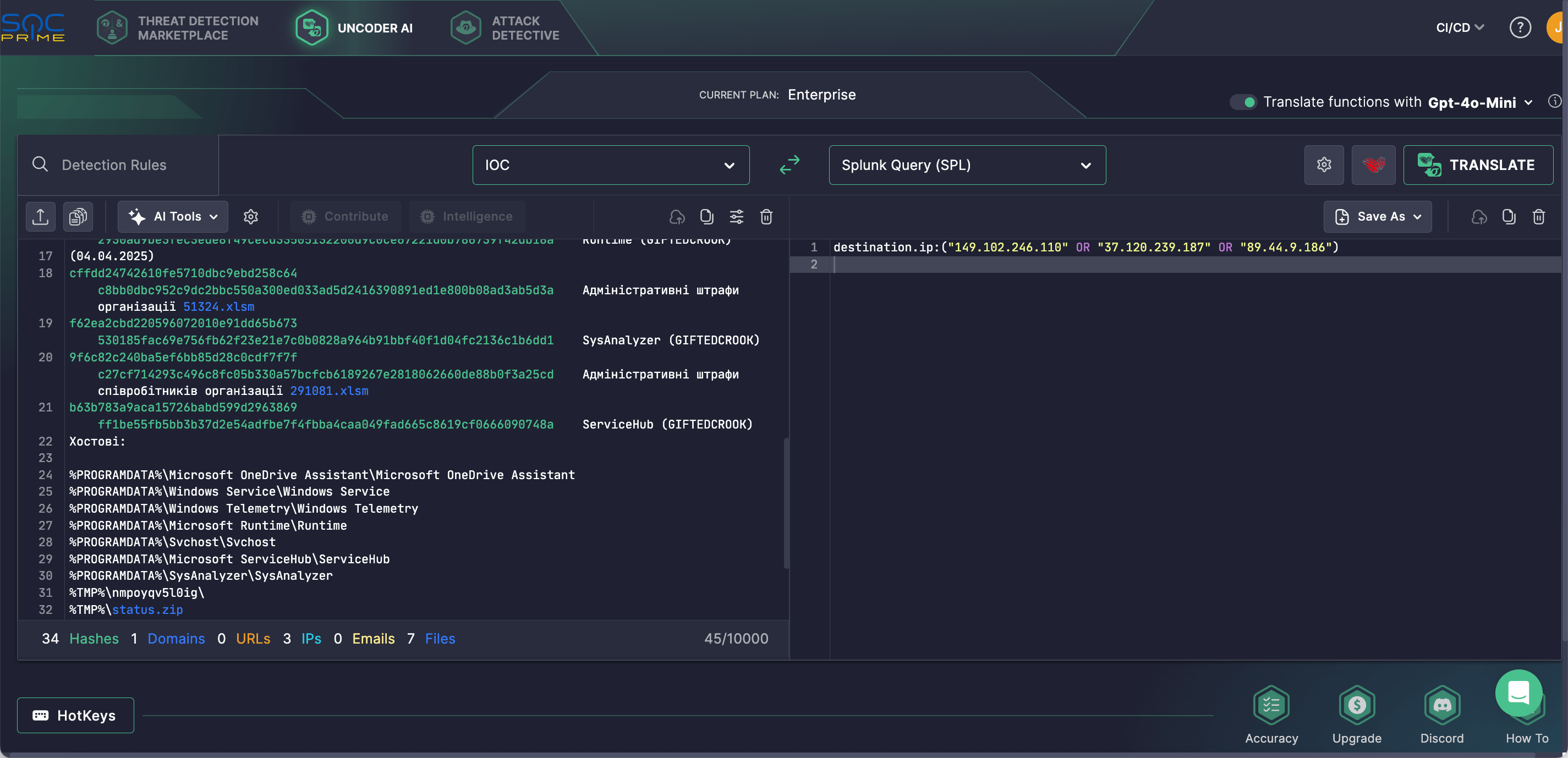

Inoltre, gli ingegneri della sicurezza possono fare affidamento su Uncoder AI, un’IA privata non agente per l’ingegneria del rilevamento informato di minacce, per convertire automaticamente gli IOCs della ricerca CERT-UA in query di caccia operativa e cercare senza soluzione di continuità attacchi UAC-0226 nel SIEM o EDR in uso.

Analisi degli Attacchi UAC-0226

Il 6 aprile 2025, CERT-UA ha rilasciato un nuovo avviso di sicurezza, CERT-UA#14303, concentrato su operazioni di cyber-spionaggio contro l’Ucraina che sfruttano lo stealer GIFTEDCROOK basato su C/C++. I ricercatori hanno osservato la campagna di cyber-spionaggio in corso collegata al gruppo UAC-0226 da febbraio 2025, con hub di innovazione militare, unità delle forze armate, agenzie di polizia e entità statali locali, in particolare quelle situate vicino al confine orientale del paese, come bersagli principali.

La vulnerabilità dell’infezione inizia tramite il vettore di attacco phishing contenente file Excel con macro abilitate (.xlsm), usualmente utilizzando temi esca come bonifica delle mine, multe amministrative, produzione di droni o compenso per proprietà danneggiate. Questi documenti nascondono payload codificati in base64 all’interno delle celle di Excel. Le macro incorporate decodificano il contenuto in file eseguibili, li salvano senza estensioni di file ed eseguono il tutto sulla macchina della vittima.

Ad aprile 2025, sono state identificate due varianti di malware legate a questa attività. La prima è uno strumento basato su .NET che incorpora uno script di shell inversa PowerShell sorgente dal repository GitHub pubblico PSSW100AVB. La seconda, chiamata GIFTEDCROOK, è uno stealer C/C++ progettato per estrarre dati dai browser Chrome, Edge e Firefox (cookie, cronologia, credenziali salvate), archiviarli utilizzando il cmdlet Compress-Archive di PowerShell e esfiltrarli tramite Telegram. Poiché le email di phishing vengono inviate da account compromessi, inclusi tramite webmail, i difensori raccomandano agli amministratori di sistema di controllare la completezza e la profondità dei log di server email e web.

Contesto MITRE ATT&CK

Sfruttare MITRE ATT&CK offre una visibilità approfondita nel contesto dell’ultima operazione di cyber-spionaggio UAC-0226 che prende di mira hub di innovazione ucraini e entità governative con lo stealer GIFTEDCROOK. Esplora la tabella qui sotto per vedere l’elenco completo delle regole Sigma dedicate che affrontano le corrispondenti tattiche, tecniche e sotto-tecniche ATT&CK.