A fine marzo 2025, CERT-UA ha osservato un aumento delle operazioni di cyber-spionaggio contro l’Ucraina, orchestrate dal gruppo di hacker UAC-0200 utilizzando DarkCrystal RAT. I ricercatori hanno recentemente scoperto almeno altri tre attacchi di cyber-spionaggio nel corso di marzo contro enti statali e organizzazioni di infrastrutture critiche in Ucraina, con l’obiettivo di rubare informazioni sensibili dai sistemi compromessi utilizzando malware specializzato. Questi attacchi sono attribuiti al collettivo di hacker UAC-0219 e si basano sul malware WRECKSTEEL, che è stato osservato in varianti sia VBScript che PowerShell.

Rilevamento degli Attacchi UAC-0219 Utilizzando WRECKSTEEL Coperto nell’Allerta CERT-UA#14283

Secondo la ricerca di Cyble, il phishing è rimasto il vettore di attacco dominante nel panorama delle minacce cyber dell’Ucraina nel 2024, con gli attaccanti che utilizzano email di spear-phishing contenenti link o allegati malevoli per sfruttare l’errore umano come punto di ingresso.

Alla fine di aprile 2025, CERT-UA ha emesso un’allerta CERT-UA#14283 avvisando la comunità globale di difensori cyber di almeno tre incidenti di cyber-spionaggio focalizzati sul furto di dati utilizzando lo stealer basato su PowerShell specializzato chiamato WRECKSTEEL.

La Piattaforma SOC Prime per la difesa cibernetica collettiva cura una collezione dedicata di regole Sigma per aiutare le imprese, comprese le agenzie governative e le organizzazioni di infrastrutture critiche, a difendersi proattivamente dagli attacchi UAC-0219 coperti nell’allerta CERT-UA#14283. Clicca sul pulsante Esplora Rilevamenti per accedere istantaneamente a un set rilevante di algoritmi di rilevamento compatibili con soluzioni di SIEM, EDR e Data Lake, sia sul cloud nativo che on-prem, allineati con MITRE ATT&CK® e potenziati da intelligence sulle minacce completa.

In alternativa, i team di sicurezza possono applicare direttamente i tag corrispondenti “UAC-0219” o “WRECKSTEEL” per affinare la ricerca dei loro contenuti all’interno della libreria Detection-as-Code su SOC Prime Platform.

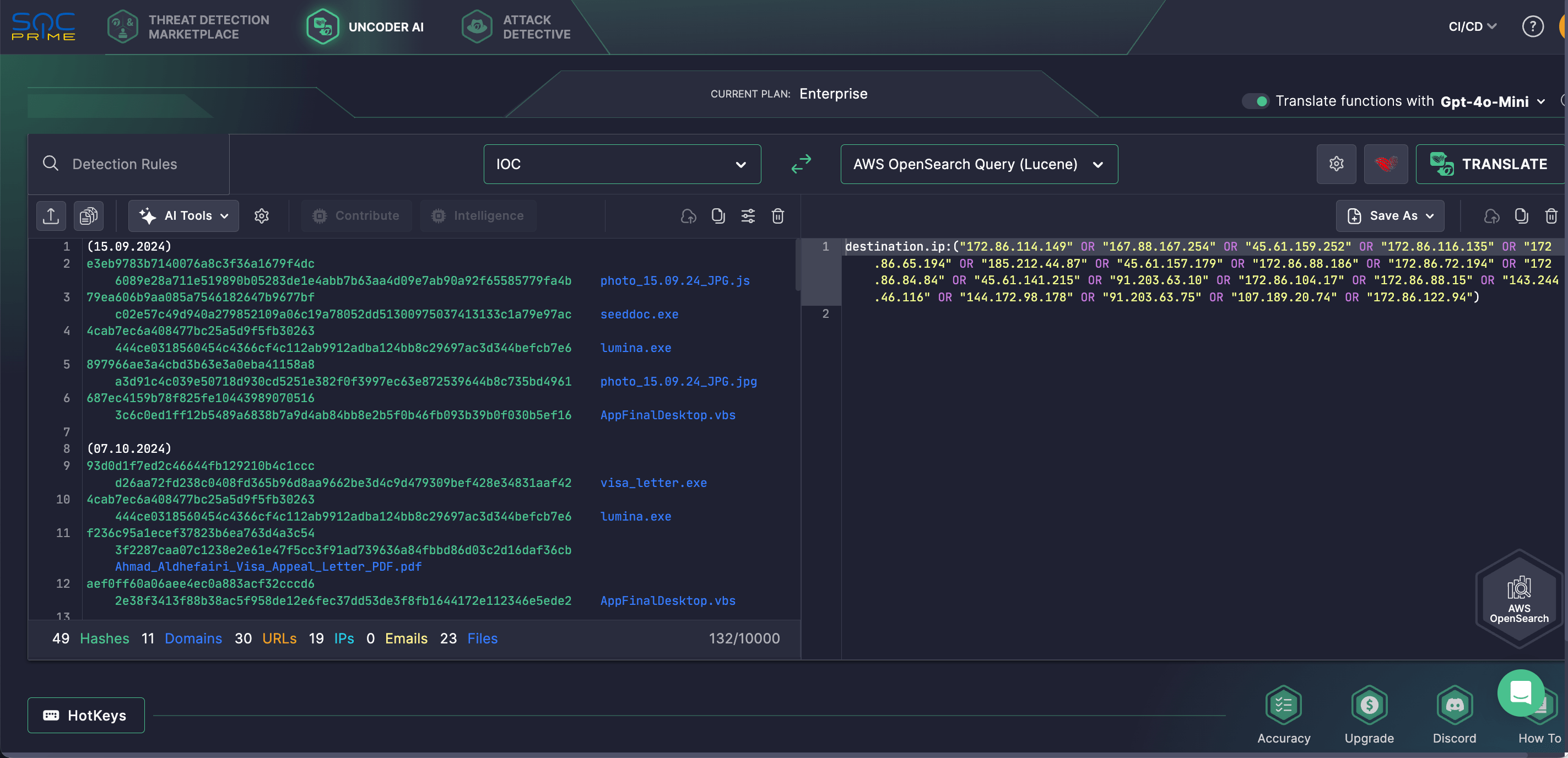

Gli ingegneri della sicurezza possono anche fare affidamento su Uncoder AI per semplificare il matching degli IOC e migliorare la caccia retrospettiva alle minacce. Questo IDE privato e co-pilota potenziato dall’IA per l’ingegneria del rilevamento con consapevolezza delle minacce converte senza soluzione di continuità gli IOC dalla ricerca CERT-UA pertinente in query di caccia personalizzate, pronte per l’uso in ambienti SIEM o EDR per identificare potenziali minacce UAC-0219.

Analisi degli Attacchi UAC-0219

CERT-UA continua a raccogliere e analizzare sistematicamente i dati degli incidenti cyber per fornire un’intelligenza sulle minacce aggiornata. A marzo 2025, sono stati osservati almeno tre cyber-attacchi contro agenzie governative e il settore delle infrastrutture critiche in Ucraina nel panorama delle minacce cyber legato al gruppo di hacker UAC-0219. Gli avversari si sono basati principalmente sul malware WRECKSTEEL progettato per l’esfiltrazione di file, disponibile sia in iterazioni VBScript che PowerShell.

In questa ultima campagna indirizzata nel corrispondente avviso CERT-UA#14283, il gruppo ha sfruttato account compromessi per distribuire email di phishing contenenti link a servizi di condivisione file pubblici come DropMeFiles e Google Drive. In alcuni casi, questi link erano incorporati all’interno di allegati PDF. Cliccare su questi link ha attivato il download e l’esecuzione di un loader VBScript (tipicamente con estensione .js), che ha poi eseguito uno script PowerShell. Questo script è stato progettato per ricercare ed esfiltrare file di specifiche estensioni (.doc, .txt, .xls, .pdf, ecc.) e acquisire screenshot utilizzando cURL.

L’analisi indica che questa attività malevola è in corso almeno dall’autunno 2024. In precedenza, gli attori delle minacce distribuiti file EXE creati con l’installatore NSIS, che contenevano documenti esca (PDF, JPG), uno stealer basato su VBScript e il visualizzatore di immagini “IrfanView” per catturare screenshot. Tuttavia, dal 2025, la funzionalità di cattura degli screenshot è stata integrata in PowerShell.

Contesto MITRE ATT&CK®

Sfruttare MITRE ATT&CK fornisce visibilità approfondita nel contesto dell’ultima operazione di cyber-spionaggio UAC-0219 che mira a enti statali e organizzazioni di infrastrutture critiche in Ucraina. Esplora la tabella qui sotto per vedere l’elenco completo delle regole Sigma dedicate che affrontano le corrispondenti tattiche, tecniche e sotto-tecniche ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Defense Evasion | Masquerading: Double File Extension (T1036.007) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

Collection | Screen Capture (T1113) | |

Command and Control | Application Layer Protocol: Web Protocols (T1071.001) | |

Ingress Tool Transfer (T1105) | ||

Exfiltration | Exfiltration Over Web Services (T1567) |