Il collettivo di hacker UAC-0099, attivo in campagne di cyber-spionaggio contro l’Ucraina dalla metà del 2022, è riemerso nello scenario delle minacce informatiche. Il team CERT-UA ha recentemente indagato su una serie di cyber-attacchi collegati al gruppo UAC-0099, che prende di mira autorità governative, forze di difesa e imprese del settore della difesa ucraino, sfruttando il loader MATCHBOIL, il backdoor MATCHWOK e lo stealer DRAGSTARE.

Rilevare l’attività UAC-0099 utilizzando i malware MATCHBOIL, MATCHWOK e DRAGSTARE

La crescente ondata di campagne di cyber-spionaggio altamente persistenti che utilizzano il phishing come vettore di attacco iniziale, adottano TTP in evoluzione e sono collegate al gruppo UAC-0099, spinge i team di sicurezza a migliorare la consapevolezza in materia di cybersecurity e rafforzare le difese organizzative. Per aiutare le organizzazioni a proteggersi dagli attacchi emergenti di UAC-0099 che colpiscono il settore pubblico e della difesa, e analizzati nella più recente ricerca CERT-UA, la piattaforma SOC Prime ha curato un elenco dedicato di contenuti di rilevamento pertinenti.

Clicca sul pulsante Esplora Rilevamenti per esplorare l’intera raccolta di regole Sigma pertinenti mappate su MITRE ATT&CK®, arricchite con CTI attuabili e metadati operativi, pronte per essere distribuite nel formato linguistico selezionato compatibile con SIEM, EDR e Data Lake in uso.

In alternativa, gli ingegneri della sicurezza possono applicare i tag personalizzati “MATCHBOIL”, “MATCHWOK” o “DRAGSTARE” per cercare rilevamenti dedicati agli attacchi informatici trattati nell’ultimo avviso CERT-UA. Per contenuti di rilevamento più rilevanti, i team possono usare il tag personalizzato “UAC-0099” per rafforzare le difese proattive contro l’attività persistente del gruppo.

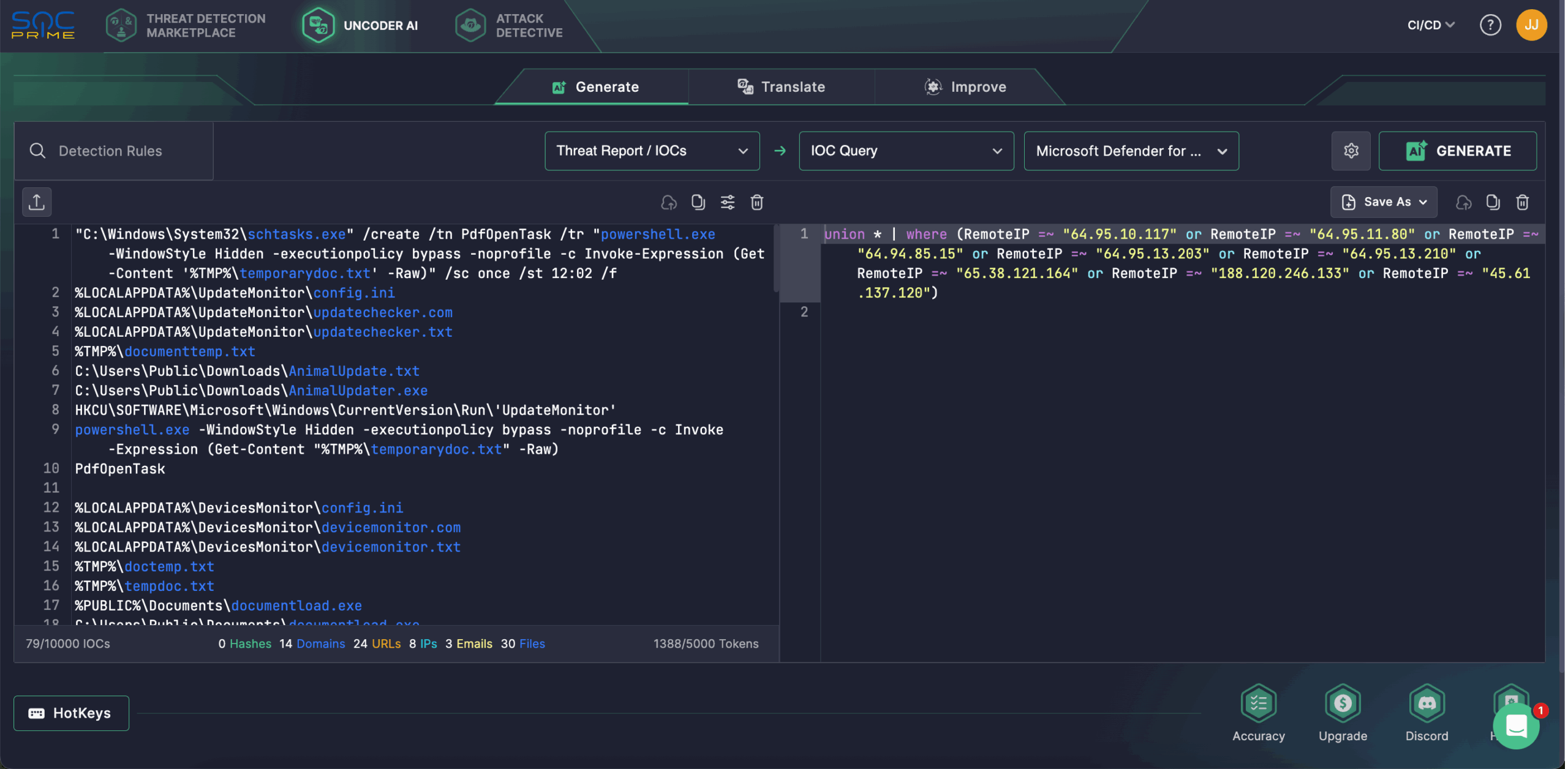

Gli ingegneri della sicurezza utilizzano anche Uncoder AI per accelerare la correlazione degli IOC e cercare indicatori legati alle minacce UAC-0099 sulla base delle ricerche CERT-UA pertinenti. La piattaforma consente la conversione automatica degli IOC da qualsiasi formato non binario in query di caccia personalizzate, adattate alla soluzione SIEM o EDR selezionata. Nella scheda Generate di Uncoder AI, inserisci le informazioni sulle minacce, seleziona Threat Report/IOCs > IOC Query, scegli la piattaforma e ottieni immediatamente la query IOC personalizzata pronta per l’esecuzione nell’ambiente scelto.

Analisi dell’attività UAC-0099

Il famigerato collettivo UAC-0099 conduce operazioni di cyber-spionaggio contro l’Ucraina da oltre tre anni, facendo affidamento principalmente su phishing come vettore di attacco iniziale e utilizzando diversi strumenti malevoli, tra cui vari campioni di malware, loader e stealer. Tra il 2022 e il 2023, gli aggressori hanno ottenuto accesso remoto non autorizzato a numerosi computer di entità ucraine, con l’obiettivo di raccogliere informazioni dai sistemi compromessi. Durante novembre–dicembre 2024, i difensori hanno registrato un aumento dell’attività dannosa del gruppo, che ha preso di mira il settore pubblico ucraino tramite campagne di phishing distribuendo malware LONEPAGE.

Il 4 agosto 2025, CERT-UA ha emesso un nuovo avviso per informare i difensori di una nuova ondata di cyber-attacchi contro enti statali ucraini, forze di difesa e imprese del settore della difesa, orchestrati da UAC-0099.

La fase iniziale dell’attacco prevede la distribuzione di email di phishing, inviate principalmente tramite UKR.NET. Queste email contengono link a servizi di file-sharing legittimi (talvolta abbreviati tramite URL shortener), che portano al download di un archivio doppio contenente un file HTA. Quest’ultimo contiene un VBScript ulteriormente offuscato che crea sul sistema infetto un file di testo con dati codificati in HEX (documenttemp.txt), un file di testo con codice PowerShell (temporarydoc.txt) e un’attività pianificata (PdfOpenTask).

L’attività pianificata “PdfOpenTask” è progettata per leggere ed eseguire il codice PowerShell, la cui funzione principale è convertire i dati codificati in HEX in byte, scriverli in un file con estensione “.txt”, rinominarlo in un file EXE (“AnimalUpdate.exe”) nella stessa directory e creare un’attività pianificata per eseguirlo.

Di conseguenza, il loader MATCHBOIL (probabilmente in sostituzione di LONEPAGE) viene distribuito sul sistema compromesso. La risposta agli incidenti ha rivelato che strumenti aggiuntivi, come il backdoor MATCHWOK e lo stealer DRAGSTARE, possono essere scaricati sul sistema.

MATCHBOIL è un malware basato su C# che scarica payload aggiuntivi sul sistema infetto e crea una chiave di registro nella sezione “Run” per consentirne l’esecuzione.

All’avvio, raccoglie informazioni di base sul sistema, inclusi ID hardware della CPU, numero di serie del BIOS, nome utente e indirizzo MAC dell’interfaccia di rete. Questi valori vengono concatenati e utilizzati nell’intestazione “SN” delle richieste HTTP. MATCHBOIL comunica con il server C2 tramite HTTP, aggiungendo intestazioni personalizzate, mentre l’intestazione “User-Agent” contiene una stringa codificata. Per scaricare i payload, il malware invia una richiesta HTTP GET a un URI specifico, li decodifica da HEX e BASE64 e li scrive in un file .com. L’indirizzo C2 viene anch’esso recuperato tramite HTTP GET e memorizzato in un file di configurazione. La persistenza di MATCHBOIL è garantita da un’attività pianificata creata durante l’esecuzione iniziale del file HTA consegnato nell’archivio email di phishing.

MATCHWOK è un backdoor in C# progettato per eseguire comandi PowerShell compilando programmi .NET a runtime e passando i comandi all’interprete PowerShell tramite STDIN. L’output del comando viene salvato in %TEMP%\tempres e trasmesso al server C2 tramite HTTPS. I comandi da eseguire sono crittografati con AES-256 e incorporati tra i tag <script> di un file o pagina web caricata dal backdoor. La persistenza è garantita dal loader MATCHBOIL, che crea una chiave di registro nella sezione “Run”. Il backdoor utilizza tecniche anti-analisi per evitare il rilevamento, inclusi controlli per la presenza di processi specifici.

Un altro malware osservato nell’ultima campagna del gruppo è DRAGSTARE, uno stealer di informazioni scritto in C#. Raccoglie ampi dati di sistema, inclusi nome del computer, nome utente, versione e architettura del sistema operativo, numero di processori logici, dimensione della RAM, nome del disco, tipo, spazio totale e libero, dettagli dell’interfaccia di rete, risultati dei ping degli host della rete locale, elenco delle connessioni TCP attive e altro.

Questo malware implementa il furto di credenziali dai browser Chrome e Mozilla, comprese chiavi di crittografia decrittate, database SQLite e file come key4.db, cert9.db, logins.json e pkcs11.txt, estraendo dati di autenticazione come login, password e cookie.

DRAGSTARE esegue una ricerca ricorsiva di file con estensioni specifiche nelle directory Desktop, Documenti e Download, li sposta in una directory di staging, li archivia in un file ZIP e li esfiltra. Inoltre, esegue comandi PowerShell ricevuti dal server C2 in un thread separato.

DRAGSTARE applica anche tecniche di evasione per evitare il rilevamento, come controlli anti-analisi, e ottiene la persistenza creando una chiave di registro nella sezione “Run” di Windows.

I cambiamenti osservati nei TTP del gruppo UAC-0099 indicano la natura evolutiva e persistente di questa minaccia informatica. Questi sviluppi evidenziano l’esigenza critica di misure di sicurezza informatica robuste, poiché il toolkit avversario in evoluzione e la capacità di rimanere non rilevati rappresentano una minaccia persistente per le organizzazioni prese di mira. Affidati alla suite completa di prodotti SOC Prime, supportata da AI, capacità automatizzate e threat intelligence in tempo reale, per difenderti proattivamente dagli attacchi APT emergenti e da altre minacce di qualsiasi scala e complessità.

Contesto MITRE ATT&CK

L’uso di MITRE ATT&CK offre una visione dettagliata delle ultime operazioni UAC-0099 che sfruttano i malware MATCHBOIL, MATCHWOK e DRAGSTARE. La tabella seguente elenca tutte le regole Sigma pertinenti mappate alle tattiche, tecniche e sotto-tecniche ATT&CK associate.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

System Owner/User Discovery (T1033) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Obfuscated Files or Information (T1027) | |

Modify Registry (T1112) | ||

Masquerading (T1036) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Application Layer Protocol: Web Protocols (T1071.001) | |

Ingress Tool Transfer (T1105) | ||