Il famigerato collettivo russo di hacker statali noto come UAC-0001 (alias APT28) torna al centro dell’attenzione nel panorama della cybersecurity. Più di un anno fa, nella primavera del 2024, il team di CERT-UA ha indagato su un incidente che prendeva di mira enti esecutivi statali e ha individuato un server basato su Windows. Nel maggio 2025, ESET ha condiviso informazioni cruciali riguardanti un accesso non autorizzato a un account email nel dominio gov.ua, evidenziando attività malevole in corso contro enti governativi ucraini. L’indagine forense ha rivelato l’impiego di due strumenti malevoli da parte degli attaccanti: un componente del framework COVENANT e il backdoor BEARDSHELL.

Rileva l’attività UAC-0001 (APT28) in base all’ultimo avviso CERT-UA

I gruppi di hacker legati alla Russia continuano a rappresentare una seria minaccia per i difensori, evolvendo costantemente le loro TTP (Tattiche, Tecniche e Procedure) e migliorando la capacità di eludere i controlli. Dall’inizio della guerra su larga scala in Ucraina, i gruppi APT sostenuti dalla Russia sono diventati sempre più attivi, sfruttando il conflitto come banco di prova per nuove tecniche d’attacco.

CERT-UA avverte di una nuova ondata di attacchi attribuiti al gruppo UAC-0001 (alias APT28), affiliato al GRU, che utilizza malware COVENANT e BEARDSHELL, con focus particolare sul settore pubblico. Affidati alla piattaforma SOC Prime per accedere a contenuti di rilevamento contestualizzati, utili a identificare intrusioni e minacce coperte dall’avviso CERT-UA corrispondente. Clicca su Esplora Rilevamenti per accedere subito al set dedicato di Sigma rules arricchite con threat intelligence in tempo reale, mappate a MITRE ATT&CK® e compatibili con decine di tecnologie SIEM, EDR e Data Lake.

Gli ingegneri della sicurezza possono anche esplorare la libreria Detection-as-Code di SOC Prime cercando i tag “UAC-0001” e “APT28” per identificare rapidamente contenuti rilevanti e monitorare l’attività degli attaccanti.

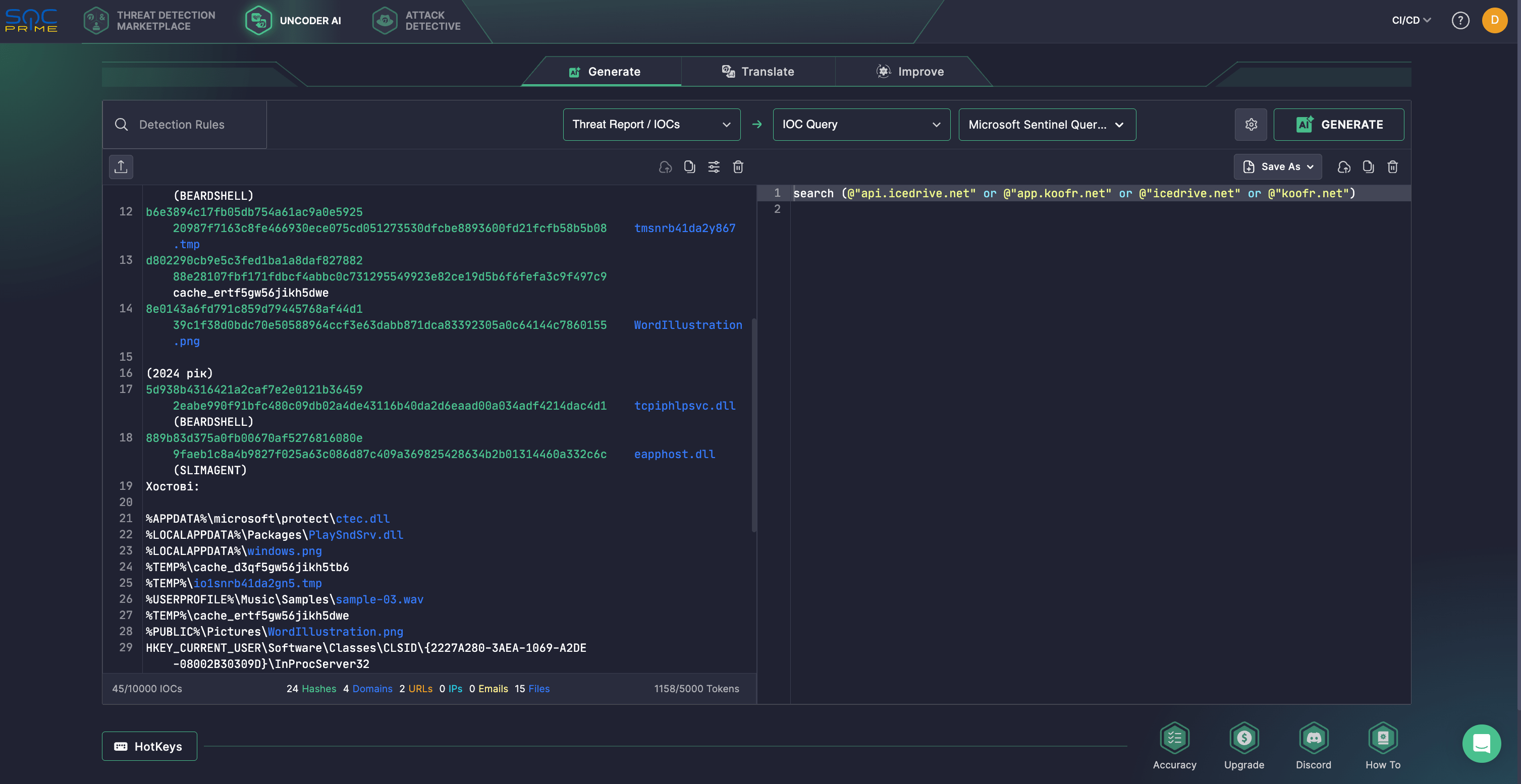

I team possono anche sfruttare Uncoder AI, un co-pilota basato su intelligenza artificiale che supporta i detection engineer dall’inizio alla fine, ottimizzando i flussi di lavoro e aumentando la copertura. Uncoder AI consente la conversione automatizzata degli IOC derivati dalla ricerca CERT-UA in query di hunting personalizzate e pronte per l’esecuzione su SIEM o EDR selezionato, per rilevare immediatamente attacchi UAC-0001.

Per i clienti che utilizzano Microsoft Defender for Endpoint, SOC Prime offre una soluzione esclusiva per abilitare il threat hunting automatico contro APT28 e altri 48 attori statali russi. Affidati a Bear Fence, un servizio sempre attivo e integrato con MDE. Consente il rilevamento automatico di Fancy Bear e affiliati grazie allo scenario Attack Detective, che include 242 regole comportamentali selezionate, oltre 1 milione di IOC e un feed dinamico di TTP basato su AI.

Analisi della Campagna UAC-0001 (APT28) più recente

Il 21 giugno 2025, i ricercatori di CERT-UA hanno pubblicato un nuovo avviso riguardante l’attività malevola in corso condotta dal gruppo russo sponsorizzato dallo Stato noto come APT28, affiliato all’Unità 26165 dell’intelligence militare russa (GRU).

Gli attori APT28, noti anche come Fighting Ursa, Fancy Bear, Forest Blizzard, STRONTIUM, Pawn Storm e UAC-0001, colpiscono regolarmente il settore pubblico ucraino con tecniche di phishing e sfruttamento di vulnerabilità software. Ad esempio, nell’aprile 2023 UAC-0001 ha condotto una vasta campagna di phishing contro più agenzie governative ucraine.

Ad aprile 2024, il gruppo ha testato un nuovo strumento personalizzato chiamato GooseEgg per sfruttare la vulnerabilità critica CVE-2022-38028 nel servizio Windows Print Spooler, estendendo gli attacchi all’Europa occidentale e al Nord America. A ottobre 2024, hanno utilizzato un comando PowerShell nascosto negli appunti per accedere inizialmente al sistema, eseguendo poi esfiltrazione dati e distribuendo malware METASPLOIT.

A fine maggio 2025, le autorità internazionali hanno rilasciato un avviso CISA AA25-141A, che descrive una campagna di spionaggio cibernetico durata due anni da parte di APT28 contro aziende tecnologiche e logistiche coinvolte nel supporto all’Ucraina.

La campagna più recente, monitorata da CERT-UA tra marzo e aprile 2024, ha portato all’individuazione di un server Windows con numerosi tool malevoli. Tra questi BEARDSHELL, un backdoor sviluppato in C++ capace di scaricare, decriptare ed eseguire script PowerShell con esfiltrazione dei risultati via API di Icedrive. Ogni host compromesso crea una directory unica basata sull’hash64_fnv1a del nome macchina e GUID del profilo hardware.

Un altro malware osservato nell’attacco è SLIMAGENT, sempre in C++, progettato per catturare e criptare screenshot (AES+RSA) salvandoli localmente in: %TEMP%\Desktop_%d-%m-%Y_%H-%M-%S.svc.

All’epoca dell’analisi, il vettore iniziale e il metodo di distribuzione erano ancora sconosciuti. I file sono stati inviati a vendor e ricercatori per ulteriori analisi.

Nel maggio 2025, CERT-UA ha ricevuto da ESET informazioni su un accesso non autorizzato a un’email gov.ua. CERT-UA, in coordinamento con il Centro per la Sicurezza Informatica dell’Unità Militare A0334, ha avviato ulteriori analisi, scoprendo componenti COVENANT e il backdoor BEARDSHELL.

L’infezione iniziale è stata causata da un documento malevolo chiamato “Акт.doc”, inviato tramite Signal. L’attaccante, ben informato sul bersaglio, aveva incorporato una macro.

All’esecuzione, la macro ha creato due file e aggiunto una chiave di registro per hijacking COM, attivando ctec.dll al successivo avvio di explorer.exe. Questo file decripta ed esegue shellcode da windows.png, caricando in memoria il componente COVENANT ksmqsyck.dx4.exe che utilizza Koofr API come canale C2.

COVENANT ha poi distribuito %LOCALAPPDATA%\Packages\PlaySndSrv.dll e %USERPROFILE%\Music\Samples\sample-03.wav. Il primo legge il shellcode dal file .wav e lancia BEARDSHELL. La persistenza è garantita da una chiave COM hijacking attivata da un’attività pianificata.

Tra i fattori chiave del successo dell’attacco figurano: uso di macro in documenti, consegna tramite Signal, bypass delle difese host-based e abuso di servizi legittimi (Koofr, Icedrive) come canali C2.

Per mitigare gli attacchi UAC-0001 (APT28), si consiglia di controllare, monitorare e limitare l’esecuzione delle macro. Inoltre, è opportuno analizzare e filtrare il traffico verso servizi potenzialmente abusabili come app.koofr.net e api.icedrive.net.

Poiché gli attacchi del gruppo UAC-0001 (APT28) continuano a colpire enti governativi ucraini ed espandersi oltre i confini, i team di sicurezza devono rafforzare le difese. SOC Prime offre una suite completa basata su AI, automazione e threat intelligence per garantire una difesa proattiva.

Contesto MITRE ATT&CK

MITRE ATT&CK fornisce una visione dettagliata della campagna UAC-0001 (APT28), che prende di mira enti governativi ucraini con malware COVENANT e BEARDSHELL. La tabella seguente elenca tutte le Sigma rules mappate alle tecniche ATT&CK pertinenti.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Scheduled Task (T1053.005) | |

Service Execution (T1569.002) | ||

Visual Basic (T1059.005) | ||

Defense Evasion | Hide Artifacts (T1564) | |

Persistence | Boot or Logon Autostart Execution (T1547) | |

Scheduled Task (T1053.005) | ||

Component Object Model Hijacking (T1546.015) | ||

Impact | Service Stop (T1489) | |

Command and Control | Web Protocols (T1071.001) | |