Secondo l’ESET APT Activity Report Q2 2024-Q3 2024, i gruppi di minacce legati alla Cina dominano le APT campagne globali, con MustangPanda responsabile per il 12% dell’attività durante i trimestri osservati del 2024. Un altro nefasto gruppo APT sostenuto dalla Cina, tracciato come MirrorFace (noto anche come Earth Kasha), è stato osservato espandersi geograficamente per colpire l’agenzia diplomatica nell’UE usando la backdoor ANEL. La campagna avversaria offensiva, scoperta alla fine dell’estate del 2024, è venuta alla ribalta conosciuta come l’operazione AkaiRyū (giapponese per RedDragon).

Rileva gli Attacchi dell’Operazione AkaiRyū Collegati all’Attività di MirrorFace

A causa delle crescenti tensioni geopolitiche negli ultimi anni, la minaccia rappresentata dagli APT è aumentata, diventando una delle principali preoccupazioni per gli esperti di cybersecurity. Gli attori di minacce sponsorizzati dallo stato stanno sfruttando vulnerabilità zero-day, campagne di spear-phishing e malware all’avanguardia per infiltrarsi nelle infrastrutture critiche, nei sistemi finanziari e nelle reti governative. Ciò evidenzia la necessità urgente di misure difensive migliorate e collaborazione internazionale nella cybersecurity, con l’ultima operazione AkaiRyū da parte di MirrorFace (noto anche come Earth Kasha) che sottolinea solo la tendenza inquietante.

Piattaforma SOC Prime per la difesa cibernetica collettiva cura una raccolta di algoritmi di rilevamento per aiutare i team di sicurezza a sventare proattivamente gli attacchi APT di MirrorFace, inclusa l’ultima campagna contro i diplomatici europei. Gli algoritmi di rilevamento forniti sono arricchiti con intel di minaccia rilevanti, mappati al quadro MITRE ATT&CK®, e sono pronti per essere convertiti istantaneamente nel formato linguistico scelto per SIEM, EDR o Data Lake.

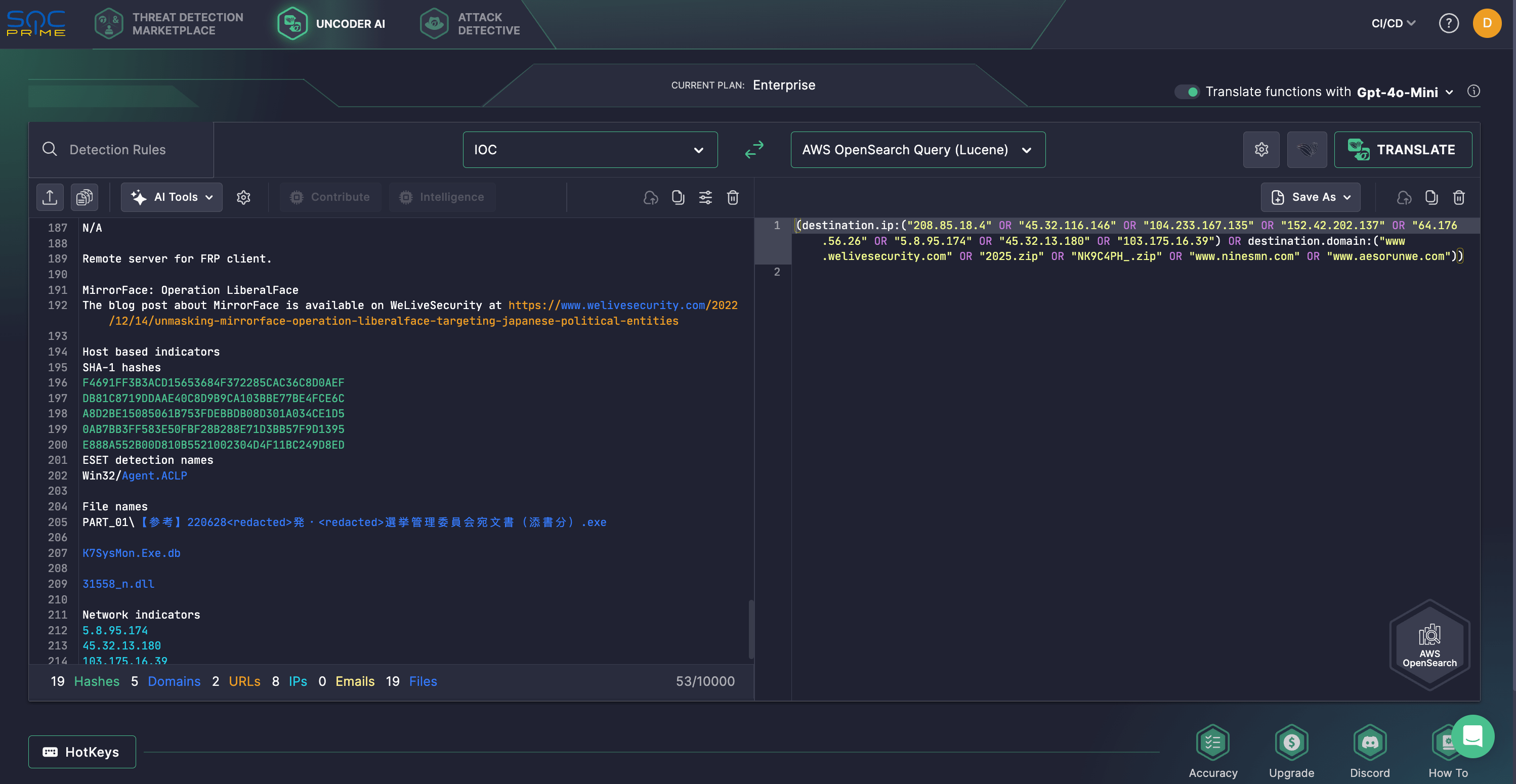

Inoltre, i professionisti della sicurezza possono cercare IOCs dalla ricerca ESET più recente sull’Operazione AkaiRyū. Con Uncoder AI, i difensori possono analizzare senza sforzo questi IOCs e trasformarli in query personalizzate adatte alla piattaforma SIEM o EDR scelta. In precedenza esclusivo per i clienti aziendali, Uncoder AI è ora disponibile anche per i ricercatori individuali, offrendo pieno accesso alle sue potenti capacità. Scopri di più qui.

I difensori cibernetici alla ricerca di più contenuti di rilevamento sui TTP utilizzati negli attacchi APT possono esplorare il Threat Detection Marketplace usando il tag “APT”. Questo fornisce accesso a una collezione completa di regole e query progettate per rilevare attività dannose associate a gruppi sponsorizzati dallo stato.

Analisi dell’Attività di MirrorFace: Attacchi Che Colpiscono l’Europa Centrale Usando la Backdoor ANEL

Nell’agosto 2024, il notorio gruppo APT allineato alla Cina conosciuto come MirrorFace ha spostato la sua attenzione dal Giappone alle organizzazioni dell’UE, colpendo l’entità diplomatica dell’Europa Centrale nell’ultima campagna chiamata “Operazione AkaiRyū.” I ricercatori di ESET hanno scoperto questa operazione e osservato l’evoluzione dei TTP del gruppo lungo il 2024, incluso l’uso di nuovi strumenti offensivi come un AsyncRATpersonalizzato, il ritorno della backdoor ANEL e una catena di esecuzione sofisticata.

MirrorFace, noto anche come Earth Kasha, è un attore di minacce legato alla Cina dietro a diverse campagne di cyber-espionage che colpiscono principalmente il Giappone e le sue organizzazioni affiliate. Considerato molto probabilmente un sottogruppo di APT10, MirrorFace è attivo almeno dal 2019, prendendo di mira settori come i media, la difesa, la diplomazia, la finanza e l’accademia. Notoriamente, nel 2022, gli attori di minaccia hanno lanciato una campagna di spear-phishing contro entità politiche giapponesi. Nella campagna più recente, il gruppo sembra tentare di infiltrarsi per la prima volta in un’entità europea.

Nel 2024, oltre a un AsyncRAT personalizzato, il gruppo ha sfruttato i tunnel remoti di Visual Studio Code per un accesso furtivo ed esecuzione di codice, una tattica vista anche negli attacchi di Tropic Trooper e Mustang Panda. Specializzandosi in spionaggio ed esfiltrazione dati, MirrorFace ha continuato a utilizzare le backdoor LODEINFO e HiddenFace, malware comuni nella cassetta degli attrezzi offensivi del gruppo. Nel 2024, gli hacker hanno arricchito i loro strumenti avversari con ANEL, una backdoor precedentemente associata ad APT10.

Tra giugno e settembre 2024, MirrorFace ha lanciato diverse campagne di spear-phishing, ingannando le vittime affinché aprissero allegati o link dannosi. Una volta all’interno, gli attaccanti usavano applicazioni legittime per installare segretamente malware. MirrorFace si è impersonata a entità fidate per attirare obiettivi nell’aprire documenti compromessi o cliccare su link dannosi. Nell’Operazione AkaiRyū, gli hacker hanno sfruttato applicazioni McAfee e JustSystems per distribuire la backdoor ANEL.

Il 20 giugno 2024, MirrorFace ha preso di mira due dipendenti di un istituto di ricerca giapponese utilizzando un documento Word dannoso, protetto da password, che eseguiva codice VBA quando si passava sopra il mouse per caricare la backdoor ANEL (v5.5.4) tramite un eseguibile McAfee firmato. Successivamente, il 26 agosto 2024, hanno attaccato un istituto diplomatico dell’Europa Centrale inviando un’email iniziale innocua che faceva riferimento all’Expo 2025 – che si terrà a Osaka, Giappone – e l’ha usata come esca. Quest’ultima è stata seguita da una seconda email con un link maligno di OneDrive a un archivio ZIP. Questo archivio conteneva un file LNK camuffato che, quando aperto, lanciava una catena di comandi PowerShell che depositava altri file dannosi. L’attacco ha finalmente utilizzato un’applicazione firmata JustSystems per caricare e decifrare ANEL (v5.5.5), dando a MirrorFace un punto d’appoggio. L’operazione ha combinato malware personalizzati con un trojan di accesso remoto modificato. Oltre ad ANEL, MirrorFace ha adottato nuovi strumenti, tra cui un AsyncRAT altamente modificato, Windows Sandbox e i tunnel remoti di VS Code.

L’aumento delle campagne di cyber-espionage legate a gruppi sostenuti dalla Cina sta portando a una maggiore consapevolezza tra i difensori cibernetici. MirrorFace ha rafforzato la sua sicurezza operativa cancellando le prove delle sue azioni, come cancellare strumenti e file, pulire i registri degli eventi di Windows ed eseguire malware in Windows Sandbox per complicare le indagini. Ciò evidenzia la necessità per le organizzazioni globali di aumentare la vigilanza e salvaguardarsi proattivamente contro le minacce in evoluzione. Affidati a Piattaforma SOC Prime per la difesa cibernetica collettiva per ridurre la superficie di attacco in costante espansione e tenere il passo con le campagne APT emergenti e le minacce cibernetiche di qualsiasi scala e sofisticazione.