A metà luglio 2025, i ricercatori hanno segnalato la riemergenza del gruppo di ransomware Interlock, ora attivo con una variante PHP del loro RAT personalizzato, distribuita tramite una versione modificata del malware ClickFix. In risposta alla crescente minaccia, FBI, CISA e agenzie partner hanno emesso un avviso congiunto informando la comunità globale di cyber-difensori sull’incremento dell’attività del gruppo Interlock. Gli attaccanti hanno ottenuto inizialmente l’accesso tramite drive-by download da siti legittimi compromessi e tecniche di social engineering con ClickFix, per poi adottare un modello di doppia estorsione: esfiltrazione e cifratura dei dati per costringere le vittime al pagamento del riscatto.

Rilevazione delle attività Interlock Ransomware

IBM segnala che i breach vengono rilevati in media dopo oltre 250 giorni, con un costo medio per le organizzazioni di circa 4,99 milioni di USD. Nel contempo, le operazioni ransomware si fanno sempre più sofisticate, colpendo imprese di tutte le dimensioni. Il recente avviso aa25-203a della CISA conferma che il gruppo Interlock ha già preso di mira vari settori industriali.

Iscriviti alla Piattaforma SOC Prime per attivare regole specifiche pensate sui TTP di Interlock. Premi Esplora Rilevazioni per accedere a un pacchetto CTI-aware e a strumenti avanzati per rilevazione e threat hunting.

Tutte le regole sono compatibili con SIEM, EDR e Data Lake e sono mappate sul framework MITRE ATT&CK. Ognuna include metadati completi come fonti CTI, timeline e raccomandazioni per la triage.

È possibile filtrare le regole tramite i tag “Interlock Ransomware” o “aa25‑203a”, oppure usare il tag “Ransomware” per un set più ampio di regole globali.

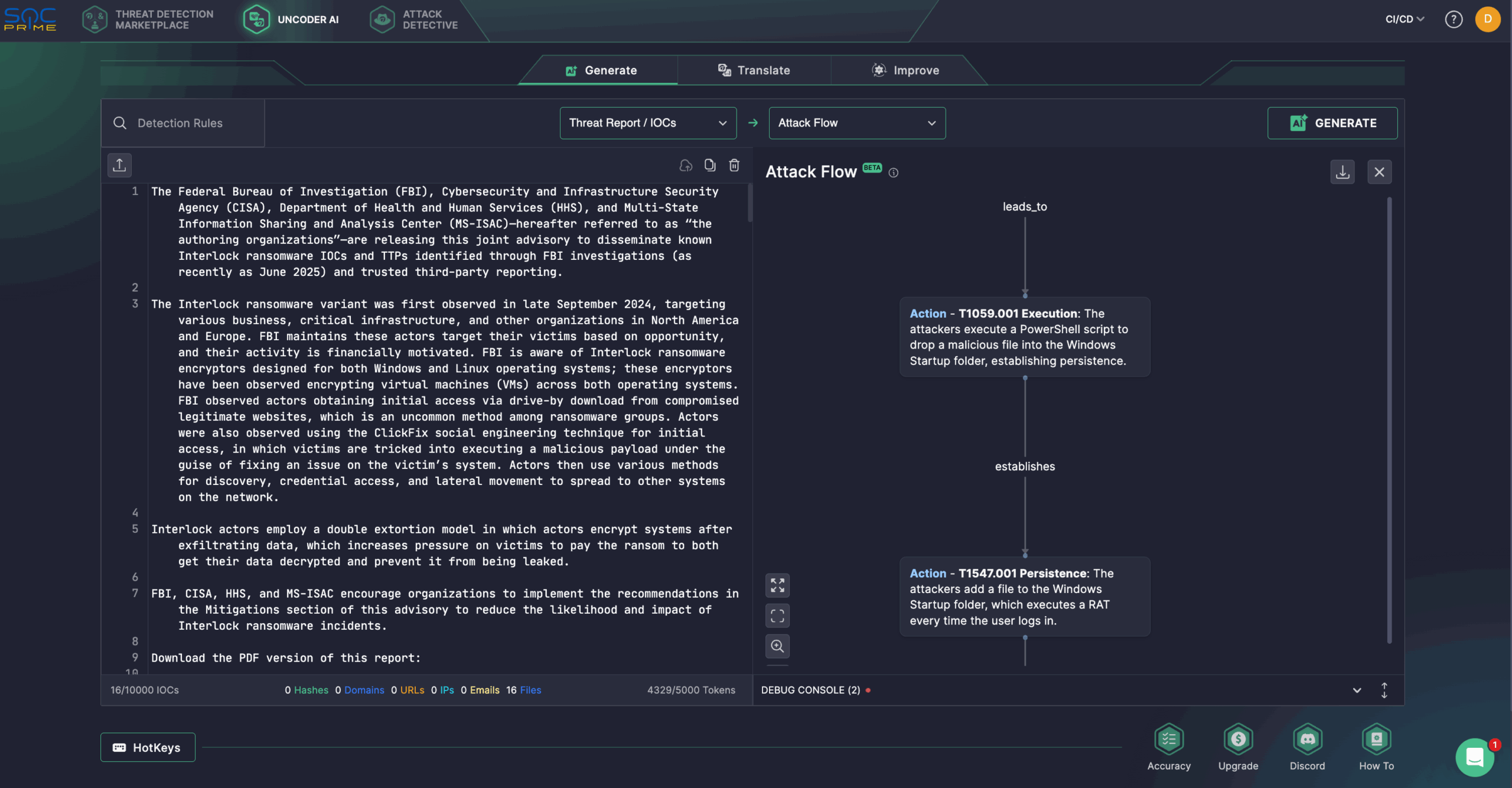

Gli esperti possono usare Uncoder AI per generare algoritmi di rilevamento a partire da threat report grezzi, automatizzare l’IOC sweep, suggerire tag ATT&CK, ottimizzare querying e tradurre codice in oltre 56 linguaggi SIEM/EDR. Ad esempio, dalla stessa allerta aa25‑203a è possibile creare un Attack Flow in un solo click.

Analisi della Campagna Interlock descritta nell’alert aa25‑203a

Il gruppo Interlock ransomware è relativamente nuovo ma ha rapidamente dimostrato elevate capacità tecniche. Da settembre 2024, ha preso di mira infrastrutture critiche e imprese in Nord America ed Europa, operando con un modello di doppia estorsione: prima esfiltra i dati, poi li cifra, fornendo alle vittime un ID univoco e un indirizzo .onion per il riscatto in Bitcoin, senza dettagli di pagamento iniziali.

Finora si è concentrato principalmente su macchine virtuali, con host fisici e workstation raramente colpiti, ma la strategia potrebbe ampliare il bersaglio. Report open-source indicano possibili sovrapposizioni tra Interlock e la ransomware Rhysida (Rhysida).

Per il primo accesso utilizza drive-by download e tecniche ClickFix, inducendo l’utente a eseguire comandi Base64/PowerShell sotto forma di CAPTCHA fittizio. In seguito installa un RAT personalizzato, crea entry di avvio automatico e modifica la chiave di registro “Chrome Updater” per garantire persistenza.

Successivamente vengono eseguiti script PowerShell per la raccolta di informazioni di sistema, seguiti dall’utilizzo di strumenti C2 come Cobalt Strike, SystemBC, Interlock RAT5 e NodeSnake RAT. Vengono installati cht.exe (credential stealer) e klg.dll (keylogger), direttamente associati alla raccolta di credenziali e battute. Lumma/Berserk Stealer vengono usati per escalation privilegi. L’esfiltrazione via cloud avviene tramite Azure Storage Explorer, AzCopy e WinSCP. Successivamente, la lateral movement avviene via RDP, AnyDesk, PuTTY e Kerberoasting per ottenere domain admin.

Le misure consigliate includono DNS filtering, firewall per applicazioni web, password conformi a standard NIST, MFA diffuso, ICAM, aggiornamenti regolari di software/firmware, priorità su patch CVE e segmentazione di rete. Implementando inoltre l’ecosistema SOC Prime con AI, automazione, threat intelligence in tempo reale e approccio Zero‑Trust, le organizzazioni possono adottare una strategia di cyber‑difesa scalabile e resiliente nel tempo.