I difensori hanno identificato una campagna altamente sofisticata orchestrata dagli attori della minaccia GrayAlpha. In questa campagna, gli hacker impiegano falsi aggiornamenti del browser e altri vettori di infezione per distribuire ceppi avanzati di codice malevolo, un nuovo loader PowerShell personalizzato scoperto chiamato PowerNet, e NetSupport RAT. Notoriamente, gli avversari dietro questa campagna sono collegati al gruppo nefando e motivato da interessi finanziari ampiamente riconosciuto come FIN7.

Rileva Attività Malevola Associata all’Operazione GrayAlpha

Il crimine informatico è previsto per costare al mondo 10.5 trilioni di dollari all’anno entro il 2025, guidato da attacchi finanziariamente motivati sempre più sofisticati. Man mano che le minacce digitali diventano più complesse, i gruppi finanziariamente motivati come FIN7 rimangono attivi, nonostante le affermazioni della loro dissoluzione nel 2023. Infatti, recentemente, i ricercatori di sicurezza hanno scoperto una campagna sofisticata da un nuovo gruppo di minacce, GrayAlpha. Esso mostra una significativa sovrapposizione con il famigerato FIN7, segnalando l’evoluzione—non la scomparsa—di uno degli attori del crimine informatico più prolifici dell’ultimo decennio.

Registrati per la Piattaforma SOC Prime per ottenere un set curato di regole Sigma per rilevare attività malevola associata a GrayAlpha supportato da una suite completa di prodotti per l’ingegneria della rilevazione potenziata dall’AI, la caccia automatizzata alle minacce, e la rilevazione avanzata delle minacce. Basta premere il pulsante Esplora Rilevamenti qui sotto e passare immediatamente a uno stack di rilevamento pertinente.

I difensori informatici in cerca di contenuti più pertinenti per rilevare attacchi informatici collegati al gruppo FIN7 potrebbero accedere all’intera collezione di algoritmi di rilevamento pertinenti cercando il Marketplace di Rilevamento delle Minacce con il tag “FIN7”.

Tutte le regole sono compatibili con più tecnologie SIEM, EDR, e Data Lake, e mappate su MITRE ATT&CK® per semplificare l’indagine sulle minacce. Inoltre, ogni regola è arricchita con metadati estensivi, inclusi CTI riferimenti, cronologie degli attacchi, configurazioni di audit, raccomandazioni di triage, e altro ancora.

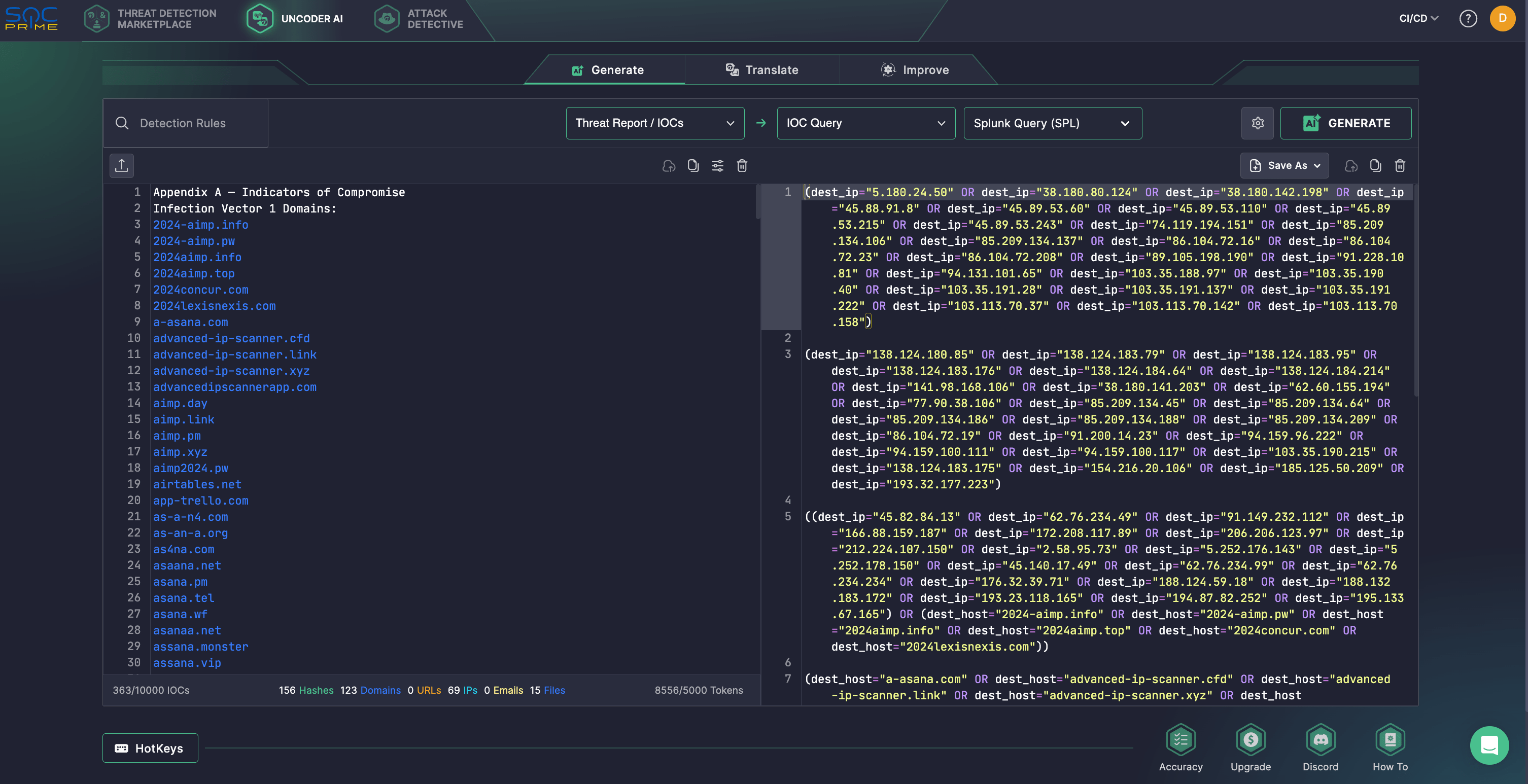

Gli ingegneri della sicurezza possono anche sfruttare Uncoder AI—un’AI privata e non-agentica costruita per scopi di ingegneria della rilevazione informata dalle minacce. Con Uncoder, i difensori possono convertire automaticamente gli IOCs dal report dedicato di Recorded Future in query di caccia azionabili, consentendo un’efficace indagine dell’attività di GrayAlpha. Inoltre, Uncoder supporta la creazione di logica di rilevamento da report di minacce grezze, la previsione di tag ATT&CK, l’ottimizzazione delle query guidata dall’AI, e la traduzione dei contenuti di rilevamento su più piattaforme.

Analisi dell’Operazione GrayAlpha

Il gruppo Insikt di Recorded Future ha scoperto una nuova campagna offensiva avanzata collegata a GrayAlpha, un gruppo di hacker con legami con il noto gruppo motivato da interessi finanziari FIN7. L’infrastruttura degli avversari include domini recentemente registrati utilizzati per la consegna dei payload e ulteriori indirizzi IP collegati alla campagna malevola. I ricercatori hanno scoperto un nuovo loader PowerShell personalizzato chiamato PowerNet, progettato per decomprimere ed eseguire il NetSupport RAT, oltre a un altro loader chiamato MaskBat, una variante offuscata che condivide somiglianze con FakeBat, che contiene artefatti associati a GrayAlpha.

L’indagine ha rivelato tre metodi di infezione principali: falsi prompt di aggiornamento del browser, siti di download fasulli di 7-Zip, e un sistema di distribuzione del traffico (TDS) identificato come TAG-124, il cui uso non era stato segnalato pubblicamente prima. Sebbene tutti e tre i vettori di infezione siano stati osservati simultaneamente, solo i siti fasulli di 7-Zip sono rimasti attivi al momento dell’analisi, con nuovi domini registrati a partire da aprile 2025. In particolare, un’ulteriore analisi di questi domini ha portato all’identificazione di un individuo potenzialmente legato all’operazione GrayAlpha.

GrayAlpha è una gang di hacker strettamente legata al gruppo FIN7 appoggiato dalla Russia, un’organizzazione criminale informatica prolifico e tecnicamente avanzata attiva dal 2013. FIN7 opera come un’impresa professionale, con team dedicati per lo sviluppo di malware, phishing, e riciclaggio di denaro, principalmente mirando ai settori retail, ospitalità, e finanziario per rubare dati di pagamento e accedere a reti aziendali.

Nel tempo, FIN7 si è espanso nel ransomware, collaborando con gruppi come REvil e Maze e conducendo proprie operazioni come Darkside and BlackMatter. A metà estate 2024, il collettivo di hacker FIN7 ha utilizzato Google Ads armate mentre mascherava marchi noti per distribuire NetSupport RAT tramite payload MSIX, evidenziando l’adattabilità e la persistenza continuativa del gruppo nel panorama del crimine informatico.

Nell’ultimo anno, i ricercatori hanno tracciato tre principali vettori di infezione utilizzati da GrayAlpha per distribuire NetSupport RAT: pagine di aggiornamento software false, siti di download dannosi di 7-Zip, e il sistema di distribuzione del traffico TAG-124 (TDS). Queste campagne hanno sfruttato i loader basati su PowerShell PowerNet e MaskBat.

Per quanto riguarda il primo vettore di attacco, GrayAlpha gestisce siti di aggiornamento browser falsi almeno da aprile 2024, impersonando marchi come Google Meet, SAP Concur, CNN, e altri. Questi siti includono comunemente script per il fingerprinting dei dispositivi delle vittime, come getIPAddress() and trackPageOpen(), e consegnano payload tramite endpoint come /download.php o le sue varianti. Alcune campagne hanno persino sfruttato domini compromessi o nominati arbitrariamente, spesso legati a account email sospetti e ospitati su infrastrutture malevole condivise.

Il secondo vettore di infezione ha coinvolto siti di download fasulli di 7-Zip, che hanno utilizzato gli stessi script di fingerprinting host di altre pagine software contraffatte e consegnato il loader personalizzato PowerNet. PowerNet tipicamente verifica se la macchina target appartiene a un dominio aziendale prima di procedere, arrestando l’esecuzione se il controllo fallisce. I difensori hanno identificato cinque varianti di PowerNet, alcune delle quali bypassano il controllo del dominio, mentre altre recuperano il payload da un URL remoto invece del pacchetto MSIX. Notoriamente, il codice di verifica aziendale appare anche nel Usradm Loader, uno strumento collegato al gruppo WaterSeed affiliato a FIN7.

Attiva da aprile 2024, la campagna 7-Zip era l’unico vettore ancora in uso quando il gruppo Insikt ha pubblicato le sue scoperte, con l’ultimo dominio registrato ad aprile 2025.

The third attack vector relied on the TAG-124 TDS, a network of compromised WordPress sites that distribute malware through fake browser update pages and the ClickFix tactic. First seen in August 2024, this marked GrayAlpha’s initial use of TAG-124 and was also used to deploy PowerNet.

Tutti e tre i metodi di attacco hanno portato infine a infezioni con NetSupport RAT, che condivide identificatori di licenza con campioni precedentemente attribuiti a FIN7, rafforzando il legame tra GrayAlpha e il nefando gruppo criminale informatico.

Come potenziali passi di mitigazione per ridurre i rischi degli attacchi GrayAlpha, i difensori raccomandano di monitorare da vicino il panorama delle minacce, di applicare rigidi controlli di accesso basati sul principio del minimo privilegio, e di limitare l’archiviazione di dati sensibili per minimizzare l’impatto in caso di violazione. Sebbene le campagne APT siano tipicamente associate a attori delle minacce sostenuti da nazioni, GrayAlpha illustra che anche i criminali informatici motivati da interessi finanziari possono mostrare livelli comparabili di persistenza. Man mano che le operazioni offensive diventano più specializzate e collaborative, pur riflettendo la struttura di RaaS, le organizzazioni dovrebbero adottare una strategia di sicurezza informatica flessibile e onnicomprensiva per stare al passo con le minacce in evoluzione. La Piattaforma SOC Prime equipaggia i team di sicurezza con una suite di prodotti completa pronta per l’azienda, alimentata dalla fusione di AI, capacità di automazione e intel di minacce in tempo reale per consentire alle organizzazioni progressiste di prevenire attacchi sofisticati e minimizzare i rischi di violazioni dei dati.