I difensori fanno luce su un insieme di vulnerabilità in Ivanti Cloud Service Appliances (CSA) che possono essere concatenate per ulteriori sfruttamenti. L’ultimo avviso congiunto di CISA e FBI informa la comunità globale dei difensori di almeno due catene di sfruttamento che utilizzano vulnerabilità di Ivanti tracciate come CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 e CVE-2024-9380. Gli avversari possono sfruttare le catene di sfruttamento che armamentizzano lo flas per ottenere l’accesso iniziale, eseguire RCE, rubare credenziali e installare malware su reti mirate.

Rileva le catene di sfruttamento CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 e CVE-2024-9380

Le vulnerabilità di Ivanti Cloud Service Appliances (CSA) rappresentano un rischio significativo per la sicurezza aziendale a causa del ruolo cruciale che questi sistemi giocano nella gestione dell’accesso remoto sicuro e dell’autenticazione. Comunemente distribuiti come sistemi esposti a Internet, gli Ivanti CSA sono particolarmente attraenti per gli attaccanti che cercano di sfruttare le debolezze per l’accesso non autorizzato a reti aziendali sensibili.

Le ultime catene di sfruttamento che armamentizzano le vulnerabilità CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 e CVE-2024-9380 sono attivamente utilizzate nel campo. Queste exploitation permettono agli attaccanti di eseguire varie azioni malevole prendendo il controllo dei sistemi aziendali. Per affrontare questa crescente minaccia, è essenziale un’azione immediata da parte dei difensori cibernetici.

The Piattaforma SOC Prime per la difesa cyber collettiva offre regole di rilevamento curate che affrontano i tentativi di sfruttamento delle ultime vulnerabilità di Ivanti CSA. Supportata da una cassetta completa di strumenti per la ricerca delle minacce e l’ingegneria del rilevamento, la piattaforma consente alle organizzazioni di difendersi proattivamente da minacce emergenti. Basta premere il Esplora Rilevamenti pulsante qui sotto e accedere immediatamente a uno stack di rilevamento pertinente che copre i tentativi di sfruttamento descritti nell’ advisory AA25-022A.

Tutte le regole sono mappate al quadro MITRE ATT&CK® e compatibili con più di 40 soluzioni SIEM, EDR e Data Lake. Ogni regola è arricchita con estese CTI, inclusi riferimenti mediatici, timeline degli attacchi, configurazioni di audit e altri metadati.

Gli esperti di sicurezza che cercano contenuti di rilevamento che corrispondono al caso d’uso del rilevamento proattivo dello sfruttamento delle vulnerabilità possono accedere all’intera collezione di regole Sigma sfogliando il Threat Detection Marketplace tramite il tag CVE. Inoltre, i difensori informatici possono sempre rimanere informati sulle ultime minacce con la nostra principale dashboard delle minacce attive – ora disponibile gratuitamente con l’accesso personale alla piattaforma SOC Prime.

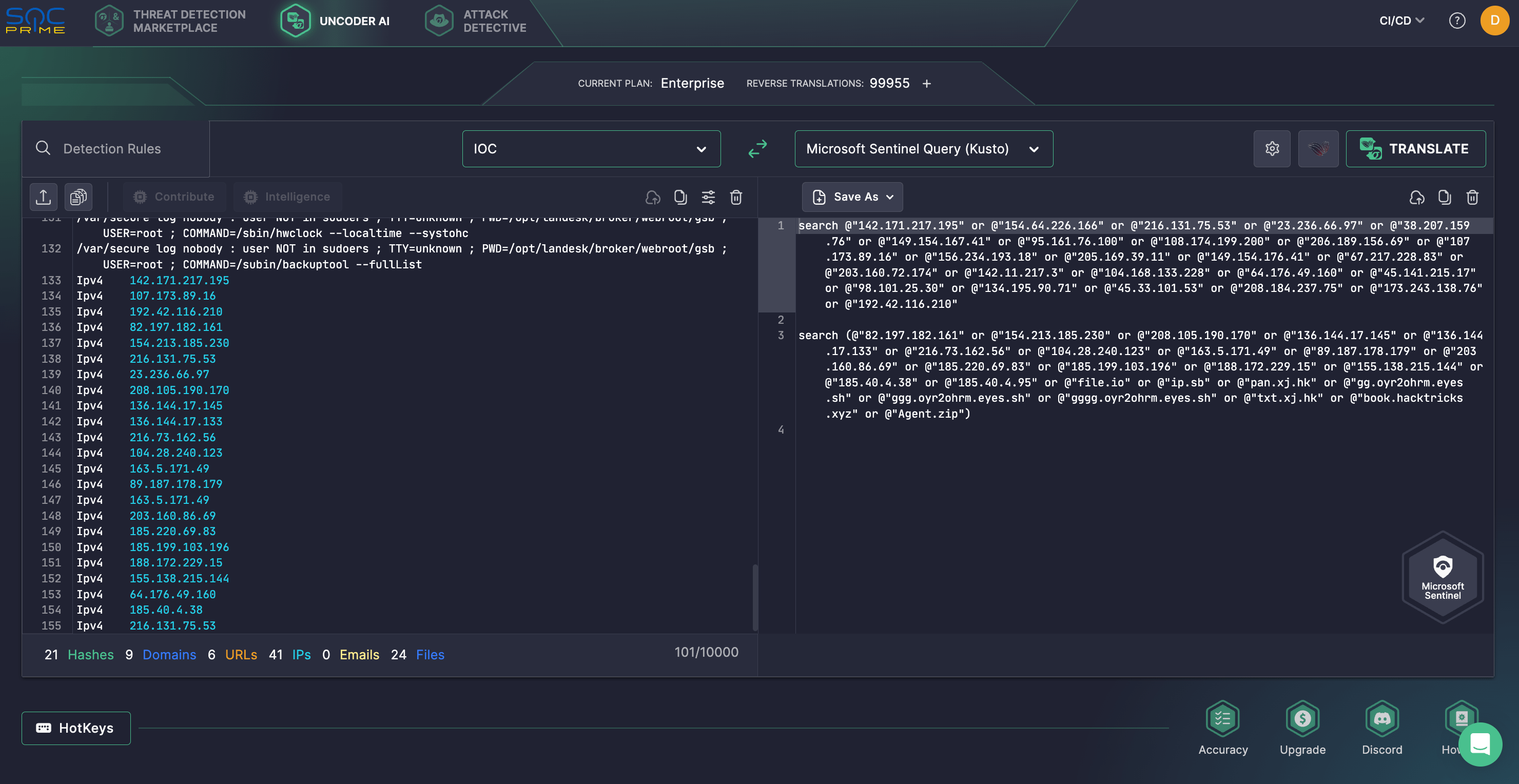

Inoltre, per semplificare la ricerca delle minacce, gli esperti di sicurezza possono cercare senza problemi gli IOC forniti nell’advisory AA25-022A di CISA. Affidati a Uncoder AI di SOC Prime per creare query personalizzate basate sugli IOC in pochi secondi e lavorarci automaticamente nell’ambiente SIEM o EDR scelto. Un tempo disponibile solo per i clienti aziendali, Uncoder AI è ora accessibile a singoli ricercatori, offrendo tutte le sue funzionalità. Scopri i dettagli to create custom IOC-based queries in a matter of seconds and automatically work with them in your chosen SIEM or EDR environment. Previously available only to corporate clients, Uncoder AI is now accessible to individual researchers, offering its full capabilities. Check out the details qui.

Analisi delle vulnerabilità critiche di Ivanti CSA

Il 22 gennaio 2025, CISA e FBI hanno emesso un avviso congiunto sulla cybersecurity allarme AA25-022A seguente allo sfruttamento di vulnerabilità critiche di Ivanti CSA, compresi CVE-2024-8963, un difetto di bypass amministrativo, CVE-2024-9379, una vulnerabilità di SQL injection, insieme ai difetti RCE tracciati come CVE-2024-8190 e CVE-2024-9380.

Gli avversari hanno armamentizzato le vulnerabilità sopra menzionate in catene di sfruttamento per l’accesso iniziale, RCE, furto di credenziali e ulteriore implementazione di webshell su reti compromesse. Gli attaccanti hanno principalmente utilizzato due catene di sfruttamento di vulnerabilità: una combinando CVE-2024-8963 con CVE-2024-8190 e CVE-2024-9380, e un’altra che collega CVE-2024-8963 con CVE-2024-9379. In un incidente confermato, gli attaccanti si sono spostati lateralmente su due server aggiuntivi.

Nel settembre 2024, il fornitore ha emesso due avvisi di sicurezza rivelando lo sfruttamento di CVE-2024-8190 and CVE-2024-8963. Nel ottobre 2024, Ivanti ha seguito con un altro avviso sullo sfruttamento di CVE-2024-9379, CVE-2024-9380 e CVE-2024-9381.

Secondo gli avvisi del fornitore, tutti e quattro i problemi di sicurezza influenzano la versione 4.6x di Ivanti CSA prima del build 519, mentre CVE-2024-9379 e CVE-2024-9380 influenzano anche le versioni di CSA 5.0.1 e precedenti. Secondo Ivanti, queste vulnerabilità non sono state sfruttate nella versione 5.0.

I rapporti sulla cybersecurity indicano che queste vulnerabilità sono state sfruttate come zero day. A causa dell’evidenza di sfruttamento attivo, CISA le ha incluse nel suo Catalogo delle Vulnerabilità Sfruttate Note (KEV).

Nella prima catena di exploit, gli hacker hanno armamentizzato CVE-2024-8963 insieme ai difetti di sicurezza RCE CVE-2024-8190 e CVE-2024-9380. Hanno inizialmente inviato una richiesta GET per acquisire token di sessione e CSRF, seguita da una richiesta POST per manipolare la funzione setSystemTimeZone ed eseguire codice. In alcuni casi, hanno utilizzato script Python codificati in base64 per rubare credenziali amministrative criptate. Dopo aver ottenuto le credenziali, gli avversari hanno effettuato l’accesso e utilizzato CVE-2024-9380 per eseguire comandi con privilegi elevati. Hanno impiantato webshell per la persistenza e, in alcuni casi, creato un canale TCP C2 inverso. In un altro incidente, hanno mantenuto l’accesso disabilitando la vulnerabilità DateTimeTab.php, rimuovendo webshell e cancellando le tracce dello sfruttamento utilizzando comandi sudo.

Nella seconda catena di exploit, gli avversari hanno sfruttato CVE-2024-8963 e CVE-2024-9379 per ottenere l’accesso iniziale tramite una richiesta GET specifica. Una volta all’interno della rete mirata, hanno tentato di sfruttare CVE-2024-9379 per creare una web shell inviando richieste GET e POST con un’iniezione SQL nell’input dei tentativi di blocco. L’iniezione ha dato via libera agli attaccanti per inserire un utente nella tabella user_info, con codice bash incorporato nell’ingresso. Anche se il tentativo di login è fallito, l’applicazione ha erroneamente elaborato il codice bash, permettendo agli avversari di usare i comandi echo per costruire una webshell. Tuttavia, non ci sono indicazioni che abbiano successo nel creare una funzionale.

Poiché la versione 4.6 di Ivanti CSA è considerata obsoleta e non riceve più patch, il che la rende altamente vulnerabile agli attacchi informatici, le organizzazioni richiedono una risposta ultrarapida per difendersi tempestivamente dalle intrusioni. Per ridurre i rischi di sfruttamento della vulnerabilità di Ivanti CSA, si consiglia fortemente agli amministratori di rete di aggiornare all’ultima versione supportata di Ivanti CSA. Si raccomanda alle organizzazioni di raccogliere e analizzare log e artefatti per qualsiasi segno di attività malevola e di seguire le linee guida per la risposta agli incidenti indicate nell’advisory di CISA e FBI. Per elevare le difese su vasta scala e implementare una strategia di cybersecurity proattiva, Piattaforma SOC Prime offre una suite completa per il rilevamento avanzato delle minacce, la caccia alle minacce automatizzata e l’ingegneria del rilevamento basata sull’intelligenza come soluzione altamente fattibile e innovativa contro i tentativi di sfruttamento delle vulnerabilità in continuo aumento.