Aggiornamento: questo articolo è stato aggiornato per riflettere le analisi di ricerca di ESET dell’11 agosto 2025, includendo i dettagli emergenti sul flusso di attacco.

Con l’estate al suo culmine, il panorama delle minacce informatiche si riscalda altrettanto rapidamente. Dopo la recente divulgazione di CVE-2025-8292, una vulnerabilità use-after-free nel Media Stream di Chrome, i ricercatori di sicurezza hanno scoperto lo sfruttamento attivo di una nuova zero-day di WinRAR per veicolare il malware RomCom.

Tracciata come CVE-2025-8088, questa falla di path traversal nella versione Windows di WinRAR consente agli aggressori di eseguire codice arbitrario creando file di archivio malevoli. Sebbene i metodi esatti e gli autori della campagna siano ancora sconosciuti, l’uso del backdoor RomCom suggerisce il possibile coinvolgimento di gruppi hacker di origine russa.

Rilevare i tentativi di sfruttamento di CVE-2025-8088 per la diffusione di RomCom

Con oltre 29.000 nuove vulnerabilità registrate da NIST quest’anno, la corsa è aperta per i team di cybersecurity. Poiché lo sfruttamento delle vulnerabilità resta il vettore d’attacco principale e le minacce informatiche diventano più sofisticate, la rilevazione proattiva è essenziale per ridurre la superficie d’attacco e mitigare i rischi.

Registrati ora alla piattaforma SOC Prime per accedere a un’ampia libreria di regole di rilevamento arricchite di contesto e intelligence sulle minacce guidata dall’AI, per restare un passo avanti agli attacchi che sfruttano vulnerabilità emergenti. La piattaforma include rilevamenti curati relativi all’ultimo sfruttamento zero-day di WinRAR per la diffusione di RomCom, supportata da un set completo di prodotti per l’ingegneria del rilevamento AI-powered, la caccia automatizzata alle minacce e il rilevamento avanzato. Clicca il pulsante Esplora Rilevamenti qui sotto per esplorare lo stack di rilevamento pertinente.

I difensori informatici possono anche esplorare il Threat Detection Marketplace utilizzando il termine “RomCom” per contenuti più mirati. Per esplorare un set più ampio di regole di rilevamento legate allo sfruttamento di vulnerabilità, è sufficiente applicare il tag “CVE” per visualizzare l’intera collezione.

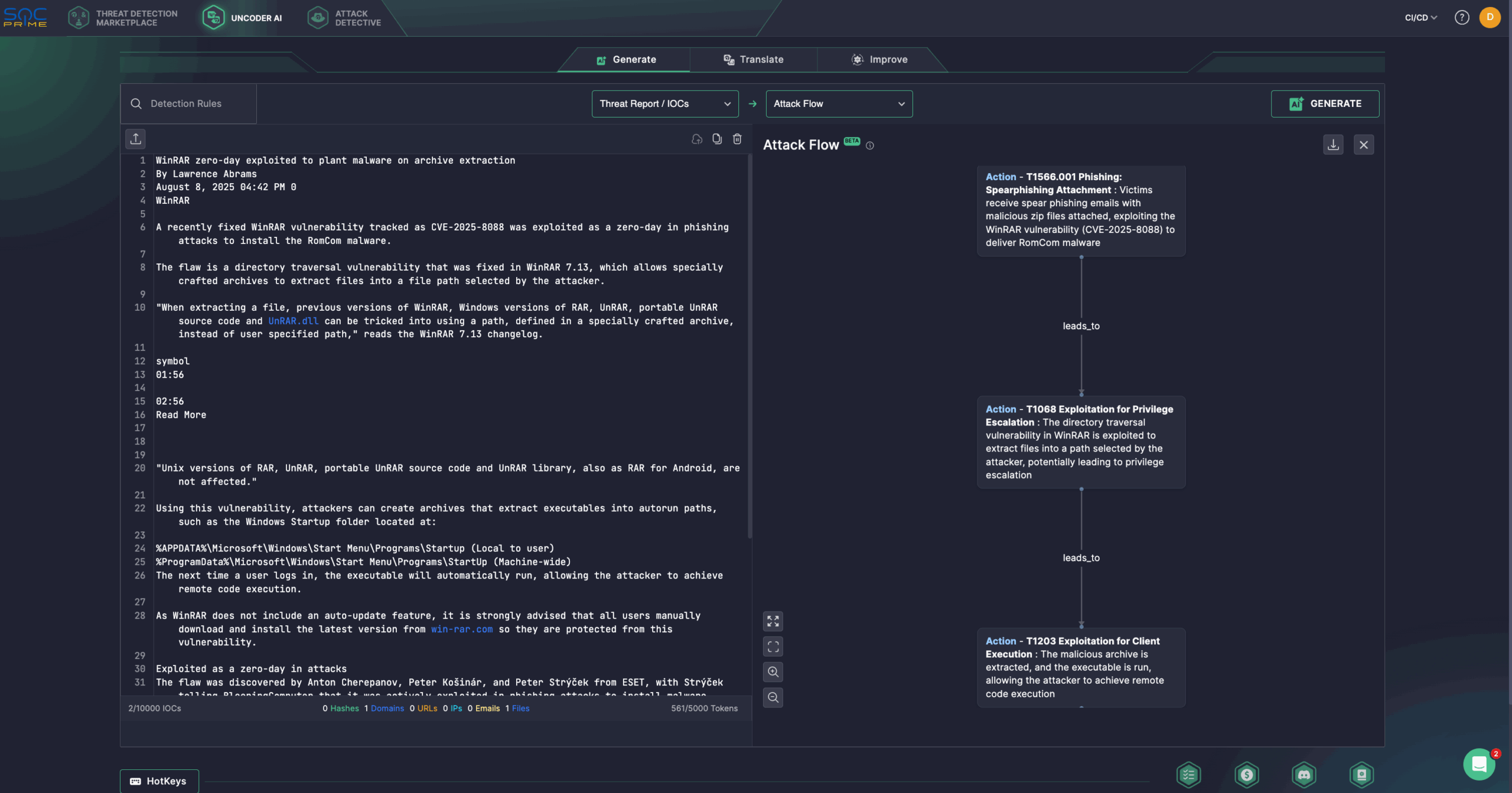

Inoltre, gli esperti di sicurezza possono ottimizzare l’investigazione delle minacce usando Uncoder AI, un IDE privato e copilota per l’ingegneria di rilevamento informata dalle minacce. Genera algoritmi di rilevamento da report grezzi, abilita rapide scansioni IOC, predice tag ATT&CK, ottimizza il codice query con suggerimenti AI e lo traduce in diversi linguaggi per SIEM, EDR e Data Lake. Ad esempio, i professionisti della sicurezza possono usare l’ultimo articolo di Bleeping Computer su CVE-2025-8088 per generare un diagramma di Attack Flow in pochi clic. In alternativa, gli ingegneri di sicurezza possono affidarsi a Uncoder AI per convertire gli IOC dal repository GitHub ESET in query IOC personalizzate pronte per l’uso nei SIEM o EDR selezionati per la caccia immediata a minacce correlate a RomCom.

Analisi di CVE-2025-8088

I ricercatori di sicurezza hanno scoperto che la vulnerabilità WinRAR, tracciata come CVE-2025-8088, è stata sfruttata attivamente come zero-day in campagne di phishing mirate per diffondere il malware RomCom. Questa falla di path traversal interessa la versione Windows di WinRAR e consente agli attaccanti di eseguire codice arbitrario creando file di archivio malevoli.

Secondo il bollettino, le versioni precedenti di WinRAR (inclusi Windows RAR, UnRAR, il codice sorgente portabile UnRAR e UnRAR.dll) potevano essere ingannate durante l’estrazione dei file usando un percorso creato malevolmente invece di quello previsto. Ciò consente agli attaccanti di posizionare file in locazioni non autorizzate.

In particolare, gli autori della minaccia possono creare archivi che estraggono eseguibili malevoli nelle cartelle di avvio automatico, come quelle specifiche dell’utente %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup o a livello di macchina %ProgramData%\Microsoft\Windows\Start Menu\Programs\StartUp. Questo permette al malware di eseguirsi automaticamente al prossimo login dell’utente, consentendo agli aggressori di ottenere l’esecuzione remota di codice per l’installazione del backdoor RomCom.

È importante notare che le versioni Unix di RAR, UnRAR, il codice sorgente portabile UnRAR, la libreria UnRAR e RAR per Android non sono interessate da questa vulnerabilità.

La famiglia di malware RomCom è collegata a un collettivo hacker di origine russa, noto con diversi alias, tra cui UAT-5647, Storm-0978, Tropical Scorpius, UAC-0180 e UNC2596. Questo gruppo è ritenuto anche responsabile delle operazioni del ransomware Cuba. Conosciuti per tecniche di hacking avanzate, sono attivi almeno dal 2019 e famosi per il deployment di varie famiglie di malware, tra cui RomCom RAT e SystemBC. Nel 2022, gli attori di minaccia hanno utilizzato il backdoor RomCom per colpire enti statali ucraini, suggerendo possibili legami con operazioni di cyber spionaggio a favore del governo di Mosca.

La vulnerabilità è stata scoperta dai ricercatori ESET Anton Cherepanov, Peter Košinár e Peter Strýček, che l’hanno segnalata al produttore. L’ultimo report ESET ha identificato tre catene di attacco separate che distribuiscono note iterazioni del malware RomCom: Mythic Agent, SnipBot e MeltingClaw. La catena di esecuzione di Mythic Agent viene attivata tramite Updater.lnk, che aggiunge msedge.dll a una chiave di registro COM hijack. Questa DLL decripta uno shellcode AES ed esegue solo se il dominio del sistema corrisponde a un valore hardcoded, lanciando l’agente Mythic per comunicazioni C2, esecuzione di comandi e consegna del payload.

Un’altra catena di infezione che distribuisce la variante malware SnipBot è attivata lanciando Display Settings.lnk, che esegue ApbxHelper.exe (una build modificata di PuTTY CAC con certificato non valido). Controlla almeno 69 documenti aperti di recente prima di decriptare uno shellcode che scarica ulteriori payload dai server controllati dall’attaccante.

La terza falla di esecuzione collegata alla consegna del malware MeltingClaw è innescata da Settings.lnk, che a sua volta esegue Complaint.exe (RustyClaw). Questo scarica una DLL MeltingClaw che preleva ed esegue moduli malevoli aggiuntivi dall’infrastruttura avversaria.

Il problema è stato risolto in WinRAR versione 7.13, rilasciata il 30 luglio 2025, pertanto si invita gli utenti ad aggiornare prontamente alla versione sicura. Inoltre, per anticipare gli attaccanti e rilevare proattivamente i tentativi di sfruttamento di vulnerabilità, i team di sicurezza possono affidarsi al completo set di prodotti SOC Prime supportato da AI, automazione e intelligence sulle minacce in tempo reale, rafforzando le difese dell’organizzazione su larga scala.