Avviso di sicurezza per i difensori informatici! Microsoft ha recentemente corretto una vulnerabilità critica di elevazione dei privilegi (CVE-2023-23397) che interessa Microsoft Outlook per Windows e consente agli avversari di estrarre password hash da istanze bersagliate. Notoriamente, la falla è stata sfruttata in natura come zero-day dall’aprile 2022, essendo stata utilizzata in attacchi informatici contro il governo, l’esercito e organizzazioni di infrastrutture critiche in tutta Europa.

Rilevamento CVE-2023-23397

Con il numero sempre crescente di falle di sicurezza che interessano i prodotti software ampiamente utilizzati, il rilevamento proattivo dello sfruttamento delle vulnerabilità è stato tra i principali casi d’uso della sicurezza nel 2021-2022 e mantiene ancora la posizione di leader. La nota vulnerabilità di escalation dei privilegi tracciata come CVE-2023-23397 con un punteggio di gravità di 9,8 sulla base del punteggio CVSS impatta tutte le versioni di Microsoft Outlook. Essendo sfruttata attivamente in natura, questa vulnerabilità di Microsoft Outlook, se abusata dagli attaccanti, può rappresentare una seria minaccia per le organizzazioni che si affidano a questi popolari prodotti Microsoft. Per aiutare le organizzazioni a individuare tempestivamente l’attività avversaria e rilevare proattivamente gli schemi di sfruttamento del CVE-2023-23397, il Team SOC Prime ha recentemente rilasciato rilevanti regole Sigma. Segui i link sottostanti per raggiungere immediatamente questi rilevamenti mappati al framework MITRE ATT&CK v12 e subito convertibili nelle soluzioni SIEM, EDR e XDR leader del settore.

Possibili Schemi di Sfruttamento di Microsoft Outlook [CVE-2023-23397] (tramite process_creation)

Questa regola Sigma affronta la tattica di Accesso alle Credenziali con l’Autenticazione Forzata (T1187) utilizzata come tecnica principale.

Outlook Utilizzato per Aprire File di Messaggi Autonomi con Posizione Sospetta (tramite cmdline)

La regola Sigma di cui sopra affronta anche la tattica di Accesso alle Credenziali con la tecnica dell’Autenticazione Forzata (T1187) insieme alla tattica di Accesso Iniziale rappresentata dalla tecnica di Phishing (T1566).

Facendo clic sul pulsante Esplora Rilevamenti , le organizzazioni possono ottenere un accesso immediato a ulteriori algoritmi di rilevamento volti ad aiutare nell’identificazione del comportamento dannoso legato ai tentativi di sfruttamento del CVE-2023-23397 che possono potenzialmente influenzare le loro istanze di Microsoft Outlook. Per un’indagine sulle minacce semplificata, i team possono anche esplorare i relativi metadati, comprese le referenze ATT&CK e CTI.

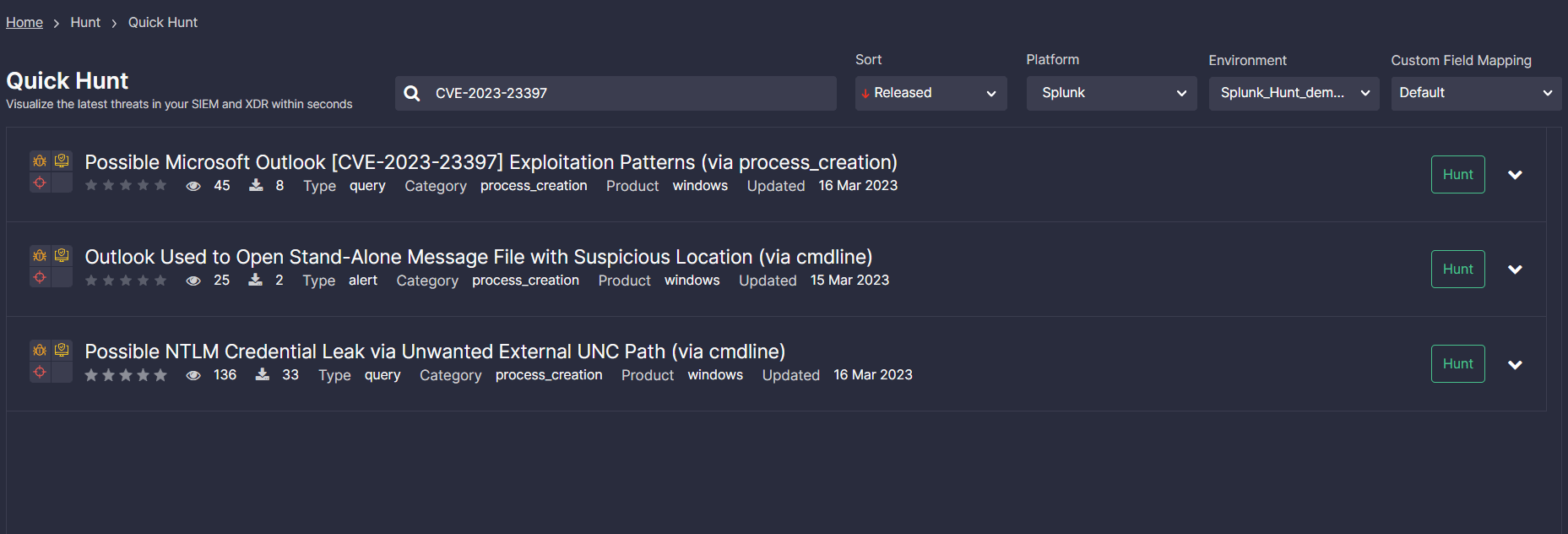

I team possono anche sfruttare al massimo il modulo Quick Hunt di SOC Prime per cercare minacce legate ai tentativi di sfruttamento del CVE-2023-23397. Applica il tag personalizzato “CVE-2023-23397” per filtrare l’elenco delle query verificate in base alle tue esigenze attuali, seleziona la tua piattaforma e ambiente, e scendi immediatamente nel dettaglio per cacciare, risparmiando secondi nell’indagine sulle minacce.

Analisi della Zero-Day di Microsoft Outlook: CVE-2023-23397

Il Patch Tuesday di marzo 2023 ha messo in luce una nota vulnerabilità di elevazione dei privilegi (CVE-2023-23397) che impatta tutte le versioni di Microsoft Outlook per Windows. Il bug consente agli attaccanti di ottenere credenziali NTLM inviando un’email dannosa alla vittima. Secondo l’ avviso di Microsoft, non è richiesta alcuna interazione dell’utente poiché l’email viene attivata automaticamente quando viene recuperata e processata dal server di posta.

Nonostante l’autenticazione NTLM sia considerata rischiosa, è ancora utilizzata su sistemi più recenti per renderli compatibili con quelli più vecchi. L’autenticazione, in questo caso, viene effettuata con hash delle password che il server ottiene da un client durante l’accesso alla risorsa condivisa. Il CVE-2023-23397 consente agli hacker di rubare quegli hash, che vengono successivamente sfruttati per un’autenticazione riuscita alla rete di interesse.

La vulnerabilità è stata scoperta per la prima volta dal CERT ucraino e ulteriormente investigata dai team di Intelligence sugli Incidenti e Trattamento delle Minacce di Microsoft. I ricercatori di Microsoft attribuiscono i tentativi di sfruttamento ad attori di minaccia sostenuti dalla Russia coinvolti in attacchi informatici diretti a organizzazioni europee.

I ricercatori di cybersecurity presumono che l’attività dannosa possa essere collegata al noto collettivo di hacker sostenuto dalla nazione russa tracciato come APT28 (alias Fancy Bear APT o UAC-0028). Basato sull’indagine da parte del Servizio Statale di Comunicazioni Speciali e Protezione dell’Informazione dell’Ucraina (SSSCIP), gli attori di minaccia APT28 erano dietro una serie di attacchi informatici mirati volti a paralizzare le infrastrutture critiche dell’Ucraina all’inizio della primavera 2022. Questo collettivo di hacker è stato anche osservato in una serie di altre campagne avversarie contro l’Ucraina nel 2022, in cui hanno armato la vulnerabilità zero-day di Windows CVE-2022-30190 per diffondere Cobalt Strike Beacon e vari campioni di malware CredoMap sui sistemi compromessi.

Come misure di mitigazione potenziali, i difensori informatici raccomandano di correggere tempestivamente CVE-2023-23397 e applicare lo script di Microsoft per verificare che i messaggi in Exchange utilizzino un percorso UNC e assicurarsi che non vi siano tracce di sfruttamento della vulnerabilità.

Stai cercando modi per rimanere avanti a qualsiasi minaccia informatica e avere sempre a portata di mano il rilevamento dei TTP avversari correlati? Ottieni accesso a oltre 800 regole per CVE attuali ed emergenti per identificare tempestivamente i rischi e rafforzare la tua postura di cybersecurity. Raggiungi 140+ regole Sigma gratuitamente o esplora l’intera lista di algoritmi di rilevamento rilevanti tramite On Demand su https://my.socprime.com/pricing/