Una vulnerabilità critica recentemente rivelata in SAP NetWeaver, un difetto di caricamento di file non autenticato che consente RCE e tracciato come CVE-2025-31324, è attivamente sfruttata da diversi gruppi di stati-nazione collegati alla Cina per attaccare i sistemi di infrastruttura critica. I difensori attribuiscono le intrusioni osservate a gruppi di cyber-spionaggio cinesi, che sono probabilmente legati al Ministero della Sicurezza dello Stato (MSS) della Cina o ai suoi appaltatori privati associati.

Rilevare i tentativi di sfruttamento di CVE-2025-31324 collegati ad avversari connessi alla Cina

As exploit zero-day definiscono sempre più gli attacchi informatici moderni, un difetto massimo di gravità in SAP NetWeaver, CVE-2025-31324, ha seguito lo stesso schema, con un ampio sfruttamento da parte di gruppi APT probabilmente collegati alla Cina dal aprile 2025, mirato alle infrastrutture critiche.

Per resistere proattivamente ai crescenti rischi di intrusioni, registrati sulla piattaforma SOC Prime e accedi a un set di regole Sigma per il rilevamento dell’exploit CVE-2025-31324 collegato all’ultima campagna dei gruppi connessi alla Cina.

I professionisti della sicurezza in cerca di più algoritmi di rilevamento per affrontare gli exploit di CVE-2025-31324 possono consultare direttamente il Threat Detection Marketplace tramite l’ID CVE, oppure seguire questo link. Inoltre, utilizzando il tag CVE, i difensori informatici possono accedere a una raccolta più ampia di regole per rilevare lo sfruttamento della vulnerabilità.

I rilevamenti sono compatibili con dozzine di soluzioni SIEM, EDR e Data Lake, e sono allineati con il framework MITRE ATT&CK® . Sono anche arricchiti con metadati attivabili per fornire un contesto di minaccia informatica completo per un’indagine approfondita.

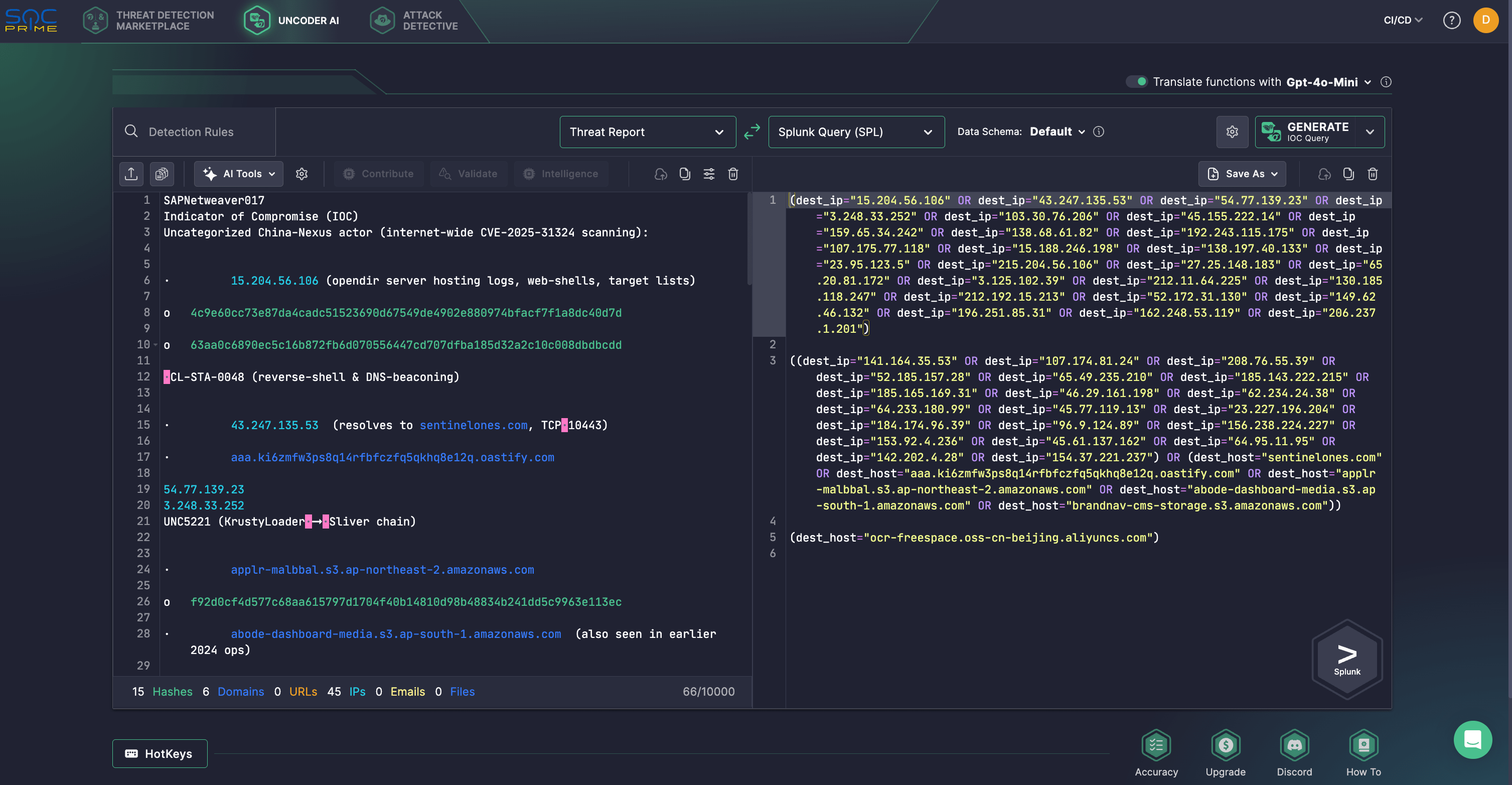

Gli ingegneri della sicurezza possono anche sfruttare Uncoder AI—un’IA privata, non agentica, costruita appositamente per l’ingegneria del rilevamento informato sulle minacce. Con Uncoder, i difensori possono convertire automaticamente gli IOC dal rapporto dedicato EclecticIQ in query di caccia attivabili, abilitando un’indagine efficiente dell’attività APT connessa alla Cina che sfrutta CVE-2025-31324. In aggiunta, Uncoder supporta la creazione di logiche di rilevamento dai rapporti sulle minacce grezze, la previsione dei tag ATT&CK, l’ottimizzazione delle query guidata dall’IA e la traduzione del contenuto di rilevamento su più piattaforme.

Analisi dello sfruttamento di CVE-2025-31324 collegato a gruppi APT cinesi

Nell’aprile 2025, i difensori hanno osservato campagne di sfruttamento ad alta intensità dirette verso infrastrutture critiche abusando del Visual Composer di SAP NetWeaver e sfruttando una vulnerabilità zero-day di massima gravità, CVE-2025-31324. Le operazioni degli avversari sono strategicamente mirate a infiltrarsi nelle infrastrutture critiche, rubare dati sensibili e stabilire un accesso a lungo termine a reti globali di alto valore.

Gli analisti di EclecticIQ valutano che i gruppi collegati alla Cina APT sono altamente propensi a svolgere attivamente una campagna di scansione e sfruttamento su larga scala di sistemi SAP NetWeaver. La campagna ha colpito una gamma di settori, tra cui la distribuzione di gas naturale, i servizi di gestione delle acque e dei rifiuti nel Regno Unito, i produttori di dispositivi medici e le aziende petrolifere e del gas negli Stati Uniti, oltre ai ministeri governativi in Arabia Saudita che supervisionano politica degli investimenti e finanziaria.

La portata della campagna è stata rivelata attraverso un server controllato dagli avversari ospitato all’indirizzo IP 15.204.56[.]106, che conteneva registri degli eventi dettaglianti attività su diversi sistemi compromessi. È stato trovato un server situato a questo indirizzo IP che ospitava più file, incluso “CVE-2025-31324-results.txt”, che documenta 581 istanze SAP NetWeaver compromesse con web shell installate come backdoor, e un altro file TXT elencante 800 domini in esecuzione su SAP NetWeaver, suggerendo che questi potrebbero essere obiettivi futuri. A seguito dello sfruttamento di CVE-2025-31324, gli attaccanti distribuiscono due web shell per mantenere l’accesso remoto persistente ed eseguire comandi arbitrari sui sistemi infetti.

I difensori attribuiscono queste intrusioni a gruppi di hacking cinesi identificati come UNC5221, UNC5174 e CL-STA-0048. CL-STA-0048 ha tentato di impostare una shell inversa interattiva con IP 43.247.135[.]53, precedentemente collegato al gruppo. Questa banda di hacker è stata precedentemente collegata ad attacchi in Asia meridionale, dove hanno sfruttato difetti noti in server IIS, Apache Tomcat e MS-SQL esposti pubblicamente per distribuire web shell, shell inverse, e PlugX malware.

Un altro gruppo tracciato come UNC5221 ha utilizzato una web shell per distribuire KrustyLoader, uno strumento basato su Rust in grado di fornire payload secondari come Sliver, mantenere la persistenza ed eseguire comandi shell. Un altro gruppo di hacking dietro lo sfruttamento di CVE-2025-31324, noto come UNC5174, è stato osservato scaricare SNOWLIGHT, un loader che si connette a un server hardcoded per recuperare VShell, un RAT basato su Go, e il backdoor GOREVERSE.

Secondo i ricercatori, è altamente probabile che gli APT affiliati alla Cina continuino a utilizzare software aziendali esposti a internet e dispositivi edge per ottenere accesso a lungo termine alle infrastrutture critiche a livello mondiale.

Data l’attiva sfruttamento continua, si consiglia fortemente agli utenti di SAP NetWeaver di aggiornare prontamente le loro istanze all’ ultima versione disponibile come dettagliato nella SAP Security Note #3594142. Come misure di mitigazione potenziali di CVE-2025-31324 nei casi in cui non sia possibile applicare la patch, il fornitore raccomanda di rimuovere il componente sap.com/devserver_metadataupload_ear come descritto nella SAP Note #3593336. Inoltre, l’accesso a /developmentserver/metadatauploader dovrebbe essere limitato a intervalli IP interni e autenticati, e l’accesso non autenticato o alla rete pubblica dovrebbe essere bloccato utilizzando regole WAF o firewall.

Poiché i gruppi di minaccia collegati alla Cina stanno strategicamente prendendo di mira piattaforme ampiamente utilizzate come SAP NetWeaver, probabilmente per il loro ruolo critico negli ambienti aziendali e la loro tendenza a contenere vulnerabilità non patchate, un’ultra-responsiveness da parte dei difensori è un passo significativo per contrastare proattivamente le minacce emergenti. La piattaforma SOC Prime equipaggia i team di sicurezza con un pacchetto completo di prodotti supportati dalla tecnologia AI-powered, capacità automatizzate e intelligence in tempo reale per aiutare le imprese globali a rafforzare le loro difese su larga scala.