Alla fine dell’estate del 2024, l’FBI, il Dipartimento della Difesa e il CISA hanno emesso un avviso congiunto avvertendo gli esperti di cybersecurity di un aumento delle operazioni da parte di avversari affiliati all’Iran conosciuti come Pioneer Kitten. Le agenzie autrici della cybersecurity statunitense, in collaborazione con partner internazionali, hanno recentemente emesso un altro avviso AA24-290A che copre l’aumento dell’attività degli attori delle minacce iraniani che utilizzano la forza bruta e l’accesso alle credenziali nelle loro operazioni offensive per compromettere le organizzazioni in vari settori di infrastrutture critiche. Gli avversari legati all’Iran mirano a rubare credenziali e informazioni di rete, che possono essere vendute ai cybercriminali per facilitare ulteriori accessi.

Rilevamento degli Attacchi Informatici da parte di Hacker Iraniani Descritto nell’Avviso CISA AA24-290A

Nel 2024, i gruppi APT provenienti da varie regioni globali, inclusi Iran, Cina, Corea del Nord e Russia, hanno mostrato un notevole aumento delle capacità offensive dinamiche e innovative. Gli hacker sostenuti dall’Iran, riconosciuti come una delle minacce APT più formidabili, stanno creando sfide significative per il panorama globale della cybersecurity attraverso strategie di attacco persistenti. Il più recente avviso AA24-290A delle agenzie statunitensi e dei partner internazionali avverte di un aumento degli accessi a credenziali e degli attacchi di forza bruta da parte di avversari sponsorizzati dallo stato iraniano, sottolineando i rischi elevati che affrontano le infrastrutture critiche, il governo, la sanità e i settori energetici in tutto il mondo.

Per tenere il passo con la valanga di attacchi, i professionisti della sicurezza possono fare affidamento sulla SOC Prime Platform per la difesa informatica collettiva, offrendo un’intera suite di prodotti per il rilevamento avanzato delle minacce, ingegneria del rilevamento potenziata dall’IA e caccia automatizzata alle minacce. Gli utenti della piattaforma potrebbero accedere all’intelligence sulle minacce più recente e alle regole di rilevamento curate per le minacce emergenti, rilasciate con un SLA di 24 ore.

Premi il pulsante Esplora Rilevamenti qui sotto per approfondire immediatamente uno stack dedicato di regole Sigma che affrontano le TTP descritte nell’avviso AA24-290A. Tutte le regole Sigma sono mappate al framework MITRE ATT&CK®, arricchite con intelligence su misura e convertibili in oltre 30 formati linguistici SIEM, EDR e Data Lake. In alternativa, i difensori informatici potrebbero utilizzare il tag “AA24-290A” per una ricerca su misura nel Threat Detection Marketplace.

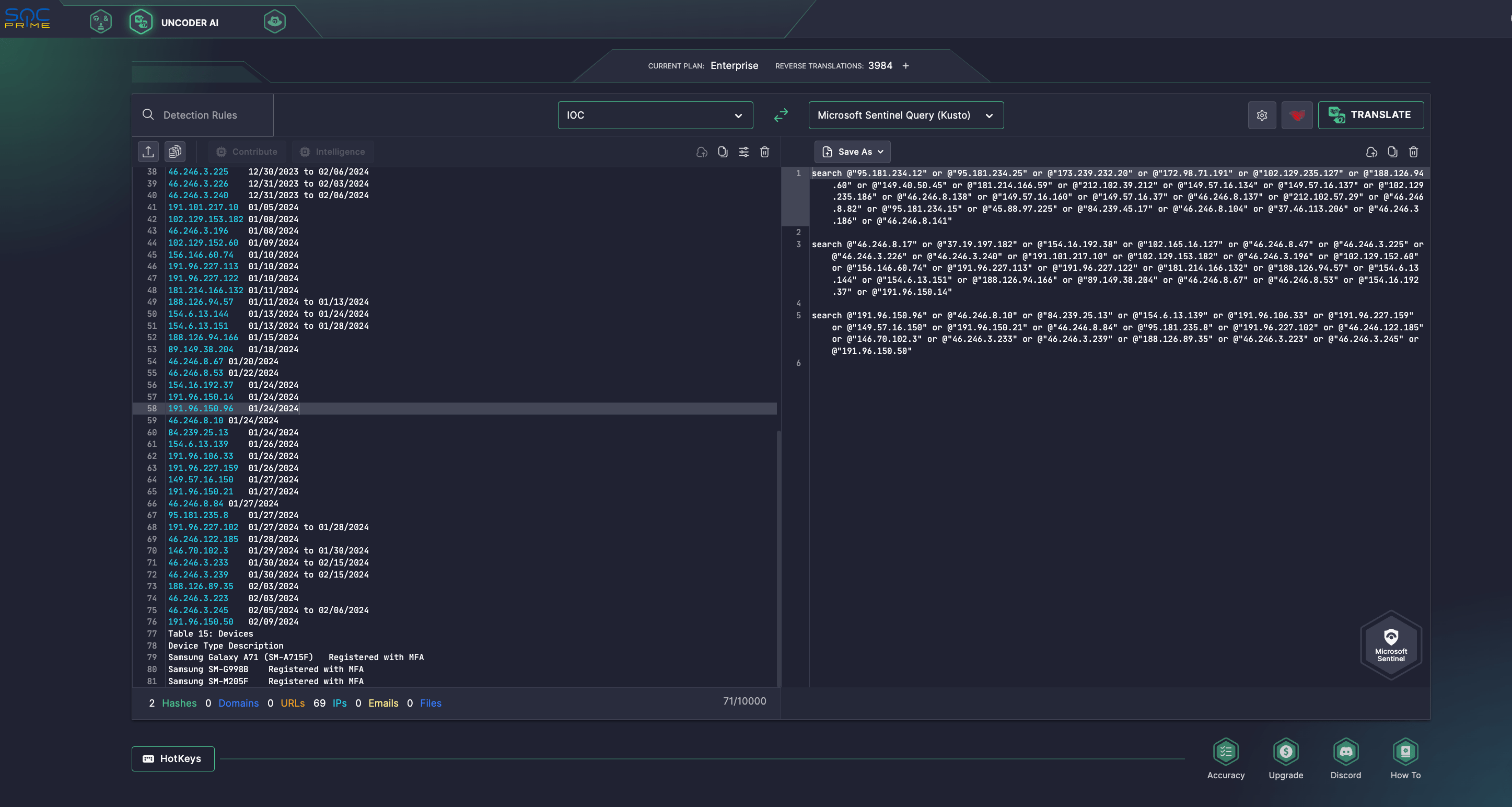

Gli ingegneri della sicurezza possono anche sfruttare Uncoder AI per accelerare il packaging degli IOC e la caccia retrospettiva per le TTP degli avversari utilizzate negli accessi a credenziali e negli attacchi di forza bruta usando gli IOC dal corrispondente avviso convertendoli istantaneamente in query personalizzate che corrispondono a specifici linguaggi SIEM, EDR e Data Lake.

Analisi delle Attività Legate all’Iran Coperte nell’Avviso AA24-290A

Il più recente avviso di sicurezza AA24-290A delle organizzazioni autrici leader degli Stati Uniti, inclusi FBI, CISA, NSA e partner internazionali, informa i difensori sui crescenti rischi di un’operazione offensiva su larga scala guidata da gruppi di hacker iraniani. Gli avversari applicano diverse tecniche di attacco di forza bruta e attività di accesso alle credenziali per colpire le organizzazioni di infrastrutture critiche, inclusi i settori sanitario, governativo, IT, ingegneristico ed energetico.

Dalla metà dell’autunno 2024, gli hacker iraniani hanno utilizzato tecniche di forza bruta, inclusi il password spraying e il “push bombing” MFA per compromettere gli account utente e ottenere l’accesso alle organizzazioni. Hanno condotto ricognizioni di rete per raccogliere più credenziali ed informazioni che potrebbero fornire ulteriori punti di accesso. Le agenzie credono che gli attori iraniani vendano queste informazioni sui forum di cybercriminali, dove potrebbero essere utilizzati da altri per ulteriori attività dannose.

Dopo aver ottenuto l’accesso alle reti bersaglio, gli avversari legati all’Iran hanno impiegato vari metodi per raccogliere ulteriori credenziali, elevare i privilegi e raccogliere informazioni sui sistemi e la rete dell’organizzazione. Si sono anche spostati lateralmente all’interno della rete e hanno scaricato dati che potrebbero aiutare altri hacker ad ottenere ulteriore accesso ed a sfruttare ulteriormente.

Gli avversari hanno applicato account email legittimi di utenti e gruppi, spesso ottenuti attraverso metodi di forza bruta come il password spraying, per ottenere l’accesso iniziale ai sistemi Microsoft 365, Azure e Citrix. Hanno anche sfruttato la “fatica MFA” inviando notifiche push ripetute fino a quando gli utenti non le approvavano. Una volta all’interno, gli attori hanno registrato i propri dispositivi con MFA per assicurarsi l’accesso. In alcuni casi, hanno sfruttato registrazioni MFA aperte o utilizzato uno strumento di reset password self-service per reimpostare account scaduti ed abilitare MFA. Le loro attività spesso coinvolgevano VPN, con molti indirizzi IP collegati al servizio VPN Private Internet Access.

Gli hacker iraniani hanno anche utilizzato RDP per il movimento laterale e impiegato strumenti e metodi open-source come Kerberos SPN enumeration e dump della directory tramite l’API Microsoft Graph di Active Directory per raccogliere credenziali. Hanno anche utilizzato strumenti come DomainPasswordSpray.ps1 per spray di password e Cmdkey per visualizzare nomi utente e credenziali. Per l’escalation dei privilegi, gli avversari hanno tentato l’impersonificazione del controller di dominio, sfruttando probabilmente la nefasta vulnerabilità Zerologon tracciata come CVE-2020-1472.

Gli attaccanti hanno anche fatto affidamento su tecniche LOTL, utilizzando strumenti a riga di comando di Windows per raccogliere informazioni sui controller di dominio, domini fidati, amministratori di dominio e amministratori aziendali. Hanno anche eseguito query LDAP in PowerShell per raccogliere dettagli sull’Active Directory, come nomi di computer e sistemi operativi. In alcuni casi, hanno probabilmente utilizzato msedge.exe per connettersi all’infrastruttura C2 di Cobalt Strike Beacon. Inoltre, hanno scaricato file relativi all’accesso remoto e l’inventario dell’organizzazione, probabilmente esfiltrandoli per mantenere la persistenza o vendere i dati online.

Per mitigare i rischi degli attacchi di forza bruta e delle operazioni di accesso alle credenziali associate all’attività degli avversari sostenuti dall’Iran, i difensori informatici raccomandano di assicurarsi che la gestione delle password dell’helpdesk IT segua le politiche aziendali sulla verifica degli utenti e la robustezza delle password, disabilitando gli account per il personale in uscita per minimizzare l’esposizione del sistema, implementando un MFA resistente al phishing, revisionando regolarmente le impostazioni per tutti i protocolli aperti al pubblico, assicurandosi che le politiche delle password siano allineate con le ultime linee guida NIST, e disabilitando RC4 per l’autenticazione Kerberos.

In vista dei crescenti rischi per le infrastrutture critiche globali in diversi settori, è fondamentale rafforzare le misure proattive di difesa informatica contro gli hacker iraniani. SOC Prime Platform per la difesa informatica collettiva equipaggia le organizzazioni progressiste con una soluzione realizzabile per contrastare proattivamente minacce emergenti ed esistenti lanciate da gruppi APT sponsorizzati dallo stato, affiliati al ransomware e qualsiasi tipo di attacco che metta più a dura prova le loro attività, garantendo una protezione di sicurezza completa e rafforzando le difese su larga scala.