In seguito alla divulgazione di CVE-2025-4427 e CVE-2025-4428, due vulnerabilità di Ivanti EPMM che possono essere concatenate per l’RCE, è emersa un’altra questione di sicurezza critica, che rappresenta una grave minaccia per le organizzazioni che si affidano a Active Directory (AD). Una recente vulnerabilità di escalation dei privilegi scoperta in Windows Server 2025 offre agli attaccanti il via libera per ottenere il controllo su qualsiasi account utente AD. La tecnica, denominata “BadSuccessor”, abusa della funzionalità delegata Managed Service Account (dMSA) ed è facile da sfruttare con le impostazioni predefinite.

Rilevare gli Attacchi BadSuccessor

La vulnerabilità “BadSuccessor” rappresenta una seria minaccia per gli ambienti di Active Directory a causa del suo potenziale di interruzione su larga scala. Fondamentale per la gestione dell’identità e degli accessi in aziende di tutte le dimensioni, il compromesso di AD potrebbe portare al controllo completo del dominio da parte degli attaccanti. In particolare, poiché AD è così profondamente integrato nell’infrastruttura aziendale, questa vulnerabilità potrebbe permettere agli attaccanti di muoversi lateralmente, persistere inosservati e lanciare attacchi devastanti come il ransomware.

Per individuare prontamente gli attacchi BadSuccessor, registrati sulla piattaforma SOC Prime, che offre un set di regole di rilevamento rilevanti supportato da una suite completa di prodotti per l’ingegneria di rilevamento potenziata dall’IA, la caccia alle minacce automatizzata e il rilevamento avanzato delle minacce. Basta premere il pulsante Esplora Rilevamenti qui sotto e accedere immediatamente allo stack di rilevamento pertinente. Oppure esplora il Marketplace di Rilevamento delle Minacce utilizzando il tag “badsuccessor”.

I professionisti della sicurezza che cercano contenuti di rilevamento aggiuntivi che affrontano attacchi malevoli che rappresentano una minaccia per Active Directory possono applicare il tag “Active Directory” per esaminare l’intera collezione di algoritmi di rilevamento.

Tutti gli algoritmi delle regole possono essere utilizzati su più soluzioni SIEM, EDR e Data Lake e sono allineati con MITRE ATT&CK® per la ricerca sulle minacce semplificata. Inoltre, ogni regola sigmac indipendente dal fornitore è arricchita con metadati azionabili, come collegamenti CTI, cronologie degli attacchi, configurazioni di audit e altro contesto di minacce informatiche.

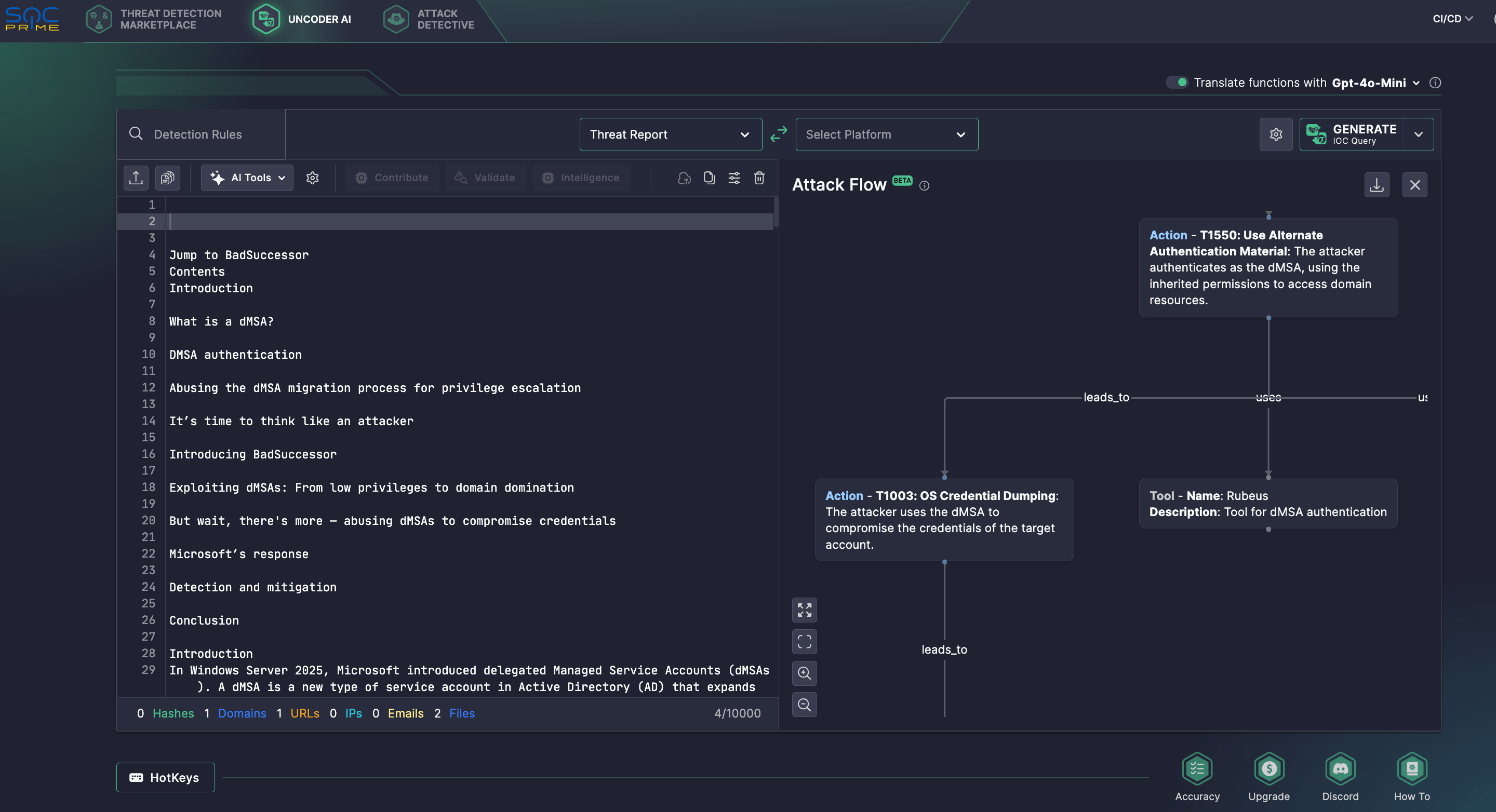

Per semplificare l’indagine sulle minacce, gli esperti di sicurezza potrebbero utilizzare Uncoder AI – un IDE privato e co-pilota per l’ingegneria di rilevamento informata su minacce – ora completamente gratuito e disponibile senza limiti di token sulle funzionalità AI. Genera algoritmi di rilevamento da rapporti di minacce grezze, abilita rapide analisi IOC in query ottimizzate per le prestazioni, predice tag ATT&CK, ottimizza il codice della query con suggerimenti AI, e lo traduce in più linguaggi SIEM, EDR e Data Lake.

Inoltre, Uncoder AI offre nuove funzionalità ispirate dal progetto open-source Attack Flow di MITRE che aiutano i difensori a spostarsi da comportamenti isolati a sequenze complete di avversari. Utilizzando il rapporto di Akamai su BadSuccessor, i professionisti della sicurezza potrebbero trasformarlo in un flusso visivo, evidenziando le catene TTP per informare la logica di rilevamento proattivo oltre gli IOC. A tal fine, Uncoder AI utilizza Llama 3.3 personalizzato per l’ingegneria di rilevamento e l’elaborazione dell’intelligence sulle minacce, ospitato nel cloud privato SOC Prime SOC 2 Type II per la massima sicurezza, privacy e protezione IP.

Sfruttamento della Vulnerabilità BadSuccessor: Analisi dell’Attacco

In Windows Server 2025, Microsoft ha introdotto i dMSA, un miglioramento degli Managed Service Accounts di gruppo (gMSA) progettato per semplificare la transizione dagli account di servizio tradizionali. In particolare, i dMSA permettono la “migrazione” senza soluzione di continuità di account non gestiti esistenti segnandoli come predecessori. Tuttavia, ulteriori indagini hanno rivelato un percorso critico di escalation dei privilegi. Sfruttando i dMSA, gli attaccanti possono ottenere il controllo su qualsiasi utente nel dominio, inclusi account con privilegi elevati come Domain Admins. L’unico prerequisito è l’accesso in scrittura agli attributi di qualsiasi oggetto dMSA, un permesso spesso trascurato in molti ambienti.

Il ricercatore di Akamai Yuval Gordon ha recentemente scoperto una vulnerabilità di escalation dei privilegi che deriva da questa nuova funzione delegata dMSA, che funziona con le impostazioni predefinite ed è facile da sfruttare. Questa vulnerabilità probabilmente impatta la maggior parte delle organizzazioni dipendenti da AD. Nel 91% degli ambienti analizzati, gli utenti al di fuori del gruppo degli amministratori di dominio possedevano i permessi necessari per portare a termine questo attacco.

Ci sono due scenari di sfruttamento primario. Il primo implica l’hijacking di un dMSA esistente per eseguire l’attacco, mentre l’altro implica la creazione di un nuovo dMSA, una strada più accessibile, poiché qualsiasi utente con i diritti per creare oggetti msDS-DelegatedManagedServiceAccount in un’unità organizzativa standard (OU) può farlo.

Segnando un dMSA come successore di un utente esistente, il Key Distribution Center (KDC) assume una migrazione valida e trasferisce automaticamente i permessi completi dell’utente originale al dMSA, senza richiedere il controllo sull’account originale e senza meccanismi di convalida o approvazione.

Questa tecnica avversaria, denominata “BadSuccessor”, garantisce effettivamente il controllo dell’intero dominio a qualsiasi utente che può creare o modificare un dMSA. È una vulnerabilità abilitata di default con gravi implicazioni per la sicurezza del dominio, in particolare perché bypassa le barriere amministrative tradizionali.

Mentre Microsoft ha riconosciuto il problema e intende affrontarlo in futuro, non è attualmente disponibile alcuna patch ufficiale. In assenza di una soluzione immediata, le organizzazioni sono fortemente incoraggiate a limitare la capacità di creare dMSA e a restringere i permessi ove possibile. A supporto di ciò, Akamai ha rilasciato un script PowerShell su GitHub che identifica tutti gli utenti non predefiniti con diritti di creazione dMSA e evidenzia le OU in cui si applicano questi permessi. Per minimizzare i rischi di attacchi, fai affidamento sulla piattaforma SOC Prime che cura una suite completa di prodotti supportati dall’automazione, IA e intelligence sulle minacce in tempo reale, aiutando le organizzazioni globali in settori industriali diversi a superare le minacce informatiche che prevedono di affrontare di più.