As GenAI continua a modellare la moderna cybersecurity con i suoi potenti vantaggi per rafforzare i meccanismi di difesa, introducendo al contempo nuovi rischi poiché gli attori delle minacce sfruttano sempre più la tecnologia per attività dannose. Gli avversari sono stati recentemente osservati utilizzare falsi installatori di AI come esche per diffondere diverse minacce, incluse le varianti ransomware CyberLock e Lucky_Gh0$t e un malware recentemente identificato chiamato “Numero”.

Rileva Attacchi Ransomware e Malware Usando Strumenti AI Falsi

Gli attaccanti stanno aumentando l’utilizzo dell’adozione rapida dell’AI per compromettere asset aziendali chiave. Il report sulle principali tendenze della cybersecurity di Gartner per il 2025 sottolinea l’impatto crescente di GenAI, indicando opportunità emergenti per le organizzazioni di rafforzare gli approcci di sicurezza e adottare framework di difesa più flessibili e scalabili.

Per difendersi proattivamente da una nuova ondata di attacchi informatici che diffondono le varianti malevole CyberLock, Lucky_Gh0$t e Numero mascherati come falsi installatori di strumenti AI, si incoraggia i difensori a registrarsi sulla piattaforma SOC Prime, che fornisce rilevamenti curati ed è supportata da tecnologie all’avanguardia per rafforzare la postura di cybersecurity dell’organizzazione. Clicca il Esplora i Rilevamenti pulsante e accedi istantaneamente ai Sigma rules per combattere le minacce rilevanti.

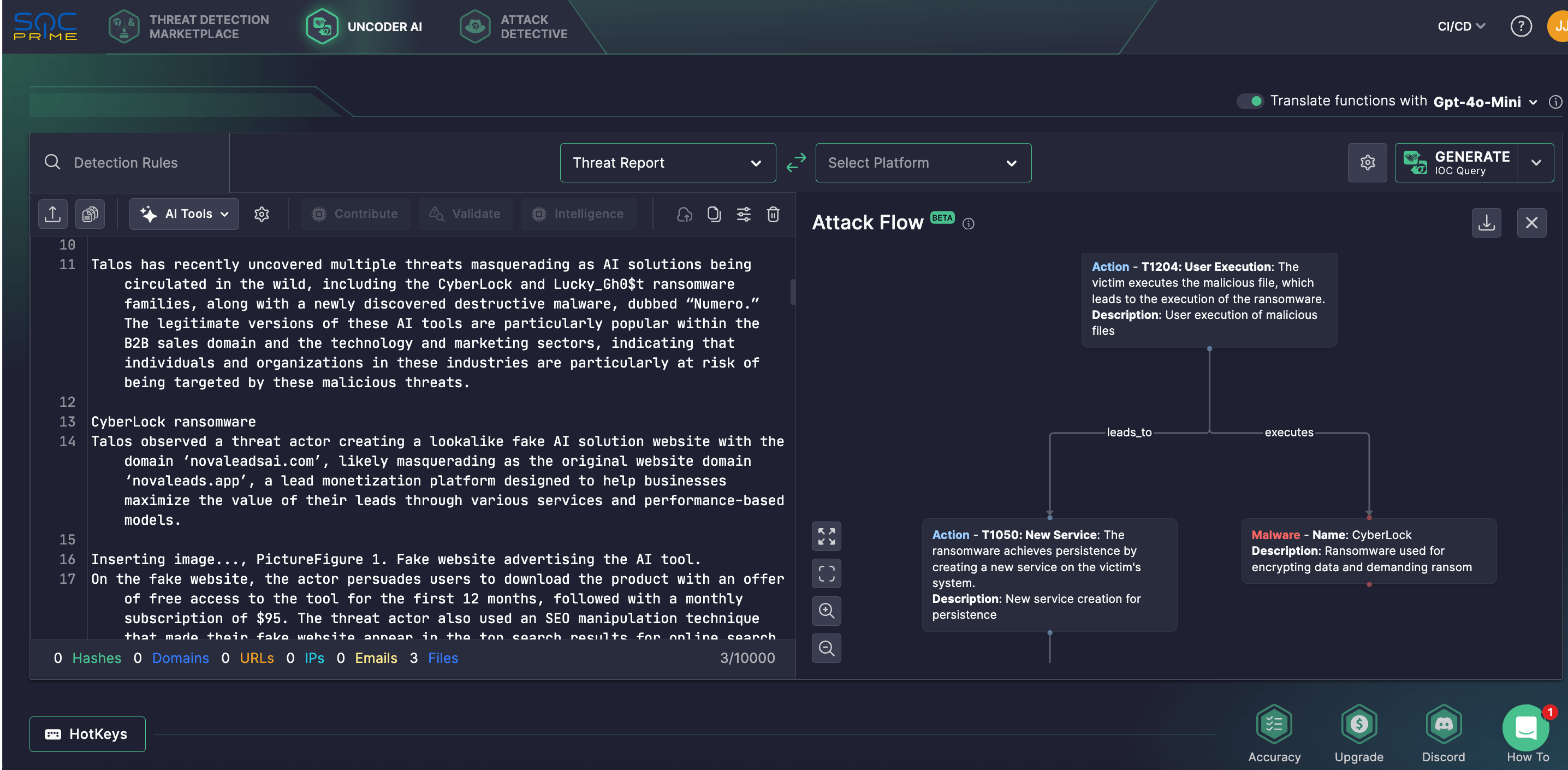

Gli esperti di sicurezza possono anche fare affidamento su Uncoder AI, che supporta gli ingegneri del rilevamento nelle loro procedure giornaliere di ingegneria del rilevamento—dallo sviluppo e validazione di use case SIEM / MDR / EDR all’ottimizzazione e documentazione—accelerando i flussi di lavoro e migliorando la copertura. Genera regole di rilevamento da rapporti sulle minacce attive supportati dall’AI, crea codice di rilevamento con prompt AI personalizzati, validare la sintassi e raffinare la logica di rilevamento in oltre 56+ formati di linguaggio, e arricchisci le regole Sigma con tecniche (sub-)tecniche MITRE ATT&CK usando il tuo co-pilota AI personale per l’ingegneria del rilevamento.

Come uno dei casi d’uso pratici di Ucoder AI, i team possono cercare IOC relativi alla ricerca di Cisco Talos che copre gli ultimi attacchi che sfruttano installatori di strumenti AI fraudolenti. Con Uncoder AI, gli ingegneri della sicurezza possono istantaneamente analizzare raw threat intel e convertirlo in query di caccia personalizzate adattate per il formato SIEM o EDR selezionato.

Uncoder AI introduce anche funzionalità innovative ispirate al progetto open-source di MITRE Attack Flow, consentendo ai difensori di passare dall’analisi di comportamenti isolati alla mappatura di sequenze complete di avversari. Sfruttando rapporti come quello di Cisco Talos, i team di sicurezza possono visualizzare catene di TTP, aiutandoli a sviluppare strategie di rilevamento proattivo che vanno oltre i tradizionali IOC.

Analisi dell’Attacco di CyberLock, Lucky_Gh0$t Ransomware, e Malware Chiamato Numero

I ricercatori di Cisco Talos hanno recentemente svelato diverse minacce emergenti, incluse le varianti ransomware CyberLock e Lucky_Gh0$t , insieme a un malware di nuova scoperta chiamato “Numero”, che vengono distribuiti sotto le mentite spoglie di installatori di software AI legittimi. Tra gli strumenti AI utilizzati nelle esche per diffondere l’infezione ci sono strumenti AI ampiamente riconosciuti come OpenAI ChatGPT e InVideo., along with a newly uncovered malware called “Numero,” which are being distributed under the guise of legitimate AI software installers. Among weaponized AI tools used in these attacks as lures for spreading the infection are widely recognized AI tools like OpenAI ChatGPT and InVideo.

Il ransomware CyberLock, sviluppato in PowerShell, è progettato per crittografare file mirati su una macchina della vittima. Un’altra minaccia, Lucky_Gh0$t, è identificata come una variante del ransomware Yashma, parte della più ampia famiglia di ransomware Chaos, mostrando solo cambiamenti miniali al core del codice. In contrasto, Numero è classificato come malware distruttivo che interrompe le vittime alterando i componenti GUI di Windows, rendendo effettivamente i sistemi infetti inutilizzabili.

I difensori hanno notato che le versioni autentiche di questi strumenti AI sono ampiamente utilizzate nelle vendite e nel marketing B2B, indicando che i criminali informatici dietro la campagna probabilmente stiano prendendo di mira professionisti in quei settori. Ad esempio, un sito di impersonificazione, novaleadsai[.]com, si ritiene stia spoofando un vero servizio di monetizzazione di lead chiamato NovaLeads. I ricercatori sospettano che venga spinto attraverso il poisoning SEO per aumentare artificialmente la visibilità nei risultati di ricerca. I visitatori del sito vengono attirati con un’offerta fraudolenta: accesso gratuito allo strumento AI per un anno, seguito da un abbonamento di $95/mese. Tuttavia, il link per il download consegna un file ZIP contenente un eseguibile .NET chiamato NovaLeadsAI.exe, compilato il 2 febbraio 2025, lo stesso giorno in cui il sito falso è stato attivato. Questo eseguibile agisce come un dropper che lancia il ransomware CyberLock basato su PowerShell.

Il ransomware CyberLock viene consegnato tramite un loader .NET. All’esecuzione, nasconde la finestra di PowerShell utilizzando chiamate al Windows API e decritta una chiave pubblica incorporata per derivare chiavi AES per la crittografia dei file. Se non già in esecuzione con diritti di amministratore, tenta di elevarsi i privilegi e riavviarsi. Dopo aver crittografato i file mirati, CyberLock lascia una nota di riscatto chiamata ReadMeNow.txt sul desktop e imposta lo sfondo del desktop con un’immagine scaricata da un blog di cybersecurity. Quindi utilizza lo strumento integrato di Windows cipher.exe con il flag /w per sovrascrivere lo spazio libero sul disco rigido, rendendo i file cancellati irrecuperabili e complicando l’analisi forense. Sebbene questa tecnica di wiping sia stata vista in attacchi APT precedenti, Talos non ha trovato collegamenti con campagne precedenti.

I ricercatori hanno osservato che gli avversari hanno diffuso il ransomware Lucky_Gh0$t tramite un falso installer mascherato da versione premium di ChatGPT. L’archivio autoestraente (SFX) malevolo includeva una cartella contenente il payload ransomware chiamato “dwn.exe”, imitando il legittimo “dwm.exe” di Microsoft. Il pacchetto includeva anche strumenti AI open-source legittimi di Microsoft dal loro repository ufficiale GitHub, tipicamente utilizzati nello sviluppo AI basato su Azure. Se una vittima esegue l’installer SFX, lo script incorporato innesca il ransomware. Lucky_Gh0$t, una variante del ransomware Yashma, crittografa file inferiori a 1.2GB e rimuove copie shadow volume e backup per ostacolare il recupero. La nota di riscatto lasciata alla conclusione dell’attacco conteneva un ID di decrittazione unico e invitava le vittime a contattare gli attaccanti tramite l’app di messaggistica Session per negoziare il pagamento e ricevere un decryptor.

Un altro campione malevolo utilizzato in questi attacchi, che sfrutta installatori AI fraudolenti, è l’utilizzo di un nuovo malware distruttivo chiamato “Numero”, mascherato da installer per il legittimo strumento video AI InVideo AI. L’installer fasullo, incorporato con un file batch malevolo, VBScript, e l’eseguibile Numero (“wintitle.exe”), distribuisce il suo payload nella cartella temp dell’utente e lo avvia in un loop infinito. Una volta eseguito, il file batch esegue Numero e si mette in pausa per 60 secondi usando VBScript. Scritto in C++ e compilato a gennaio 2025, Numero si comporta come un malware di manipolazione delle finestre. Evita il rilevamento controllando i noti strumenti di analisi e debugger, quindi corrompe ripetutamente il desktop della vittima sovrascrivendo gli elementi GUI con la stringa “1234567890”, rendendo il sistema inutilizzabile. Il malware continua a riavviarsi tramite il loop batch, garantendo la persistenza.

L’intersezione tra l’influenza crescente dell’AI e l’uso da parte degli avversari di installatori falsi evidenzia l’importante necessità di difese di cybersecurity solide per contrastare queste minacce in evoluzione. I difensori raccomandano di convalidare la legittimità delle fonti del software AI e di scaricare solo da fornitori affidabili per ridurre al minimo il rischio di infezioni. Sfruttando la piattaforma SOC Prime, supportata da AI etica e responsabile, automazione, threat intel in tempo reale e costruita su principi di zero-trust , le organizzazioni globali possono dotare i propri team di sicurezza di tecnologie a prova di futuro per la difesa proattiva e navigare senza problemi sulla superficie di attacco in costante espansione.