Gli attori delle minacce spesso sfruttano i servizi cloud per il C2 al fine di camuffare le loro azioni come traffico normale e legittimo. Il nefasto collettivo di hacking supportato dallo stato cinese APT41 è stato osservato impiegando la variante maligna TOUGHPROGRESS distribuita tramite un sito web governativo violato e prendendo di mira molteplici altre entità governative. Ciò che distingue questo attacco è che il malware utilizza Google Calendar per le operazioni di C2.

Rileva Attacchi APT41

In un contesto di crescenti tensioni geopolitiche, la minaccia da Advanced Persistent Threats (APTs) si è intensificata, con attori sponsorizzati da stati che mirano sempre più alle infrastrutture critiche, ai sistemi finanziari e alle reti governative utilizzando exploit zero-day, spearphishing e malware avanzati.

Secondo il rapporto CyberThreat del 2025 di Trellix, la Cina rimane una forza dominante nel panorama APT. APT40 e Mustang Panda erano i gruppi più attivi, responsabili del 46% delle attività osservate, mentre le operazioni di APT41 sono aumentate del 113% nel Q1, sottolineando la crescente scala e la persistenza delle campagne, come il recente abuso di Google Calendar per la distribuzione di malware.

Registrati alla Piattaforma SOC Prime e accedi a un’ampia collezione di regole Sigma che affrontano la campagna più recente di APT41, supportata da una suite completa di prodotti per l’ingegneria del rilevamento potenziata dall’IA, la caccia alle minacce automatizzata e il rilevamento avanzato delle minacce. Basta premere il Esplora Rilevamenti pulsante qui sotto e approfondire immediatamente uno stack di rilevamento rilevante compatibile con molte soluzioni SIEM, EDR e Data Lake, allineato con MITRE ATT&CK, e arricchito con CTI.

azioni praticabili. “APT41” o esplorare una collezione più ampia contro attori sovranazionali applicando il tag “APT” nella ricerca.

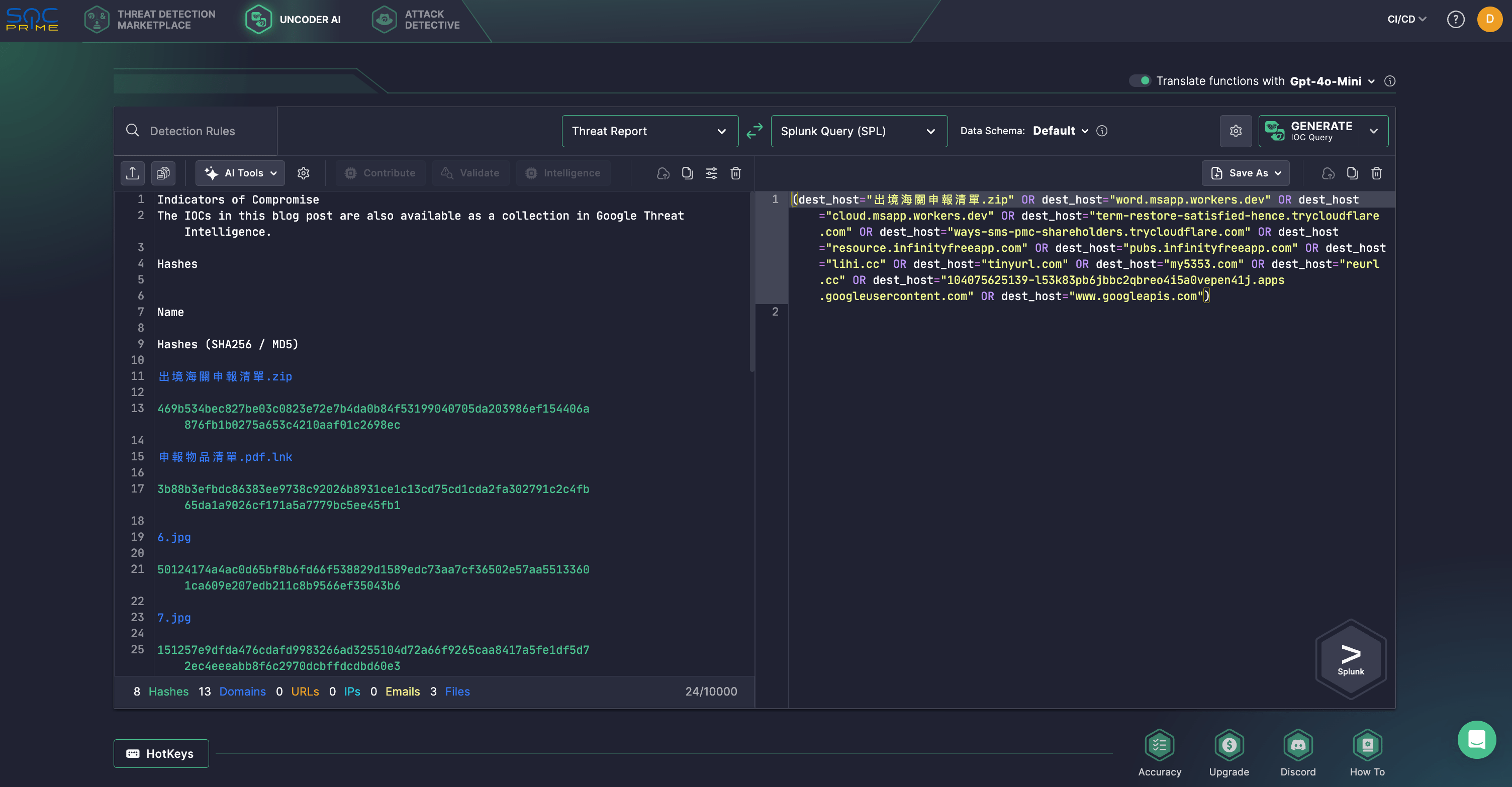

Per semplificare l’investigazione delle minacce, gli esperti di sicurezza potrebbero utilizzare Uncoder AI – un’IDE privata e co-pilota per l’ingegneria del rilevamento informato sulla minaccia – ora disponibile senza limiti di token sulle funzionalità dell’AI. Genera algoritmi di rilevamento da rapporti sulle minacce grezze, abilita rapidi sweep di IOC in query ottimizzate per le prestazioni, predice tag ATT&CK, ottimizza il codice delle query con suggerimenti dell’AI e le traduce in più lingue SIEM, EDR e Data Lake.

Ad esempio, i professionisti della sicurezza possono cercare gli IOC dal rapporto del Google Threat Intelligence Group sulla più recente campagna di APT41. Con Uncoder AI, gli esperti di sicurezza possono facilmente analizzare questi IOC e trasformarli in query personalizzate a misura della piattaforma SIEM o EDR scelta.

Analisi degli Attacchi APT41

I difensori hanno scoperto una nuova campagna di cyber-spionaggio da parte di un gruppo di minacce supportato dallo stato cinese che ha armato Google Calendar per colpire le organizzazioni governative. In un recente rapporto, i ricercatori di Google hanno attribuito l’attività ad APT41 (aka Bronze Atlas, BARIUM, Earth Baku, Brass Typhoon, HOODOO, Wicked Panda, o RedGolf), un gruppo di hacker di vecchia data supportato dalla nazione noto per colpire governi stranieri e industrie come logistica, media, automobilistica e tecnologia.

La campagna, rilevata alla fine di ottobre da Google, è iniziata con email di spearphishing che hanno condotto le vittime a un file ZIP armato contenente malware ospitati su un sito governativo compromesso. L’archivio contiene una cartella e un collegamento Windows (LNK) mascherato da file PDF. All’interno della cartella sembrano esserci sette immagini di artropodi, etichettate “1.jpg” fino a “7.jpg”. La catena di infezione inizia quando la vittima apre il file di collegamento, che visualizza un PDF esca dichiarando che le specie elencate devono essere dichiarate per l’esportazione. Notoriamente, i file etichettati “6.jpg” e “7.jpg” non sono immagini reali ma vengono invece utilizzati come parte dell’inganno. All’esecuzione, il file lancia un malware clandestino chiamato ToughProgress.

Il malware è costituito da tre moduli sequenziali, ciascuno con uno scopo specifico e che incorpora vari metodi di occultamento ed evasione come l’esecuzione in memoria, crittografia, compressione, process hollowing, offuscamento del flusso di controllo e l’uso di Google Calendar per il C2. I tre moduli maligni includono PLUSDROP, un componente DLL responsabile della decrittazione e del caricamento del prossimo stadio direttamente in memoria, PLUSINJECT, che esegue il process hollowing iniettando il payload finale in un processo svchost.exe legittimo, e TOUGHPROGRESS, utilizzato per eseguire attività dannose su macchine Windows infette e comunicare con l’attaccante tramite Google Calendar.

Ciò che distingue ToughProgress è il suo uso innovativo di Google Calendar come meccanismo di C2. Il malware interagisce con un Google Calendar controllato dagli attaccanti creando e modificando eventi per facilitare lo scambio di dati. Una volta installato, ToughProgress crea un evento calendario datato 30 maggio 2023, incorporando dati cifrati esfiltrati nella descrizione dell’evento.

I comandi cifrati sono incorporati dagli attaccanti nei eventi del Calendario datati 30 e 31 luglio 2023. Il malware controlla questi eventi, decifra ed esegue i comandi sulla macchina Windows infetta e quindi carica i risultati dell’esecuzione in un nuovo evento del Calendario, permettendo ai cybercriminali di recuperare i risultati da remoto.

Come potenziali misure di mitigazione APT41 mirate a minimizzare i rischi delle intrusioni TOUGHPROGRESS, Google ha sviluppato impronte digitali personalizzate per rilevare e rimuovere istanze dannose di Google Calendar e terminare progetti Workspace controllati dagli attaccanti. Domini e file dannosi sono stati inoltre aggiunti alle blocklist di Safe Browsing. In collaborazione con Mandiant, il fornitore ha notificato le organizzazioni colpite, fornendo intel sulle minacce e campioni di traffico TOUGHPROGRESS per supportare la risposta agli incidenti.

Man mano che i gruppi APT sponsorizzati dallo stato cinese, come APT41, intensificano gli attacchi di cyber-spionaggio, spesso prendendo di mira entità governative e impiegando tattiche avanzate di occultamento ed evasione, i difensori cercano sempre più strategie più intelligenti per contrastare queste minacce in evoluzione. SOC Prime cura una suite completa di prodotti per la sicurezza delle imprese supportata da AI, automazione e intel sulle minacce praticabili per aiutare le organizzazioni a superare attacchi di complessità e sofisticazione crescenti.