Una nuova critica zero-day vulnerabilità RCE in Microsoft Windows, tracciata come CVE-2025-33053, è stata attivamente sfruttata dal gruppo APT Stealth Falcon (aka FruityArmor). Il difetto porta a RCE manipolare la directory di lavoro del sistema. Gli attaccanti hanno sfruttato un metodo precedentemente sconosciuto per eseguire file da un server WebDAV alterando la directory di lavoro di uno strumento legittimo di Windows mentre si affidavano a tecniche avanzate anti-analisi per evitare la rilevazione.

Rileva l’Espleatazione di CVE-2025-33053 da parte di Stealth Falcon APT

Lo sfruttamento delle vulnerabilità rimane uno dei vettori di attacco iniziali più comuni. Nel 2025, gli attaccanti hanno sfruttato le vulnerabilità per l’accesso iniziale il 34% in più, portando a più violazioni della sicurezza rispetto all’anno precedente.

I gruppi di hacking avanzati si affidano frequentemente a una fusione di tecniche avversarie sofisticate, come exploit zero-day, malware personalizzato e tattiche furtive, per porre gravi rischi a organizzazioni di alto profilo in tutto il mondo, come dimostra la più recente campagna di Stealth Falcon.

I team di sicurezza in cerca di più contenuti di rilevazione correlati possono sfogliare il Threat Detection Marketplace usando il tag dedicato “Stealth Falcon” o esplorare una collezione più ampia di algoritmi applicando il tag “CVE”.

Tutte le rilevazioni possono essere utilizzate su diverse tecnologie SIEM, EDR e Data Lake e sono allineate con il framework MITRE ATT&CK per facilitare l’indagine sulle minacce. La piattaforma SOC Prime equipaggia i team di sicurezza con contenuti di rilevazione di alta qualità arricchiti con link CTI, cronologie degli attacchi, configurazioni di audit, raccomandazioni per il triage e altro contesto rilevante.

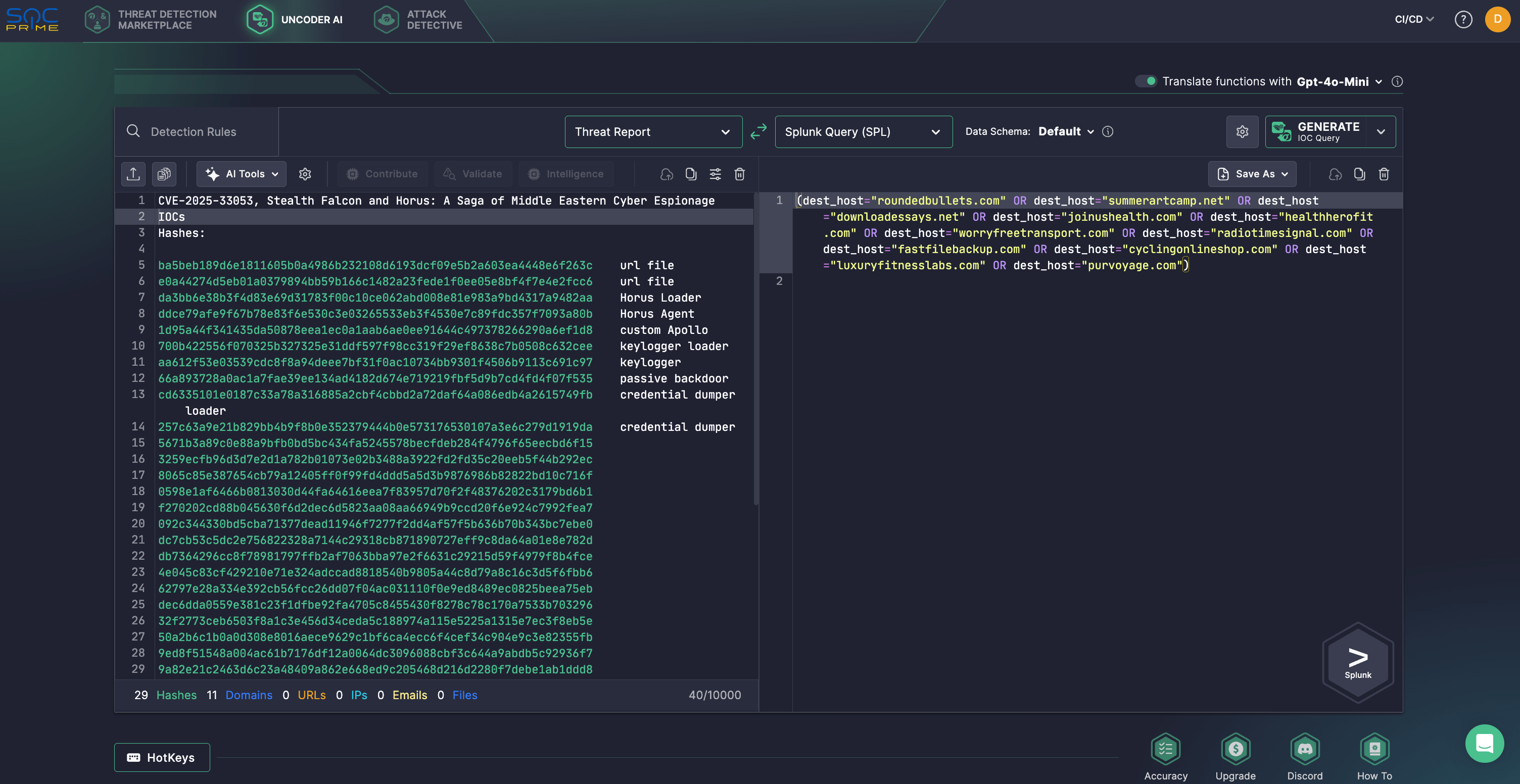

Gli ingegneri della sicurezza possono anche sfruttare Uncoder AI—un’IA privata e non agentica costruita appositamente per l’ingegneria della rilevazione basata sulle minacce. Con Uncoder, i difensori possono convertire automaticamente gli IOC dal report dedicato di Check Point in query di ricerca azionabili, abilitando un’indagine efficiente sull’attività del gruppo APT Stealth Falcon che sfrutta CVE-2025-33053. Inoltre, Uncoder supporta la creazione di logiche di rilevazione da report di minacce grezze, previsione dei tag ATT&CK, ottimizzazione delle query guidate dall’IA e traduzione dei contenuti di rilevazione su più piattaforme.

Analisi di CVE-2025-33053

I ricercatori di Check Point hanno identificato una nuova campagna del gruppo APT noto come Stealth Falcon, che ha sfruttato un file URL per armare un exploit zero-day. Tracciato comeCVE-2025-33053, questo difetto con un punteggio CVSS elevato che raggiunge 8.8, permette ad attaccanti non autorizzati di sfruttare il controllo esterno dei nomi o percorsi dei file in WebDAV per eseguire codice da remoto su una rete.

Stealth Falcon è noto per il cyber spionaggio in Medio Oriente almeno dal 2012. Nella più recente campagna, gli attori delle minacce hanno preso di mira entità di alto profilo in Medio Oriente e Africa, inclusi i settori pubblico e della difesa in Turchia, Qatar, Egitto e Yemen. Stealth Falcon continua a fare affidamento su email spear-phishing contenenti link o allegati che sfruttano WebDAV e LOLBins per distribuire malware.

Il loro toolkit include impianti personalizzati costruiti sul framework di red teaming open-source Mythic. Questi impianti presentano tecniche anti-analisi e validano i sistemi delle vittime prima di rilasciare payload più sofisticati. Stealth Falcon schiera anche l’Agent Horus, un impianto personalizzato basato su Mythic, chiamato così in onore della divinità egizia con testa di falco. Inoltre, Stealth Falcon utilizza diversi strumenti personalizzati mai visti prima, come keylogger, backdoor furtive e un Dumper delle Credenziali del Controller di Dominio.

Il flusso dell’attacco inizia con un’email di phishing contenente un file URL malevolo, tipicamente incorporato in un archivio ZIP e travestito da documento legittimo. Questo file sfrutta CVE-2025-33053 abusando di iediagcmd.exe per eseguire un route.exe rogue dal server WebDAV dell’avversario. La fase iniziale coinvolge l’Horus Loader, un loader basato su C++ protetto da Code Virtualizer. Utilizza tecniche avanzate anti-analisi, come il mapping manuale di from the adversary’s WebDAV server. The initial stage involves the Horus Loader, a C++-based loader protected by Code Virtualizer. It uses advanced anti-analysis techniques, such as manual mapping of kernel32.dll and e ntdll.dll, e scansione per più di 100 processi antivirus da 17 fornitori per evitare la rilevazione. Per distrarre la vittima, decripta e apre un PDF esca. Il loader poi impiega IPfuscation per decodificare il payload dagli indirizzi IPv6, iniettandolo in msedge.exe utilizzando chiamate di sistema come ZwAllocateVirtualMemory, ZwWriteVirtualMemory, e NtResumeThread.

Il payload finale, chiamato Horus Agent, è fortemente offuscato con tecniche personalizzate OLLVM, inclusa l’encryption delle stringhe, l’appiattimento del flusso di controllo e l’hashing delle API per la risoluzione dinamica delle importazioni. Comunica con la sua infrastruttura C2 tramite HTTP cifrato con AES, protetto da HMAC-SHA256, utilizzando fino a quattro domini e presentando una data di killswitch fissata al 31 dicembre 2099.

Le funzionalità supportate includono la ricognizione del sistema e l’iniezione nascosta di shellcode. La catena di infezione incorpora anche Spayload, un impianto in C++ derivato da Mythic, che offre capacità sofisticate di post-esecuzione.

A causa dello sfruttamento in corso, CISA ha aggiunto CVE-2025-33053 al suo catalogo KEV, imponendo che le agenzie FCEB applichino la patch entro il 1 luglio 2025. Per rispondere prontamente a una minaccia subito dopo la divulgazione di CVE-2025-33053, Microsoft ha rilasciato una patch il 10 giugno 2025. Come misure di mitigazione potenziali per CVE-2025-33053 tese a ridurre il rischio di tentativi di sfruttamento, i difensori raccomandano di aggiornare i sistemi Windows all’ultima versione corretta, formare il personale per riconoscere i tentativi di spear-phishing, monitorare il traffico WebDAV verso domini sospetti e utilizzare soluzioni di sicurezza fattibili per rilevare l’abuso di LOLBin e l’iniezione di processi non autorizzati.

L’uso di CVE-2025-33053 da parte di Stealth Falcon dimostra le capacità avanzate del gruppo e il focus strategico su obiettivi di alto valore in tutto il Medio Oriente. La vulnerabilità implica rischi critici per le organizzazioni a causa dell’uso diffuso di WebDAV negli ambienti aziendali per la condivisione e collaborazione di file remoti. La correzione immediata e il monitoraggio continuo delle minacce sono di importanza capitale per difendersi da tali minacce critiche. SOC Prime cura un’intera suite di prodotti costruita sui principi di zero-trust e supportata da AI, automazione e threat intelligence azionabile per fornire alle organizzazioni mondiali tutto ciò di cui hanno bisogno per superare le minacce informatiche.