Dall’invasione su larga scala dell’Ucraina, gruppi di criminali informatici di origine russa hanno incessantemente preso di mira gli enti statali e i settori imprenditoriali ucraini per spionaggio e distruzione. Recentemente, i ricercatori di cybersecurity hanno scoperto una massiccia campagna di cyber-spionaggio che sfrutta una vulnerabilità zero-day di 7-Zip per distribuire SmokeLoader malware. L’obiettivo finale della campagna era lo spionaggio informatico, intensificando le linee del fronte digitale della guerra in corso in Ucraina.

Rileva Tentativi di Sfruttamento di CVE-2025-0411

I volumi crescenti di campagne di cyber-spionaggio contro l’Ucraina e i suoi alleati emergono come un aspetto significativo dell’attuale panorama delle minacce informatiche. Una recente operazione su larga scala ulteriormente sottolinea questo pericolo, sfruttando un difetto zero-day nell’utilità open-source 7-Zip ampiamente utilizzata dalle organizzazioni globali.

La vulnerabilità CVE-2025-0411 consente agli attaccanti remoti di bypassare le protezioni Mark-of-the-Web (MotW) ed eseguire codice arbitrario nel contesto dell’utente corrente, portando infine a SmokeLoader infezioni. Dato il modello di attori di minacce russi che testano tattiche dannose in Ucraina prima di estrapolarle ai bersagli globali, i team di sicurezza dovrebbero agire proattivamente.

Piattaforma SOC Prime per la difesa informatica collettiva aggrega un set di regole Sigma curate che affrontano l’ultima campagna zero-day da parte di gruppi di criminali informatici legati alla Russia che mirano all’Ucraina e sfruttano CVE-2025-0411 per diffondere SmokeLoader. Premi il Esplora Rilevamenti qui sotto per approfondire immediatamente l’accesso alle regole.

I rilevamenti sono compatibili con più soluzioni SIEM, EDR e Data Lake e mappati al framework MITRE ATT&CK® per semplificare l’indagine sulle minacce. Inoltre, ogni regola Sigma è arricchita con metadati estesi, tra cui CTI riferimenti, cronologie degli attacchi, raccomandazioni di triage e altro ancora.

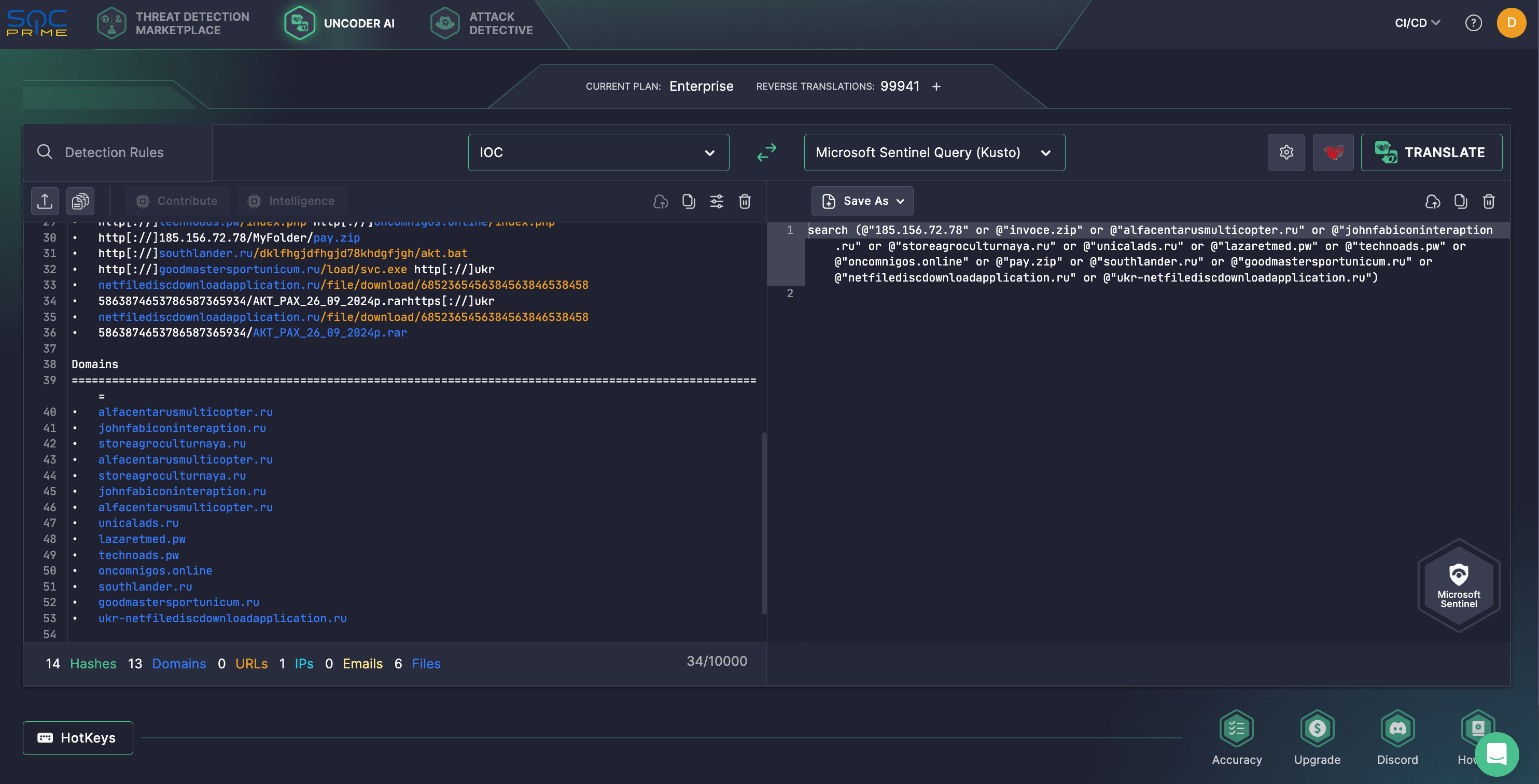

Per procedere con l’indagine, gli esperti di sicurezza potrebbero anche avviare cacce istantanee utilizzando IOCs forniti nella corrispondente ricerca di Trend Micro. Affidati a Uncoder AI di SOC Prime per creare query personalizzate basate su IOC in pochi secondi e lavorare automaticamente con esse nel tuo ambiente SIEM o EDR scelto. Precedentemente esclusivo per i clienti aziendali, Uncoder AI è ora aperto ai ricercatori individuali nella sua piena potenzialità. Verifica i dettagli to create custom IOC-based queries in a matter of seconds and automatically work with them in your chosen SIEM or EDR environment. Previously exclusive to corporate clients, Uncoder AI is now open to individual researchers at its full power. Check out the details qui.

Analisi di CVE-2025-0411

All’inizio dell’autunno 2024, i difensori hanno scoperto lo sfruttamento di una vulnerabilità zero-day di 7-Zip nota come CVE-2025-0411. La vulnerabilità è stata sfruttata in una SmokeLoader campagna di malware contro entità ucraine.

CVE-2025-0411, con un punteggio CVSS di 7.0, consente agli attaccanti remoti di eludere le protezioni Windows MotW ed eseguire codice arbitrario con i privilegi dell’utente corrente. Il fornitore ha risolto questo problema nel novembre 2024 con il rilascio di versione 24.09. Tuttavia, la vulnerabilità appena corretta è stata attivamente armata per distribuire SmokeLoader. Notabilmente, nelle campagne attive nel mondo reale contro l’Ucraina, gli hacker stanno sfruttando SmokeLoader, uno strumento offensivo ampiamente utilizzato dall’arsenale di famosi gruppi di hacking legati alla Russia, come UAC-0006.

La vulnerabilità è stata probabilmente utilizzata come parte di una campagna di cyber-spionaggio che mira agli enti statali e alle entità civili ucraine, allineandosi con il conflitto più ampio tra Russia e Ucraina. Il problema sottostante in CVE-2025-0411 è che, prima della versione corretta 24.09, il fornitore non è riuscito ad applicare correttamente le protezioni MotW ai file all’interno di archivi doppiamente incapsulati. Questa vulnerabilità fornisce agli hacker il via libera per creare archivi con script o eseguibili dannosi che eludono le misure di sicurezza MotW, esponendo gli utenti Windows a potenziali minacce.

Il rilascio di un exploit di PoC funzionale per CVE-2025-0411 ha aumentato il rischio di infezioni. Nella campagna SmokeLoader in corso, l’archivio ZIP interno ha utilizzato un attacco omografo per camuffare un file dannoso come .doc. Gli attacchi omografi sono noti per essere frequentemente utilizzati nelle campagne di phishing . Nella più recente campagna SmokeLoader, gli hacker affiliati alla Russia hanno aggiunto uno strato extra di inganno per attirare vittime nell’esploiting di CVE-2025-0411. Utilizzando il carattere cirillico “Es”, hanno creato un archivio interno che imitava un file .doc, fuorviando efficacemente gli utenti nel far scattare inconsapevolmente l’exploit.

Notabilmente, alcuni account email compromessi potrebbero essere stati ottenuti da campagne precedenti e nuovi account compromessi potrebbero essere utilizzati in futuri attacchi, facendo apparire le email più legittime e aumentando le probabilità di manipolazione delle vittime. Un’altra osservazione da questa campagna è la concentrazione dell’avversario sugli enti statali locali, che sono spesso sotto pressione informatica, meno equipaggiati e più vulnerabili, servendo come punti di accesso per avversari per infiltrarsi in organizzazioni del settore pubblico più grandi.

Come potenziali misure di mitigazione per CVE-2025-0411, le organizzazioni dovrebbero applicare tempestivamente gli aggiornamenti del prodotto alla versione 24.09 o più recente, rafforzare la sicurezza delle email per prevenire spear-phishing e aumentare la consapevolezza sulla sicurezza informatica per identificare tempestivamente i tentativi di phishing, inclusi attacchi omografi. Piattaforma SOC Prime per la difesa informatica collettiva equipaggia i team di sicurezza con un prodotto di suite pronto per l’azienda e a prova di futuro per difendere proattivamente contro le minacce emergenti, inclusi i CVE sfruttati in attacchi in-the-wild, mentre aiuta le organizzazioni progressiste ad adottare una robusta strategia di cybersecurity. e-ready, future-proof product suite to proactively defend against emerging threats, including CVEs exploited in in-the-wild attacks, while helping progressive organizations adopt a robust cybersecurity strategy.