A metà gennaio 2025, è emersa una nuova vulnerabilità di bypass dell’autenticazione di Fortinet FortiOS, CVE-2024-55591, come una grave minaccia per migliaia di organizzazioni a rischio di compromissione. Questo difetto critico zero-day espone i dispositivi firewall FortiGate a potenziali compromissioni, consentendo agli attaccanti remoti di ottenere privilegi di super-admin sui sistemi interessati. Fortinet ha confermato che la vulnerabilità viene attivamente sfruttata in natura, richiedendo un’azione immediata.

Aggiornamento: Il 28 gennaio 2025, watchTowr Labs ha recentemente rilasciato un codice exploit PoC pubblico per CVE-2024-55591, ora disponibile su GitHub, insieme ai dettagli tecnici nel loro ricerca dedicata. Con Shadowserver che segnala quasi 50.000 istanze interessate online, i difensori incoraggiano fortemente tutti coloro che utilizzano le versioni vulnerabili ad agire rapidamente e applicare tutte le patch necessarie. Esplorate come rilevare proattivamente i tentativi di sfruttamento di CVE-2024-55591 per contrastare gli attacchi informatici e trovare l’analisi della vulnerabilità di bypass dell’autenticazione Fortinet FortiOS sotto.

Rilevare i tentativi di sfruttamento del bypass dell’autenticazione Fortinet FortiOS CVE-2024-55591

Il rilevamento proattivo dello sfruttamento delle vulnerabilità continua a essere una priorità assoluta nella cybersecurity a causa del costante aumento del numero di vulnerabilità identificate. Con la severità critica e l’ampio sfruttamento di CVE-2024-55591, i professionisti della sicurezza richiedono una fonte affidabile di contenuti di rilevamento per rilevare potenziali attacchi in tempo.

La piattaforma di SOC Prime per la difesa cyber collettiva risponde a questa necessità fornendo il primo feed di regole di rilevamento arricchito con CTI del settore per le minacce emergenti ed esistenti. Supportata da una suite di prodotti completa, la piattaforma supporta il rilevamento avanzato delle minacce, l’ingegneria del rilevamento alimentata da AI e la caccia automatizzata alle minacce.

Il team di SOC Prime ha recentemente rilasciato una nuova regola Sigma per rilevare i tentativi di sfruttamento di CVE-2024-55591. Il rilevamento si basa su ricerche pubblicamente disponibili insieme a codice PoC e richiede weblogs da una fonte front-end come WAF o un proxy inverso con dati degli header POST raccolti prima che le richieste raggiungano qualsiasi dei prodotti menzionati. La regola è allineata con MITRE ATT&CK®, indirizzando la tattica di Accesso Iniziale e la tecnica corrispondente Exploit Public-Facing Application (T1190).

Premi il pulsante Esplora Rilevamenti qui sotto per accedere immediatamente all’intero set di regole Sigma che affrontano la vulnerabilità di bypass dell’autenticazione di Fortinet FortiOS nota anche come tentativi di sfruttamento CVE-2024-55591. Le regole sono mappate al framework MITRE ATT&CK, arricchite con ampie intelligence delle minacce, e compatibili con oltre 30 soluzioni SIEM, EDR e Data Lake.

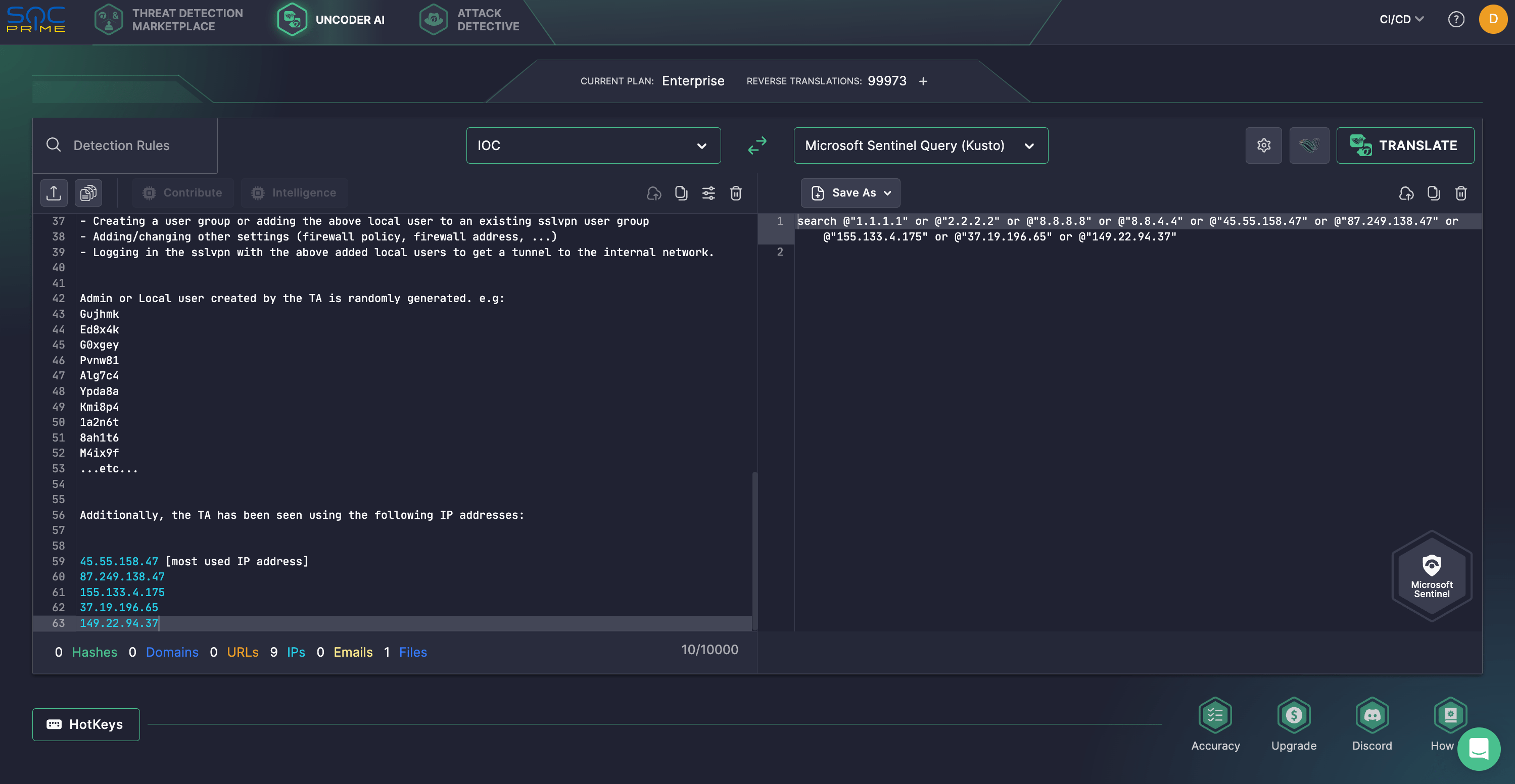

Per procedere con l’indagine, i difensori della rete possono facilmente cercare gli IOCs forniti nell’ avviso Fortinet. Affidati a Uncoder AI di SOC Prime per creare query personalizzate basate su IOC in pochi secondi e lavorare automaticamente con esse nel tuo ambiente SIEM o EDR scelto. In precedenza disponibile solo per i clienti aziendali, Uncoder AI è ora accessibile anche a singoli ricercatori, offrendo tutte le sue capacità. Controlla i dettagli qui.

Analisi CVE-2024-55591

Il 14 gennaio 2025, Fortinet ha emesso un avviso di sicurezza riguardante CVE-2024-55591, una vulnerabilità critica di bypass dell’autenticazione che impatta le versioni di FortiOS da 7.0.0 a 7.0.16, versioni FortiProxy da 7.0.0 a 7.0.19 e versioni FortiProxy da 7.2.0 a 7.2.12. Il difetto consente a un attaccante remoto non autenticato di sfruttare la vulnerabilità inviando una richiesta elaborata al modulo websocket di Node.js. Se sfruttato con successo, l’attaccante può ottenere privilegi di super-admin sul dispositivo interessato.

WatchTowr Labs ha recentemente emesso un PoC exploit pubblico per questo bypass dell’autenticazione Fortinet FortiOS critico, CVE-2024-55591, accompagnato dai dettagli tecnici nel loro rapporto dedicato.

Fortinet ha confermato lo sfruttamento in-the-wild di CVE-2024-55591, con una ricerca di Arctic Wolf che ha scoperto una campagna malevola attiva da metà novembre 2024 e che sfrutta la vulnerabilità in evidenza per compromettere i dispositivi firewall FortiGate con interfacce di gestione esposte su Internet. Secondo i ricercatori, la campagna ha incluso accessi amministrativi non autorizzati alle interfacce di gestione del firewall, la creazione di nuovi account utente, l’utilizzo di tali account per l’autenticazione SSL VPN e molteplici altre modifiche alle configurazioni del dispositivo per aiutare gli attori della minaccia a stabilire un percorso verso la rete interna.

L’ avviso Fortinet suggerisce agli utenti di disabilitare l’interfaccia amministrativa HTTP/HTTPS o di limitarne l’accesso utilizzando politiche locali per limitare quali indirizzi IP possono raggiungere l’interfaccia. Inoltre, gli utenti sono incoraggiati ad aggiornare alle seguenti versioni sicure, se possibile: FortiOS 7.0.17 o superiore (per FortiOS 7.0), FortiProxy 7.0.20 o superiore (per FortiProxy 7.0) e FortiProxy 7.2.13 o superiore (per FortiProxy 7.2).

La piattaforma di SOC Prime per la difesa cyber collettiva consente ai team di sicurezza di contrastare minacce cyber di qualsiasi scala e sofisticazione, inclusi CVEs in prodotti software popolari sui quali la maggior parte delle organizzazioni fa affidamento mentre li aiuta a ottimizzare il rischio nella sicurezza.