FBI e CISA, insieme alle autorità della cybersicurezza statunitensi e internazionali, avvertono la comunità globale di difesa cibernetica riguardo allo sfruttamento su larga scala di CVE-2023-42793, una criticità JetBrains TeamCity CVE che potrebbe portare a RCE sulle istanze vulnerabili. L’allerta sulla cybersicurezza correlata AA23-347A attribuisce le operazioni cyber-offensive in corso al Servizio di Intelligence Estero russo (SVR) rappresentato dal nefando APT29 collettivo di hacker.

Rilevamento degli Exploit CVE-2023-42793

Con il mondo sull’orlo di una guerra cibernetica globale, i difensori cyber cercano modi per resistere all’aumento delle minacce unendo le forze e rimanendo proattivi. Equipaggiati con la Piattaforma di SOC Prime per la difesa cibernetica collettiva, i professionisti della sicurezza possono sempre ottenere contenuti curati per le minacce emergenti, arricchiti con metadati estesi.

Per rimanere al passo con gli attacchi legati all’SVR che sfruttano la vulnerabilità CVE-2023-42793 nel software JetBrains TeamCity, la Piattaforma SOC Prime offre un set di 18 regole di rilevamento compatibili con la tua soluzione SIEM, EDR, XDR o Data Lake in uso. Tutte le regole sono mappate al framework MITRE ATT&CK e arricchite con metadati dettagliati, inclusi collegamenti CTI, riferimenti mediatici, raccomandazioni di triage, ecc. Basta premere il Esplora il rilevamento pulsanti qui sotto e approfondire una pila di rilevamento curata.

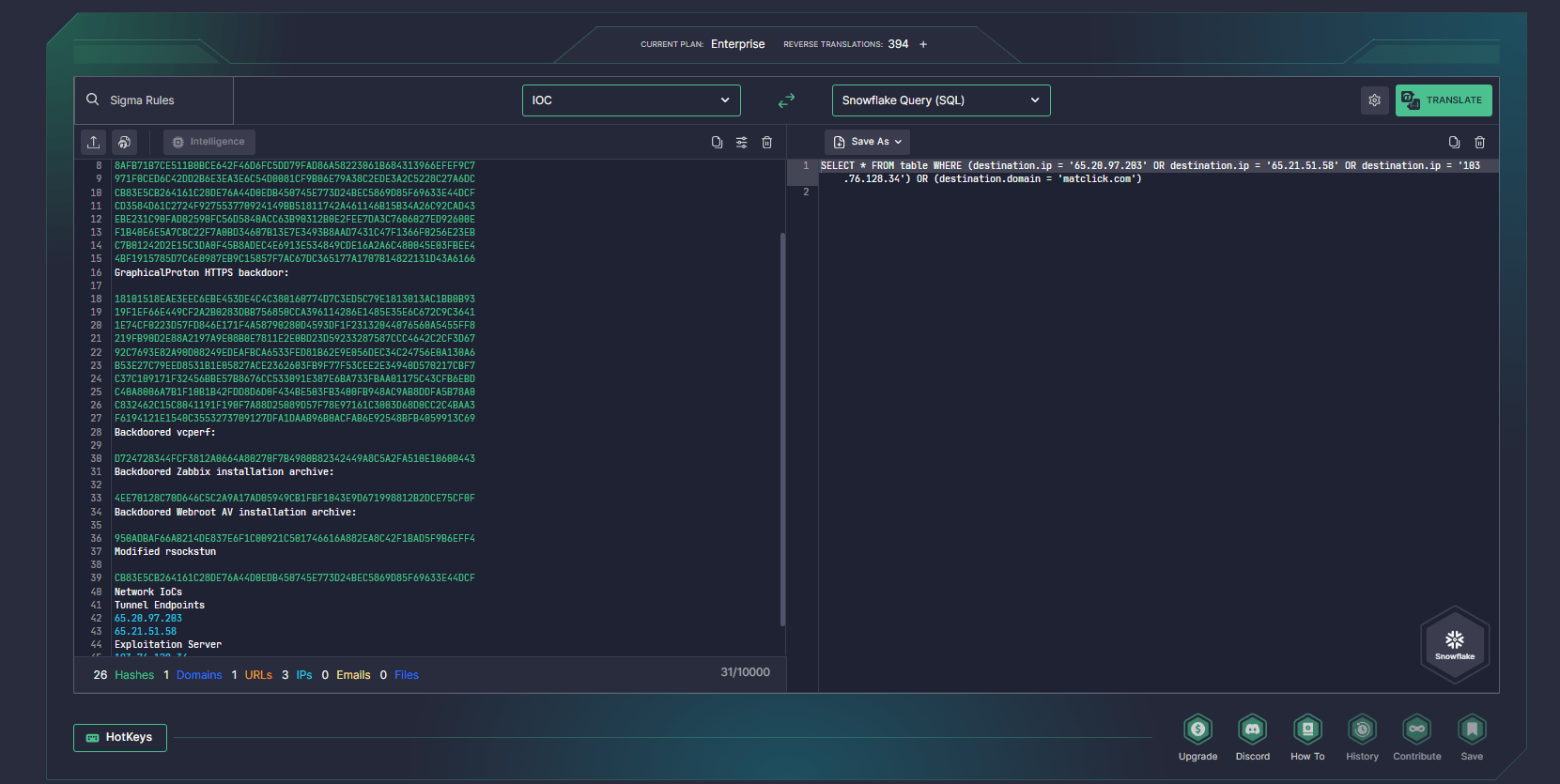

Per ottimizzare l’indagine sulle minacce e migliorare le operazioni di ingegneria dei rilevamenti, gli esperti di sicurezza possono sfruttare Uncoder AI. Basta incollare i dati forensi dall’allerta corrispondente, premere il pulsante Traduci e ottenere query di ricerca personalizzate pronte per essere eseguite nella soluzione di sicurezza scelta.

Desideroso di unirti ai ranghi dei difensori cyber che contribuiscono a un domani più sicuro? Registrati al programma SOC Prime Threat Bounty , invia le tue regole di rilevamento, codifica il tuo futuro CV, fai networking con esperti del settore e ricevi pagamenti ricorrenti per il tuo contributo.

Analisi CVE-2023-42793: Sfruttamento della vulnerabilità JetBrains TeamCity trattata nell’Advisory sulla Cybersicurezza

Gli attacchi cibernetici su larga scala lanciati da collettivi di hacker sponsorizzati dallo stato russo stanno aumentando in volume e sofisticazione come parte di attività offensive collettive contro l’Ucraina e i suoi alleati. Il 13 dicembre 2023, FBA, CISA e NSA, in collaborazione con partner statunitensi e internazionali, hanno emesso un nuovo avviso di cybersicurezza coprendo gli attacchi in corso che sfruttano una vulnerabilità critica nei server JetBrains TeamCity tracciata come CVE-2023-42793. Il difetto di sicurezza scoperto è una vulnerabilità di bypass dell’autenticazione con un punteggio CVSS che raggiunge 9.8 e che interessa le versioni software precedenti al 2023.05.4. Nella campagna in corso, CISA e i partner hanno rilevato diverse aziende compromesse negli Stati Uniti, in Europa, Asia e Australia, con oltre 100 server TeamCity compromessi.

Il famigerato gruppo APT29, conosciuto anche come i Dukes (alias Cozy Bear, NOBELIUM, o Midnight Blizzard), che è una divisione di hacking coperta associata all’SVR della Russia e operante in armonia con gli obiettivi geopolitici di Mosca, è collegato alla campagna offensiva in corso che mira ai server che ospitano il software JetBrains TeamCity dal settembre 2023.

Dal 2013 almeno, le operazioni cibernetiche dell’SVR hanno esposto le organizzazioni globali a gravi minacce mirate a rubare dati confidenziali e informazioni proprietarie, oltre a raccogliere intelligence estera. Anche le aziende tecnologiche sono tra i comuni bersagli delle campagne offensive dell’aggressore.

Negli ultimi attacchi contro le reti che ospitano i server TeamCity, l’SVR ancora una volta rivolge la sua attenzione al settore tecnologico. Sfruttando la CVE-2023-42793, l’SVR potrebbe ottenere l’accesso alle vittime attraverso reti compromesse, specialmente quelle degli sviluppatori software. JetBrains ha rilasciato una patch per questo difetto di sicurezza a metà settembre 2023, limitando l’operatività dell’SVR all’esploit solo dei server TeamCity non patchati esposti a Internet. Secondo l’ultimo avviso, l’SVR non ha ancora fatto uso del suo accesso agli sviluppatori software per compromettere la rete e probabilmente è ancora nella fase preparatoria dell’attacco.

Il successo nello sfruttamento della CVE-2023-42793 si traduce nel bypass dell’autorizzazione e nella successiva esecuzione arbitraria di codice sul server vulnerabile. Si è notato che gli attori minacciosii hanno eseguito anche ricognizione di host ed esfiltrazione di file, oltre a sfruttare task programmati per garantire la persistenza e l’applicazione di un insieme di tecniche per eludere il rilevamento. A seguito dell’istituzione di un punto d’appoggio sicuro e dell’indagine su un server TeamCity impattato, gli avversari si sono concentrati sulla ricognizione della rete sfruttando una combinazione di comandi integrati e strumenti supplementari, come uno scanner di porte e PowerSploit. Durante la campagna osservata, gli hacker hanno impiegato un insieme di utility offensive personalizzate e open-source e backdoor, inclusi GraphicalProton e la sua variante HTTPS.

As possibili misure di mitigazione CVE-2023-42793 , ai clienti JetBrains TeamCity si consiglia di aggiornare i server alla versione software 2023.05.4. In alternativa, si può sfruttare un plugin di patch di sicurezza come soluzione temporanea per quegli utenti che hanno difficoltà ad aggiornare prontamente il server.

L’aumento degli attacchi cibernetici legati a gruppi di hacking sponsorizzati dallo stato, come le vaste campagne guidate da unità offensive russe, sottolinea l’urgenza di rafforzare le difese di cybersicurezza. Esplora il Marketplace della Rilevazione delle Minacce e ottieni l’elenco curato del contenuto SOC per rilevare attacchi APT di qualsiasi scala e sofisticazione.