Poco più di un mese dopo la divulgazione di una zero-day critica di Confluence tracciata come CVE-2023-22515, una nuova vulnerabilità emerge nell’arena delle minacce informatiche, influenzando i prodotti Atlassian. Gli avversari puntano gli occhi su una vulnerabilità recentemente corretta e di massima gravità conosciuta come CVE-2023-22518 in tutte le versioni di Confluence Data Center e Confluence Server, che permette loro di aggirare l’autenticazione. Gli attaccanti abusano dell’exploit CVE-2023-22518 per criptare i file degli utenti presi di mira con il ransomware Cerber.

Rilevare tentativi di sfruttamento di CVE-2023-22518

Un altro giorno, un altro bug di sicurezza critico sul radar. Considerando che CVE-2023-22518 ha ottenuto un punteggio di gravità elevato e influisce su tutte le versioni di Confluence, i difensori informatici necessitano di una fonte affidabile di contenuti di rilevamento per fermare la valanga di attacchi in-the-wild che fanno leva sul problema di sicurezza sotto i riflettori.

La piattaforma SOC Prime per la difesa cibernetica collettiva offre un set di regole Sigma curate per dozzine di piattaforme di analisi della sicurezza e mappate al framework MITRE ATT&CK® per un’indagine delle minacce più efficace.

Per identificare possibili tentativi di sfruttamento in ambienti Windows/Linux, utilizza i contenuti dedicati di seguito.

Possibile tentativo di sfruttamento CVE-2023-22518 (Atlassian Confluence) (via webserver)

In particolare, l’ultima regola della lista (dedicata al rilevamento dell’exploit CVE-2022-26134 e rilasciata nel 2022) aiuta a individuare attività offensive relative a CVE-2023-22518 a causa di significative sovrapposizioni nel comportamento per l’ambiente Linux.

Inoltre, la regola sottostante consente di rilevare i modelli generici di attività malevole legate allo sfruttamento di CVE-2023-26134 su istanze Windows:

Possibile sfruttamento del server Web o WebApp (via cmdline)

Per indagare sulle attività post-exploitation negli ambienti Windows e Linux relative agli attacchi recenti, controlla le regole Sigma di seguito:

Copia di file remota tramite strumenti standard (via cmdline)

Download o upload tramite Powershell (via cmdline)

Accedi a un elenco completo di contenuti SOC mirati al rilevamento di CVEs emergenti cliccando il Esplora rilevamenti pulsante. I professionisti della sicurezza possono ottenere intelligence approfondita accompagnata da riferimenti ATT&CK e link CTI, oltre a metadati azionabili su misura per le esigenze specifiche dell’organizzazione per una ricerca delle minacce più efficace.

Analisi di CVE-2023-22518

Atlassian ha recentemente rilasciato un avviso di sicurezza avvertendo i difensori di una nuova vulnerabilità di autorizzazione impropria identificata come CVE-2023-22518 che interessa tutte le versioni di Confluence del software Data Center e Server. Il 6 novembre 2023, Atlassian ha aggiunto gli aggiornamenti evidenziando lo sfruttamento attivo di CVE-2023-22518 e il suo utilizzo in attacchi di ransomware. A causa dei rischi in aumento associati al bug di sicurezza scoperto e all’exploit PoC pubblicamente disponibile, CVE-2023-22518 ha ricevuto il massimo punteggio critico raggiungendo 10 sulla scala CVSS. Fortunatamente, la vulnerabilità non ha impatto sui siti Atlassian Cloud raggiunti tramite il dominio atlassian.net.

Il bug di sicurezza scoperto consente a un attaccante non autenticato di resettare Confluence e generare un account con privilegi elevati per eseguire tutte le azioni amministrative, il che può portare a un completo compromesso del sistema.

Rapid7 ha recentemente osservato lo sfruttamento di CVE-2023-22518 in un insieme di ambienti clienti, inclusi tentativi di distribuire il ransomware Cerber su server Confluence vulnerabili.

Con tutte le versioni di Confluence Data Center e Server coinvolte, Atlassian raccomanda l’applicazione immediata della patch alla versione LTS designata o a una più recente per mitigare la minaccia. Nel caso in cui si verifichino problemi nell’applicazione della patch, il backup della tua istanza potenzialmente compromessa, limitarla all’accesso di rete esterno e disabilitare l’accesso sui specifici endpoint di Confluence possono essere usati come rimedi temporanei per ridurre i vettori di attacco.

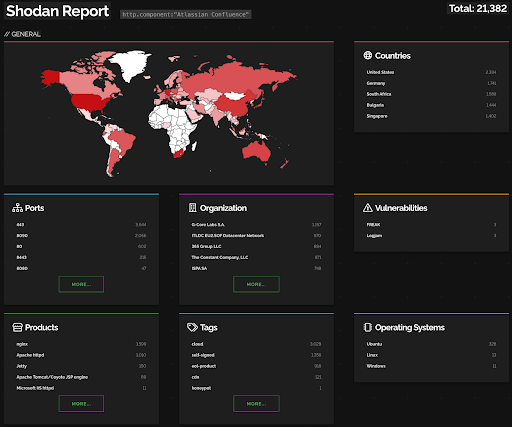

Basato su una breve ricerca su Shodan, circa 20K+ istanze di Confluence sono attualmente esposte su internet, tuttavia, è difficile specificare quante di esse siano vulnerabili agli attacchi CVE-2023-22518. Questo numero è aumentato significativamente dalla divulgazione di un’altra vulnerabilità di Confluence tracciata come CVE-2022-26134 nel 2022.

I crescenti rischi dei tentativi di sfruttamento di CVE-2023-22518 a causa della scoperta del PoC richiedono un’ultra-responsività da parte dei difensori per proteggere l’infrastruttura dell’organizzazione. Il Threat Detection Marketplace di SOC Prime consente ai difensori cibernetici di accedere agli ultimi algoritmi di rilevamento basati sul comportamento arricchiti con intelligenza su misura per rimanere un passo avanti ai attacchi ransomware e alle minacce emergenti di qualsiasi portata.