Con le operazioni offensive cibernetiche russe in corso che prendono di mira l’Ucraina e i suoi alleati, l’aggressore lancia continuamente campagne di cyber-spionaggio contro organismi statali e altre organizzazioni che rappresentano infrastrutture critiche. Meno di una settimana dopo che i ricercatori del CERT-UA hanno avvertito di un incremento degli attacchi di cyber-spionaggio da parte del gruppo Shuckworm legato alla Russia, un altro nefando gruppo di hacker torna sulla scena.

CERT-UA in collaborazione con il Recorded Future’s Insikt Group ha recentemente scoperto l’attività malevola continua del famigerato gruppo di hacker APT28 sponsorizzato dallo stato russo che aveva somiglianze con una campagna di spearphishing scoperta dall’Intelligence del Traffico di Rete di Recorded Future. Le ultime operazioni offensive coinvolgono la diffusione massiva di email di spearphishing sfruttando le vulnerabilità. Le falle strumentalizzate si trovano nel client di posta elettronica web Roundcube e sono tracciate come CVE-2020-35730, CVE-2021-44026, e CVE-2020-12641.

Analisi dell’Attacco APT28 trattato nell’Allerta CERT-UA#6805

CERT-UA è stato recentemente notificato della comunicazione di rete identificata tra il sistema di informazione e comunicazione di una delle organizzazioni del settore pubblico ucraino e l’infrastruttura malevola affiliata con il gruppo APT28. L’indagine ha rivelato tracce di questa comunicazione con attori malevoli risalente al 12 maggio 2023, tuttavia, fortunatamente, l’infezione non è riuscita.

I ricercatori di Recorded Future’s Insikt Group hanno scoperto che le operazioni in corso da parte di APT28 si sovrappongono alla precedente campagna BlueDelta che sfrutta la vulnerabilità zero-day in Microsoft Outlook CVE-2023-23397.

In risposta all’incidente, il team CERT-UA ha emesso il corrispondente avviso CERT-UA#6805 che notifica i tentativi di avversari del gruppo APT28 di prendere di mira l’infrastruttura critica dell’organizzazione del settore pubblico ucraino. La ricerca ha rivelato una email di phishing con un oggetto relativo alle notizie di guerra ucraine che conteneva un articolo-esca mascherato come fonte mediatica nv.ua insieme a uno sfruttamento della vulnerabilità CVE-2020-35730 di Roundcube. Inoltre, l’email di phishing conteneva codice JavaScript malevolo destinato a scaricare e avviare ulteriori file JavaScript, q.js and e.js. Quest’ultimo crea il filtro predefinito volto a reindirizzare le email in arrivo a un indirizzo di terze parti ed esegue l’esfiltrazione dei dati tramite le corrispondenti richieste HTTP POST. Il primo file contiene un altro sfruttamento della vulnerabilità di Roundcube tracciato come CVE-2021-44026, che consente agli aggressori di esfiltrare dati dal database Roundcube.

La ricerca ha anche scoperto un altro codice Javascript, c.js, che coinvolge lo sfruttamento della vulnerabilità CVE-2020-12641 di Roundcube. Una volta che lo sfruttamento della vulnerabilità ha successo, quest’ultimo abilita l’esecuzione remota di comandi sul server di posta elettronica.

CERT-UA afferma che gli hacker hanno inviato email di phishing simili a oltre 40 organizzazioni ucraine cercando di diffondere massicciamente l’infezione, mentre Insikt Group identifica gli organismi statali e militari come i principali obiettivi di questa campagna.

Secondo l’indagine, APT28 ha tentato di sfruttare la vecchia versione 1.4.1 di Roundcube, che ha dato agli aggressori il via libera per esporre più organizzazioni ai rischi di sfruttamento delle vulnerabilità.

Rilevare gli attacchi informatici di APT28 (UAC-0001/UAC-0028) contro il settore pubblico ucraino

Il gruppo APT28 (alias Fancy Bear) ha una lunga storia di campagne avversarie contro l’Ucraina e i suoi sostenitori, partecipando attivamente alla guerra cibernetica in corso per conto del governo di Mosca. Secondo il Servizio Statale di Comunicazioni Speciali e Protezione delle Informazioni dell’Ucraina (SSSCIP), il gruppo di hacker APT28/UAC-0028 è stato individuato dietro una serie di attacchi informatici alle infrastrutture critiche dell’Ucraina a marzo 2022. In altri attacchi informatici da parte del gruppo di hacking APT28, gli attori delle minacce sono stati osservati prendere di mira organismi governativi europei e organizzazioni militari.

Durante l’ultimo mese, i ricercatori del CERT-UA segnalano un aumento dell’attività di APT28 che prosegue con attacchi di cyber-spionaggio e distruttivi contro il settore pubblico ucraino. Ad esempio, l’allerta CERT-UA#6562 conferma che nel corso di aprile 2023, il collettivo di hacker ha sfruttato il vettore di attacco di phishing per distribuire massivamente email contraffatte tra gli organismi statali ucraini.

Per garantire il rilevamento proattivo dell’attività malevola associata a APT28, inclusa la campagna più recente che sfrutta le vulnerabilità del client di posta elettronica basato su web Roundcube, la Piattaforma SOC Prime fornisce un bundle di regole Sigma dedicate.

Clicca il pulsante Esplora le Rilevazioni qui sotto per accedere all’elenco completo delle regole Sigma dedicate per rilevare la campagna più recente di APT28. Tutte le regole sono allineate con il framework MITRE ATT&CK® v12, arricchito con contesto approfondito sulla minaccia informatica, e compatibile con 28 soluzioni SIEM, EDR, e XDR per soddisfare le esigenze di sicurezza particolari. Inoltre, per semplificare la ricerca dei contenuti, gli algoritmi di rilevamento pertinenti sono disponibili tramite il tag “CERT-UA#6805” basato sull’identificatore dell’allerta.

pulsante Esplora le Rilevazioni

Assistendo all’escalation della guerra cibernetica globale in corso da oltre un decennio, il team SOC Prime supportato dai membri del nostro Threat Bounty Program ha continuamente analizzato le attività dei principali gruppi APT mondiali per creare contenuti di rilevamento curati e aiutare le organizzazioni a migliorare la loro difesa cibernetica contro le minacce sponsorizzate dallo stato. Accedi all’intera serie di contenuti di rilevamento relativi agli attacchi APT28 cliccando il pulsante Rileva Attacchi APT28. Inoltre, i team SecOps possono ottimizzare le loro procedure di caccia alla minaccia cercando indicatori di compromissione associati all’ultimo attacco APT28 con l’aiuto di

pulsante Rileva Attacchi APT28.

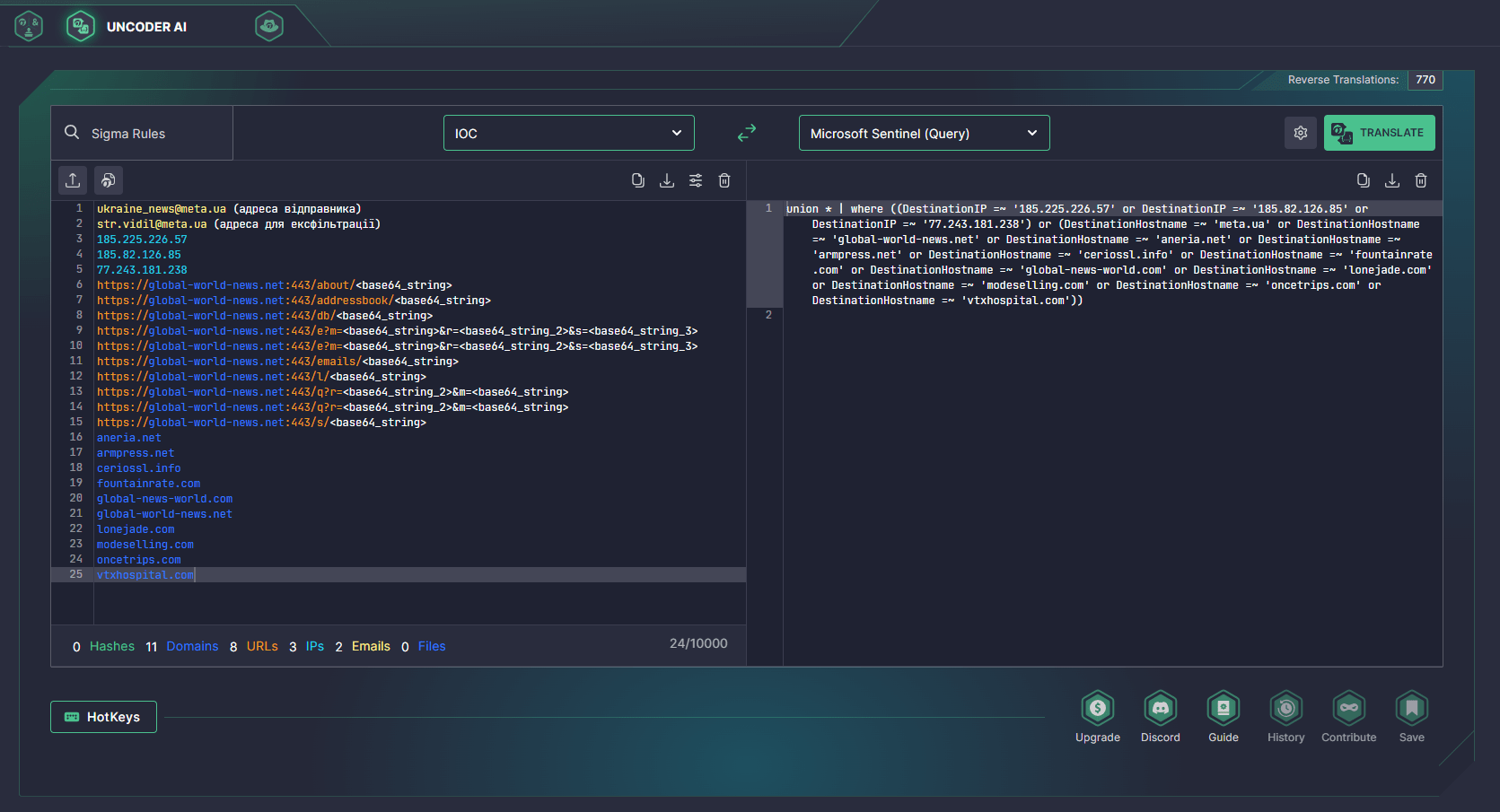

Additionally, SecOps teams can streamline their threat hunting procedures by searching for indicators of compromise associated with the latest APT28 attack with the help of Uncoder AI. Basta inserire il file, l’host, o gli indicatori di compromesso di rete forniti da CERT-UA o un’altra fonte in Uncoder e selezionare il tipo di contenuto della query dell’obiettivo per creare senza soluzione di continuità una query IOC ottimizzata per le performance pronta per l’esecuzione nell’ambiente scelto.

Registrati alla Piattaforma SOC Prime per equipaggiare il tuo SOC con regole Sigma basate su comportamento contro qualsiasi TTP utilizzato dalle minacce persistenti avanzate nei loro attacchi. Sfrutta il feed di cybersecurity più veloce al mondo migliorato con CTI su misura e il più grande repository di oltre 10K regole Sigma. Affidati al potere dell’intelligenza aumentata e alla difesa cyber collettiva per avanzare nei tuoi sforzi di caccia alla minaccia e ingegneria dei rilevamenti. Migliora la visibilità della superficie di attacco e identifica i punti ciechi in tempo per restare sempre un passo avanti rispetto agli aggressori.