Nel mio articolo precedente, ho scritto di come aggiornare il tuo IBM QRadar. Ma il corretto funzionamento di qualsiasi SIEM non consiste solo nell’aggiornamento della build o nella raccolta e archiviazione degli eventi da varie fonti di dati. Il compito principale di un SIEM è identificare gli incidenti di sicurezza. Il fornitore fornisce regole di rilevamento preconfigurate per IBM QRadar, ma più spesso queste regole sono modelli che è necessario modificare per adattarle alla propria infrastruttura, politiche di sicurezza e procedure di risposta agli incidenti.

Prima di scrivere le regole per il rilevamento degli incidenti di sicurezza nell’infrastruttura aziendale, è necessario configurare con successo il tuo SIEM, collegare tutte le fonti dati e correggere gli errori di analisi. Altrimenti, sarà necessario riscriverle.

È necessario capire cosa si vuole scoprire e quali sono i criteri di attivazione delle regole.

Le regole possono essere divise in cinque categorie:

1. Regole basate sugli eventi.

2. Regole basate sui flussi di dati.

3. Regole basate su eventi e flussi di dati.

4. Regole basate sulle Offences.

5. Rilevamento delle deviazioni dal comportamento normale.

Creare regole basate sugli eventi

Tali regole consentono al tuo QRadar di correlare i campi con diverse tipologie di fonti di dati, correlare eventi con altri eventi e identificare certe regolarità.

Per creare una regola, devi:

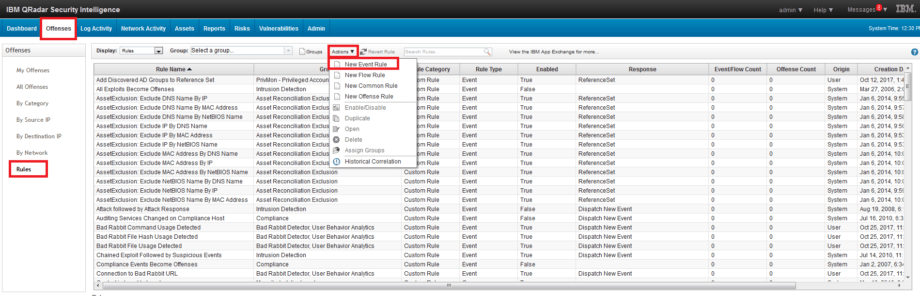

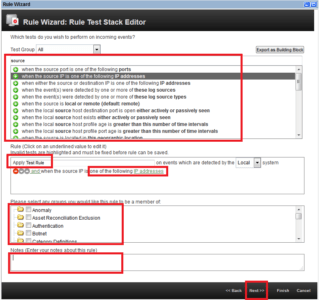

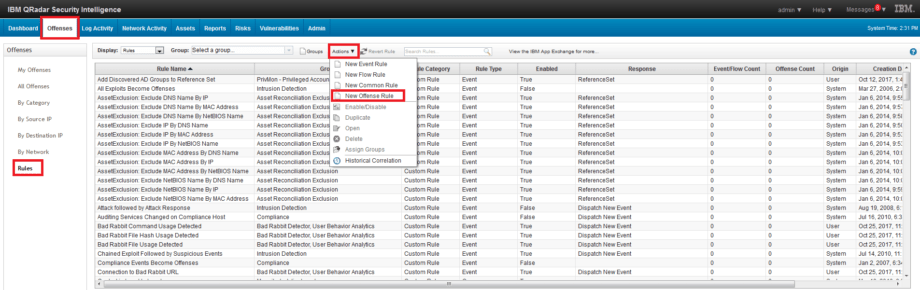

1. Vai a Offences – Rules – Actions – New Event Rule scheda. 2. Compilare il campo Nome della regola . Aggiungere condizioni. Impostare il valore delle condizioni. Selezionare il gruppo per questa regola. Scrivere Note. Fai clic su Avanti.

2. Compilare il campo Nome della regola . Aggiungere condizioni. Impostare il valore delle condizioni. Selezionare il gruppo per questa regola. Scrivere Note. Fai clic su Avanti.

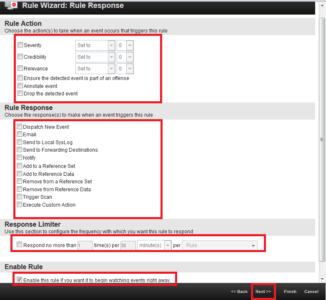

3. Successivamente, è necessario specificare Azione della regola, Risposta della regola, Limitatore della regola e Attivare la regola. Fai clic su Avanti.

3. Successivamente, è necessario specificare Azione della regola, Risposta della regola, Limitatore della regola e Attivare la regola. Fai clic su Avanti.

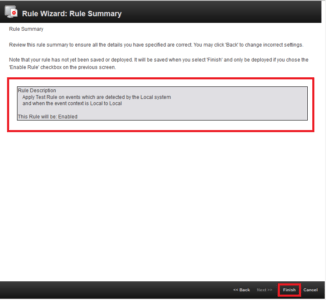

4. La finestra aperta mostra tutti i parametri e le condizioni che si applicano alla regola. Se tutto è corretto, fai clic su Fine.

4. La finestra aperta mostra tutti i parametri e le condizioni che si applicano alla regola. Se tutto è corretto, fai clic su Fine.

Creare regole basate sui flussi di dati

Questo tipo di regole consente di analizzare e correlare eventi di rete.

Per creare tale regola, devi:

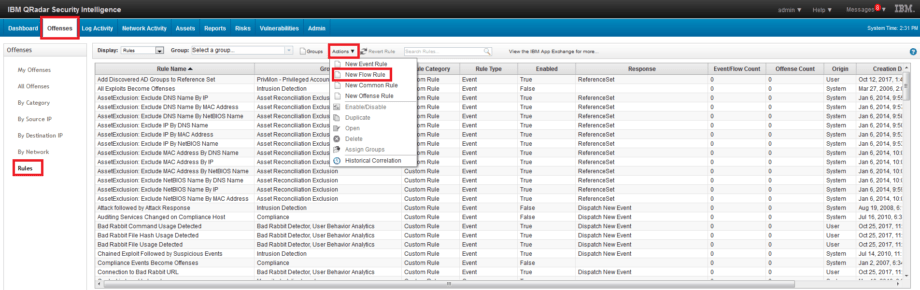

1. Vai a Offences – Rules – Actions – New Flow Rule scheda. Tutti gli altri passaggi sono gli stessi per Regole di evento.

Tutti gli altri passaggi sono gli stessi per Regole di evento.

Creare regole basate su eventi e flussi di dati.

Le regole basate su eventi e flussi di dati di rete ti consentono di correlare campi da diversi tipi di fonti di dati con campi simili nei flussi di dati.

Per creare una regola, devi:

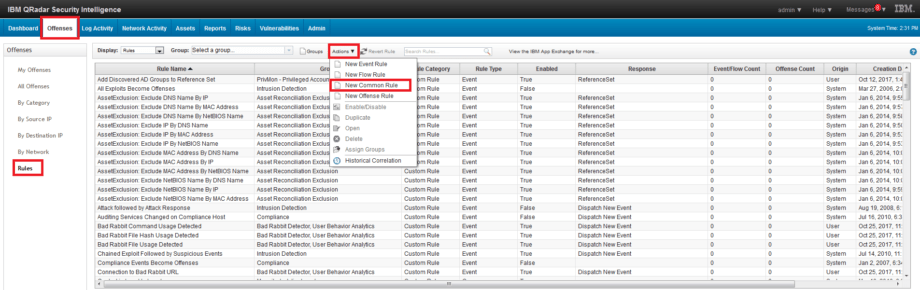

1. Vai a Offences – Rules – Actions – New Common Rule scheda. 2. Tutti gli altri passaggi sono gli stessi per Regole di evento.

2. Tutti gli altri passaggi sono gli stessi per Regole di evento.

Creare regole basate sulle Offences

Le regole basate sulle Offences già esistenti (a seconda delle loro condizioni di attivazione e delle fonti) ti permettono di eseguire alcune azioni aggiuntive.

Per creare una regola, devi:

1. Vai a Offences – Rules – Actions – New Offence Rule scheda. 2. Tutti gli altri passaggi sono gli stessi per Regole di evento.

2. Tutti gli altri passaggi sono gli stessi per Regole di evento.

Rilevamento delle deviazioni dal comportamento normale

Le regole per il rilevamento delle deviazioni dal comportamento normale si basano su richieste di ricerca. La richiesta deve corrispondere a un formato specifico e descrivere qual è il comportamento normale.

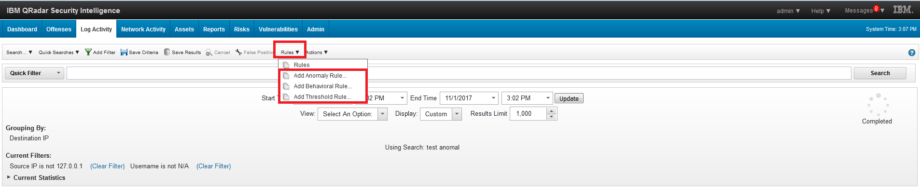

Per creare una tale regola, devi creare una Ricerca che descrive il comportamento normale. Un criterio obbligatorio per la creazione di una ricerca è l’aggregazione su uno o più campi. (Nota: non dimenticare di salvare la Ricerca).

Quindi devi eseguire la ricerca.

Dopo di che, clicca su Regola scheda e seleziona uno dei tipi di regola, come mostrato nell’immagine sottostante. Infine, devi specificare le condizioni per l’attivazione della regola, come si è fatto nella Creare regole basate sugli eventi sezione.

Infine, devi specificare le condizioni per l’attivazione della regola, come si è fatto nella Creare regole basate sugli eventi sezione.

L’uso delle regole consente al tuo SIEM di scoprire automaticamente anomalie nel comportamento degli utenti e rilevare incidenti di sicurezza specifici. L’elaborazione dei risultati dell’attivazione delle regole riduce il carico del SIEM administrator e consente di aumentare il livello di sicurezza all’interno dell’organizzazione.

Risparmia ore nella ricerca delle minacce e nello sviluppo dei contenuti e migliora la tua efficacia di sicurezza ottenendo le rilevazioni più aggiornate arricchite con CTI e allineate con MITRE ATT&CK® sulla piattaforma SOC Prime.