I difensori hanno osservato CoffeeLoader, un nuovo malware furtivo che elude le protezioni di sicurezza utilizzando tecniche di evasione avanzate e sfrutta i metodi Red Team per potenziarne l’efficacia. Distribuito via SmokeLoader, CoffeeLoader implementa payload secondari mentre evita il rilevamento, rendendo i suoi attacchi furtivi difficili da individuare e difendersi.

Rileva CoffeeLoader

Con più di 1 miliardo di varianti di malware attualmente circolanti nell’arena delle minacce informatiche e oltre 300 pezzi di malware creati giornalmente, mantenere alta la guardia contro le minacce emergenti è più critico che mai. Tuttavia, poiché le superfici d’attacco si espandono e le tattiche di infiltrazione evolvono, la rilevazione precoce delle intrusioni rimane una sfida complessa.

SOC Prime Platform cura il più grande repository al mondo di algoritmi di rilevazione contro le minacce emergenti, arricchiti con CTI in tempo reale e supportati da strumenti avanzati per la rilevazione e la caccia alle minacce. Rimani al passo con gli ultimi attacchi CoffeeLoader con un set di regole SIgma disponibili premendo il pulsante Esplora Rilevamenti .

Tutte le regole sono compatibili con soluzioni SIEM, EDR e Data Lake multiple e sono mappate al framework MITRE ATT&CK per semplificare l’indagine sulle minacce. Ogni regola è inoltre arricchita con metadati estesi, includendo CTI riferimenti, cronologie di attacco, raccomandazioni di triage e altro.

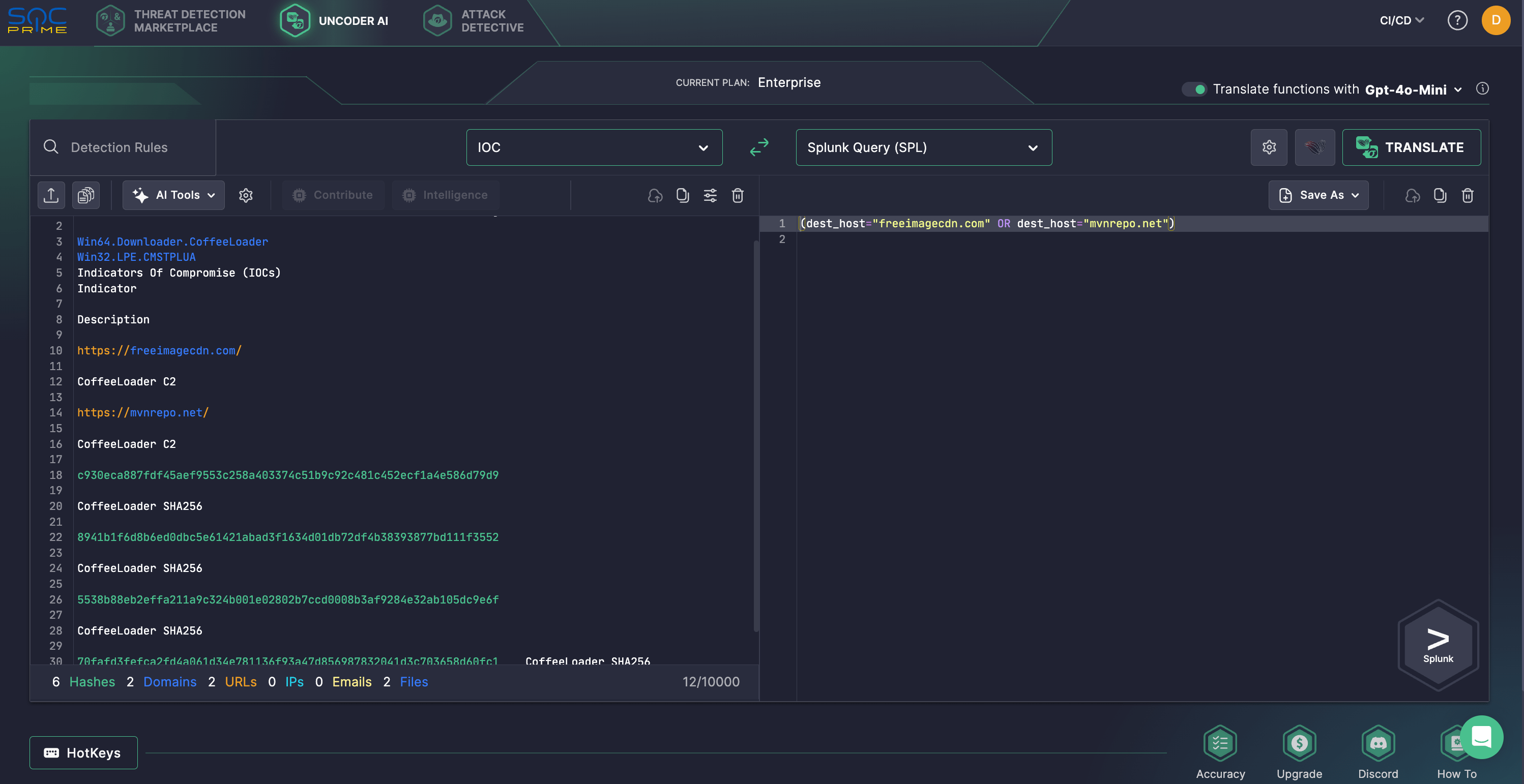

Inoltre, i professionisti della sicurezza possono cercare IOC nell’ultima ricerca Zscaler su CoffeeLoader. Con Uncoder AI Uncoder AI, gli esperti di sicurezza possono eseguire facilmente il parsing di questi IOC e trasformarli in query personalizzate adattate alla piattaforma SIEM o EDR scelta. Uncoder AI funge anche da AI privata non-agentica per l’ingegneria detection informata sulle minacce dotando i team di strumenti avanzati per ricercare, codificare, validare, tradurre e distribuire rilevamenti al volo. Leggi di più sulle capacità di Uncoder AI qui.

Analisi di CoffeeLoader

I ricercatori di Zscaler ThreatLabz hanno scoperto una nuova sofisticata variante dannosa chiamata CoffeeLoader, rilevata per la prima volta intorno a settembre 2024. Progettato per scaricare ed eseguire furtivamente payload secondari, CoffeeLoader utilizza tecniche di evasione avanzate per superare le misure di sicurezza degli endpoint.

CoffeeLoader è un loader di malware avanzato progettato per evitare il rilevamento durante il dispiegamento di payload di seconda fase. Come la maggior parte dei crimeware, i campioni di CoffeeLoader sono compressi. Mentre ThreatLabz solitamente salta i dettagli di decompressione, CoffeeLoader si distingue utilizzando un packer unico basato su GPU che ostacola l’analisi in ambienti virtuali. Tracciato come Armoury, questo packer imita la legittima utility Armoury Crate di ASUS.

Una volta decompresso, CoffeeLoader esegue un dropper che installa il malware. I ricercatori hanno identificato varianti multiple del dropper con funzionalità diverse. Una versione copia la DLL di CoffeeLoader compressa nella directory temporanea come ArmouryAIOSDK.dll. Se eseguito con diritti amministrativi, esegue la DLL tramite rundll32.exe. Senza privilegi elevati, tenta di superare l’UAC utilizzando l’interfaccia COM CMSTPLUA. Questa variante non stabilisce persistenza e risolve le funzioni dell’API utilizzando un algoritmo di hashing personalizzato.

Alcuni campioni di CoffeeLoader stabiliscono la persistenza tramite il Task Scheduler di Windows. Le versioni più vecchie usano schtasks.exe, mentre quelle più recenti sfruttano l’interfaccia COM ITaskScheduler. Il dropper imposta gli attributi del file come di sola lettura, nascosto e di sistema, quindi utilizza SetEntriesInAclW per limitare l’accesso degli utenti alla DLL di CoffeeLoader compressa.

Il dropper di CoffeeLoader mantiene la persistenza tramite un’attività pianificata con un nome hardcodato. Se eseguito con privilegi elevati, esegue al logon dell’utente con il livello di esecuzione più alto; altrimenti, esegue ogni 30 minuti, o ogni 10 minuti nella versione più recente.

Dopo l’installazione, il dropper lancia lo stager di CoffeeLoader ed esce. Il modulo principale di CoffeeLoader risolve gli indirizzi API tramite l’algoritmo di hash DJB2 e impiega varie tattiche di evasione, inclusa la mistificazione dello stack delle chiamate (ispirata da BokuLoader), l’obfuscazione del sonno e le fibre di Windows per aggirare il monitoraggio EDR.

Per la comunicazione C2, CoffeeLoader utilizza HTTPS con server hardcodati. Se i canali C2 primari falliscono, impiega un algoritmo di generazione di domini ed effettua il pinning dei certificati per la sicurezza.

Il loader viene distribuito tramite SmokeLoader, con entrambe le famiglie di malware che mostrano comportamenti simili. I ricercatori hanno svelato un insieme di somiglianze distintive tra CoffeeLoader e SmokeLoader, quest’ultimo frequentemente usato in campagne di phishing contro l’Ucraina collegate all’attività UAC-0006. Queste capacità condivise includono l’uso di uno stager per iniettare un modulo principale in un altro processo, la generazione di bot ID basata su identificatori di sistema e la creazione di mutex legati al bot ID. Entrambi risolvono le importazioni tramite hash, fanno affidamento su una struttura globale per variabili interne e puntatori a funzioni API e crittografano il traffico di rete utilizzando chiavi RC4 hardcodate. Inoltre, entrambe le famiglie di malware utilizzano pesantemente le API Windows a basso livello, impostano gli attributi del file come di sistema e nascosti, e mantengono la persistenza tramite attività pianificate.

Notoriamente, alla fine del 2024, è stata presumibilmente annunciata una nuova versione di SmokeLoader, condividendo molte—ma non tutte—le funzionalità di evasione EDR e AV pubblicizzate con CoffeeLoader. Tuttavia, resta poco chiaro se CoffeeLoader sia il suo successore o se le somiglianze siano casuali.

Poiché CoffeeLoader si distingue nel panorama delle minacce informatiche con caratteristiche avanzate per eludere AV, EDR e sandbox, utilizzando tecniche innovative di Red Team per potenziare le sue abilità offensive, le organizzazioni lungimiranti stanno cercando nuovi modi per rafforzare le difese contro potenziali intrusioni. SOC Prime Platform equipaggia i team di sicurezza con soluzioni aziendali all’avanguardia supportate da AI, intelligence sulle minacce azionabile e competenza collettiva dell’industria per aiutare le organizzazioni a ridurre la superficie d’attacco e superare le minacce in evoluzione di qualsiasi sofisticazione.