I difensori osservano un numero crescente di attacchi informatici collegati a APT supportati dalla Cina gruppi, principalmente focalizzati sulla raccolta di intelligence. A settembre 2024, un gruppo APT affiliato alla Cina tracciato come Earth Baxia ha puntato gli occhi su un’agenzia statale a Taiwan e possibilmente su altre nazioni nella regione APAC. Una campagna di cyber-spionaggio recentemente scoperta ha preso di mira organizzazioni di alto profilo nel Sud-est asiatico almeno da ottobre 2023, con sospetti hacker collegati alla Cina ritenuti responsabili degli attacchi.

Rilevare attacchi contro organizzazioni di alto profilo nel Sud-est asiatico da parte di attori cinesi

Durante il 2024, i gruppi APT cinesi sono stati classificati tra le principali minacce informatiche globali insieme a Corea del Nord, Russia e Iran, mostrando capacità offensive accresciute e ponendo sfide significative al panorama della cyber-sicurezza. Per superare le minacce emergenti e individuare tempestivamente potenziali attacchi da parte di attori cinesi, la piattaforma SOC Prime per la difesa informatica collettiva offre ai difensori informatici rilevamenti arricchiti da CTI supportati da una suite completa di prodotti per il rilevamento e la caccia avanzati delle minacce.

Basta cliccare sul pulsante Esplora rilevamenti qui sotto e immediatamente approfondire un pacchetto di regole Sigma curato che affronta gli ultimi attacchi contro il Sud-est asiatico da parte di attori APT cinesi. Tutte le regole sono mappate al framework MITRE ATT&CK, arricchite con metadati estesi e compatibili con oltre 30 soluzioni SIEM, EDR e Data Lake per semplificare l’indagine sulle minacce.

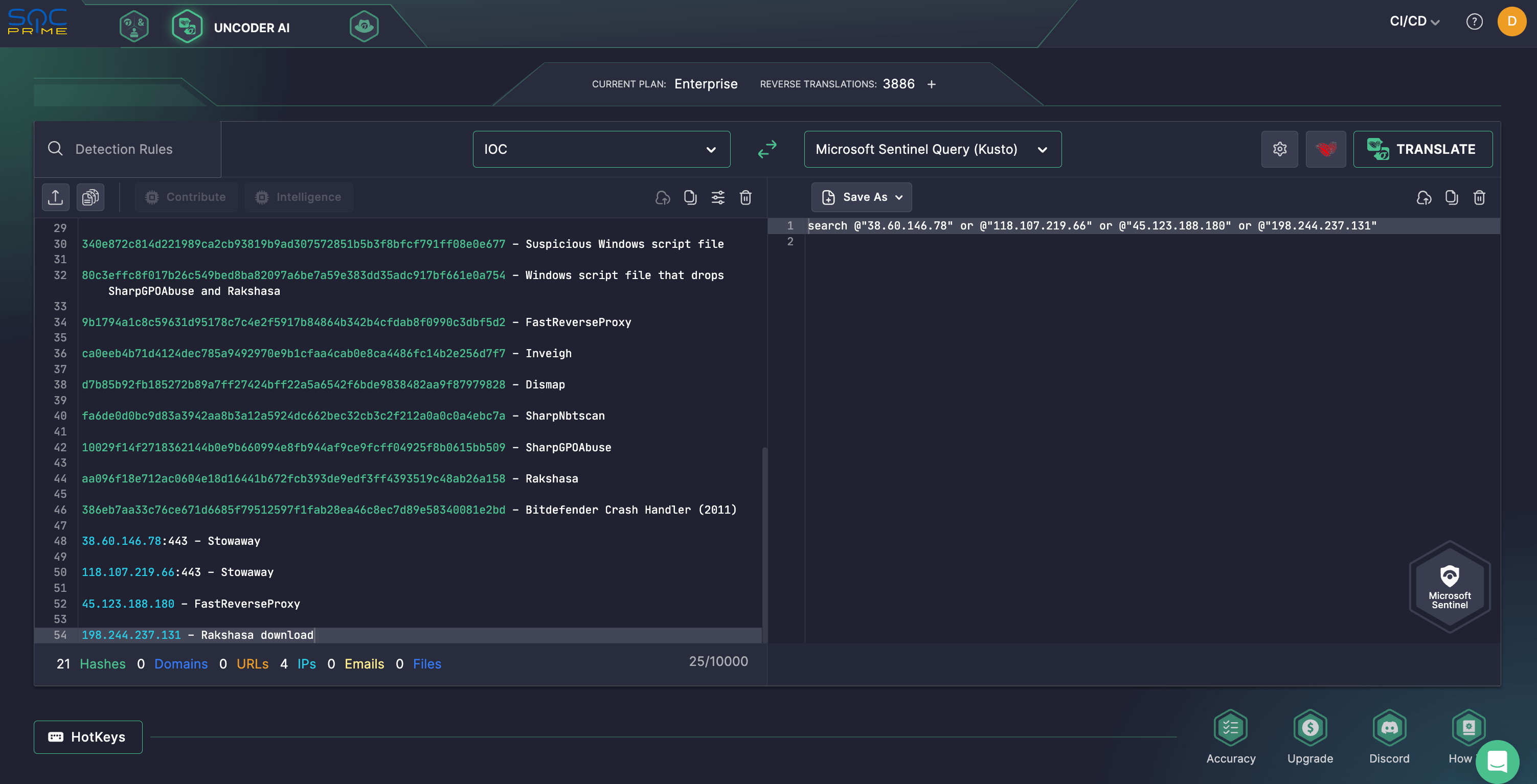

Gli ingegneri della sicurezza possono anche sfruttare Uncoder AI per confezionare perfettamente gli IOC e svolgere analisi retrospettive delle TTP degli avversari. Convertire istantaneamente gli IOC dalla corrispondente ricerca di Symantec in query personalizzate compatibili con varie lingue SIEM, EDR e Data Lake.

Analisi di attacco di cyber-spionaggio probabilmente collegato ad avversari con base in Cina

Secondo una recente ricerca del team Symantec Threat Hunter, la nuova campagna di cyber-spionaggio scoperta prende di mira organizzazioni in diversi settori industriali, inclusi ministeri governativi in due paesi, un’organizzazione di controllo del traffico aereo, una compagnia di telecomunicazioni e un’agenzia di stampa.

La nuova campagna scoperta, attiva almeno da ottobre 2023, mira principalmente a raccogliere intelligence. Gli aggressori si affidano a una combinazione di strumenti open-source e living-off-the-land nella campagna in corso. Hanno impiegato una vasta gamma di TTP con lievi variazioni tra le varie organizzazioni mirate. Tuttavia, la posizione geografica delle vittime e l’uso di strumenti precedentemente associati ai gruppi APT con base in Cina indicano che questi attacchi sono probabilmente collegati all’attività malevola degli attori cinesi. In particolare, lo strumento proxy Rakshasa e un file di applicazione legittimo utilizzato per il sideloading di DLL sono stati precedentemente collegati al gruppo APT cinese conosciuto come Earth Baku (alias APT41 o Brass Typhoon). Altri collettivi di hacking associati includono Fireant (alias Mustang Panda, APT31, Stately Taurus), Budworm (alias APT27, Emissary Panda, Lucky Mouse) e altri.

Gli avversari utilizzano uno strumento di accesso remoto che sfrutta Impacket per eseguire comandi tramite WMI. Successivamente, distribuiscono keylogger, raccoglitori di password e strumenti di proxy inversi, come Rakshasa, Stowaway o ReverseSSH, per mantenere un accesso persistente alla loro infrastruttura. Inoltre, gli aggressori installano file DLL personalizzati che agiscono come filtri di autenticazione, consentendo loro di catturare le credenziali di accesso. Inoltre, i ricercatori hanno osservato l’uso di PlugX (noto anche come Korplug), uno strumento comunemente utilizzato da vari collettivi di hacking cinesi, come Earth Preta APT.

In una delle organizzazioni prese di mira, gli aggressori sono rimasti attivi per almeno tre mesi, da giugno ad agosto 2024, concentrandosi principalmente sulla raccolta di intelligence, raccogliendo e probabilmente esfiltrando dati preziosi. Sebbene questo caso dimostri un metodo specifico, altri attacchi hanno fatto affidamento su TTP aggiuntive, tra cui il sideloading di DLL e l’implementazione di strumenti come Rakshasa e SharpGPOAbuse, tra gli altri, per raggiungere obiettivi offensivi. I ricercatori hanno osservato che gli avversari mantenevano un accesso furtivo alle reti compromesse per lunghi periodi, consentendo loro di raccogliere password e mappare reti chiave. I dati rubati sono stati quindi compressi in archivi protetti da password utilizzando WinRAR e caricati su piattaforme di archiviazione cloud come File.io.

Symantec ha rilasciato il corrispondente bollettino di protezione per aiutare le organizzazioni a mitigare i rischi dell’attività malevola in corso probabilmente collegata agli attori cinesi. La piattaforma SOC Prime per la difesa informatica collettiva consente ai team di sicurezza di superare le minacce informatiche con soluzioni all’avanguardia per avanzare nel rilevamento delle minacce, elevare l’ingegneria del rilevamento e automatizzare la ricerca delle minacce, costruendo al contempo una robusta postura di cybersecurity.