Dal 2022 almeno, il collettivo di hacker monitorato come UAC-0024 ha lanciato una serie di operazioni offensive mirate alle forze di difesa dell’Ucraina. L’attività di cyber-spionaggio del gruppo si concentra principalmente sulla raccolta di informazioni sfruttando il malware CAPIBAR. Basandosi sui TTP degli attaccanti e sull’uso scoperto di un altro malware soprannominato Kazuar, l’attività dell’avversario può essere collegata al malefico Turla APT gruppo sostenuto dai Servizi di Sicurezza Federali russi.

Descrizione Attacco Turla APT aka UAC-0024

I ricercatori del CERT-UA hanno recentemente emesso un avviso che copre una panoramica delle operazioni di cyber-spionaggio in corso da parte degli hacker UAC-0024 o Turla APT. Il gruppo collegato alla Russia, che a maggio 2023 è stato osservato come responsabile di una campagna a lungo termine contro i paesi della NATO, è noto anche con i nomi Iron Hunter, Krypton o Secret Blizzard e alternativamente monitorato da CERT-UA come UAC-0003, sfrutta ampiamente il vettore d’attacco phishing con il settore pubblico, le organizzazioni diplomatiche e militari essendo i suoi obiettivi principali.

Per più di un anno, la famigerata banda di hacker sostenuta dalla Russia ha lanciato attacchi mirati di cyber-spionaggio contro l’Ucraina e i suoi alleati abusando del malware CAPIBAR anche monitorato come DeliveryCheck o GAMEDAY. Questa variante malevola applica il linguaggio XSLT e il dirottamento COM e può essere installata sul server MS Exchange compromesso travestito da file MOF tramite un’utilità PowerShell specifica, che consente agli avversari di trasformare un server legittimo in uno strumento per la gestione remota del malware.

Nella fase iniziale dell’attacco, gli hacker UAC-0024 distribuiscono massicciamente email che contengono allegati con un file e macro che inducono le potenziali vittime ad aprirli. L’apertura di una macro legittima, che include un insieme di frammenti di codice che avvia PowerShell, innesca una catena di infezione sui sistemi mirati. Questo consente agli hacker di rilasciare il backdoor KAZUAR, capace di svolgere dozzine di funzioni malevole, inclusa l’esecuzione di codice JavaScript tramite ChakraCore, la raccolta di registri di eventi dal registro OS, il furto di credenziali (come password utente, cookie, segnalibri e altri dati sensibili) o il furto di database e file di configurazione software. Inoltre, gli attori della minaccia possono sfruttare l’utilità di gestione file open source Rclone per esfiltrare dati dai computer compromessi.

Rilevare gli Attacchi UAC-0024 Contro l’Ucraina Coperti dall’Avviso CERT-UA#6981

Gli attacchi persistenti da parte degli attori della minaccia affiliati alla Russia monitorati come Turla APT o UAC-0024 sono stati al centro dell’attenzione nell’arena delle minacce informatiche per più di un anno, attirando tutta l’attenzione dei difensori cibernetici. Le organizzazioni progressiste che cercano di implementare una difesa informatica proattiva contro le emergenti minacce sostenute dalla Russia possono sfruttare migliaia di regole Sigma pertinenti, inclusa una struttura di contenuti curata per la rilevazione degli attacchi UAC-0024.

Facendo clic sul pulsante Esplora Rilevamenti , i team possono accedere all’intera collezione di regole Sigma dedicate etichettate “CERT-UA#6981”, “UAC-0024” o “UAC-0003” in base alla rilevante notifica CERT-UA e ai corrispondenti identificatori di gruppo. Le regole di rilevamento e le query di caccia sono applicabili a dozzine di piattaforme di analisi di sicurezza e soluzioni di data lake, potenziate con intelligenza personalizzata, e sono pronte per essere distribuite nel tuo ambiente.

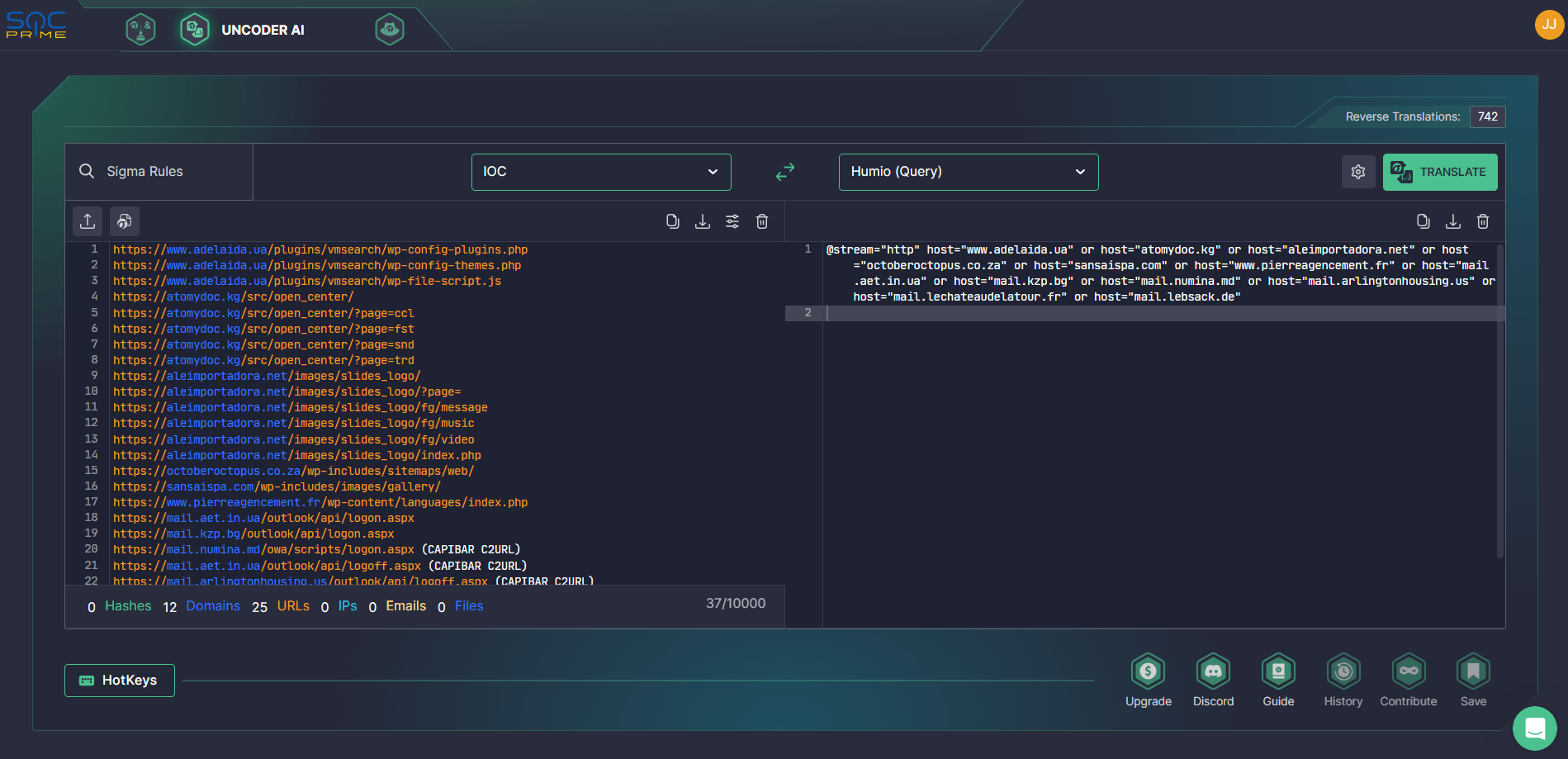

CERT-UA fornisce anche un elenco di file rilevanti e indicatori di compromissione host nell’ avviso CERT-UA#6981 consentendo agli ingegneri della sicurezza di cacciare efficacemente le minacce legate a Turla. Supportato da Uncoder AI, la caccia agli IOC con query IOC generate istantaneamente e personalizzate in base alle tue esigenze di sicurezza può aiutare a ridurre i tempi delle indagini sulle minacce.

Contesto MITRE ATT&CK®

Tutte le regole Sigma di cui sopra per la rilevazione degli attacchi UAC-0024 sono allineate con il framework MITRE ATT&CK v12 affrontando le corrispondenti tattiche e tecniche. Esplora la tabella seguente per ottenere approfondimenti sul contesto delle minacce informatiche dietro le operazioni di cyber-spionaggio legate alla Russia e porre rimedio in modo tempestivo alle minacce di qualsiasi scala:

Tactics | Techniques | Sigma Rule |

Defense Evasion | Obfuscated Files or Information (T1027) | |

Execution | Command and Scripting Interpreter (T1059) | |

Scheduled Task/Job (T1053) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Exfiltration Over Web Service (T1567) | |

Persistence | Event Triggered Execution (T1546) |